みなさん、こんにちは。

Windows サポート チームの亀井です。

AppLocker は、端末を使用している特定のユーザーやグループが、対象のアプリケーションなどを実行できないよう制御する機能です。

本記事では Microsoft Intune と AppLocker を使用して、アプリケーションの起動を制限する方法についてご紹介します。

英語版は、こちらからご覧ください。

(Please click here for the English version.)

——関連情報 (Related information)——

Active Directory を使用した AppLocker 設定方法

(How to set up AppLocker with Active Directory)

日本語版:こちらからご覧ください。

(Please click here for the Japanese version.)

英語版:こちらからご覧ください。

(Please click here for the English version.)

--------------------------------------------

目次

- AppLocker とは

- AppLocker とソフトウェアの制限のポリシーの違い

- AppLocker を使用するための要件

- 本記事で使用する環境

- Application Identity サービスのスタートアップの種類設定

- AppLocker の設定ファイル作成

- Microsoft Intune での構成ファイルを作成・適用

- AppLocker のプロパティについて

AppLocker とは

世の中には様々なアプリケーションが存在します。組織や会社では、組織でライセンスを保有している特定のアプリケーションや、特定のバージョンのアプリケーションのみの実行を許可、または拒否することで、セキュリティ対策を講じています。

このようなニーズを満たすために AppLocker を使用することができます。AppLocker はグループ ポリシーから設定することができ、AppLocker の規則を作成して規則の条件に該当するアプリケーションの実行を許可、または拒否できます。

AppLocker はソフトウェアの制限のポリシーの後継となる機能として実装されており、Windows 7、Windows Server 2008 R2 以降でご使用いただくことが可能です。

AppLocker とソフトウェアの制限のポリシーの違い

AppLocker とソフトウェアの制限のポリシーは、ドメイン管理している端末にポリシーを適用し、アプリケーションの起動制限などに関して設定することができます。

ソフトウェアの制限のポリシーは、現在積極的に開発されておらず、将来の更新プログラムで削除される可能性があるため、非推奨の機能として記載しています。 詳細については、「こちら」をご覧ください。

また、Windows OS のバージョンが、Windows 7 以降のコンピューターに、AppLocker のポリシーとソフトウェアの制限のポリシー両方が適用されている場合、ソフトウェアの制限のポリシーの設定内容は無視されます。

そのため、AppLocker のポリシーの設定内容が適用されます。

Microsoft Intuneとは

Microsoft Intuneとは、モバイルデバイスやモバイルアプリの管理を一元的に行えるサービスです。会社や組織が抱えるデバイスに対して、更新プログラムの管理、暗号化によるセキュリティ対策、アプリケーションのインストール、特定のポリシーを構成したアプリケーションの制御といった、様々なことを制御することが可能です。

今回の記事では、AppLocker ポリシーを構成したアプリケーションの制御についてご紹介します。

Intune に関しての詳細は、「こちら」をご覧ください。

AppLocker を使用するための要件

Microsoft Intune から AppLocker を設定する場合、以下の表に記載の Windows バージョン、エディションで使用できます。

更に詳しい要件に関しては、「こちら」をご覧ください。

| Windowsバージョン | Windowsエディション |

|---|---|

| Windows 10 | Home, Pro, Education, Enterprise |

| Windows 11 | Home, Pro, Education, Enterprise |

本記事で使用する環境

クライアント端末:Windows 10 Enterprise

Microsoft Intune での AppLocker 設定手順

Microsoft Intune で AppLocker を設定するには、以下3つの手順を行う必要があります。

- Application Identity サービスのスタートアップの種類を “自動” または “手動” に設定

- AppLocker の設定ファイル作成

- Microsoft Intune での構成ファイル作成・適用

それぞれの手順についてご紹介します。

Application Identity サービスのスタートアップの種類設定

AppLocker ポリシーの実施には、Application Identity が起動していることが必要です。

サービスのスタートアップの種類が、”自動” または “手動” であるとき、 Microsoft Intune から AppLocker のポリシーを適用するとサービスが起動しポリシーが適用されます。

サービスのスタートアップの種類が、 “無効” となっている際は、クライアント端末上で、サービスのスタートアップの種類を “自動” または “手動” に変更してください。

AppLocker の設定ファイル作成

AppLocker は、以下の表に示すように、様々なファイル形式に関してポリシーを作成して起動を抑制することができます。

| ルール コレクション | ファイル形式 |

|---|---|

| 実行可能ファイル | .exe, .com |

| スクリプト | .ps1, .bat, .cmd, .vbs, .js |

| Windows インストーラー ファイル | .msi, .msp, .mst |

| パッケージ アプリ パッケージ化されたアプリ インストーラー |

.appx |

| DLL ファイル | .dll, .ocx |

また、AppLocker の設定は Deny list 型と Allow list 型の2種類があります。二つの違いを以下の表に示します。

| Deny list 型 | Allow list 型 | |

|---|---|---|

| 特定のアプリの起動 | 拒否 | 許可 |

| 設定方法 | 全てのアプリの起動を許可する既定の規則の作成 特定のアプリの起動を拒否する規則の作成 |

特定のアプリの起動を許可する規則の作成 |

AppLocker の設定は、基本的に特定のアプリケーションのみを起動制限する Deny list 型で設定します。

対して、 Allow list 型は、特定のアプリケーションのみの起動を許可し、それ以外のアプリケーションの起動を拒否します。

Allow list 型で設定すると、OS は既定で様々なアプリケーションやファイルを使用して動作しているため、想定外の様々な問題が生じる可能性があります。

Allow list 型を設定した後に問題が生じた場合には、まずは AppLocker の設定を解除して問題が解消するか確認してください。

本記事では、

- 実行可能ファイルを Deny list 型で設定する方法

について紹介します。

実行可能ファイルの起動制御を行う際の留意事項

「実行可能ファイル規則」を使用して、実行可能ファイルの制御を行う場合には、後述の手順の通り「パッケージ アプリの規則」の既定の規則も、併せて作成する必要があります。

こちらは、制御したい UWP アプリがない場合にも、必要な手順となりますので、ご留意ください。

「パッケージ アプリの規則」の既定の規則を作成せずに、「実行可能ファイルの規則」の拒否の規則を配布した場合には、Windows が正常に動作するために起動が必要な UWP のシステム アプリの起動も抑止され、スタート メニューが起動しないなど、予期しない問題が発生する可能性があります。詳しくは、こちらの公開情報 をご参照ください。

実行可能ファイルの起動制御

この節では、Windows Media Player を起動制限する AppLocker ポリシーの設定ファイルを作成します。

- [グループ ポリシーの管理] ウィンドウより、[グループ ポリシー オブジェクト] を右クリック

- [新規] をクリック

- [新しい GPO] ウィンドウより、[名前] に任意のテキスト入力(今回は「AppLocker winplayer block」)

- [OK] をクリック

- 作成した [AppLocker winplayer block] ポリシーを右クリック

- [編集] をクリック

![[新しい GPO] ウィンドウ](./image11.png)

まず、既定の規則を作成します。これを行わないと、全ての実行ファイルの起動が制限されてしまいます。これは、AppLocker は、各々のファイルに対して実行を許可もしくは拒否する規則を作成していない場合、実行が拒否されるように設定しているためです。

既定の規則を作成することで、Windows システムを動かすのに必要な実行ファイルが配置されている “Program Files フォルダー” および “Windows フォルダー” 配下のファイル実行を許可する規則を作成します。

詳細については、「こちら」をご覧ください。

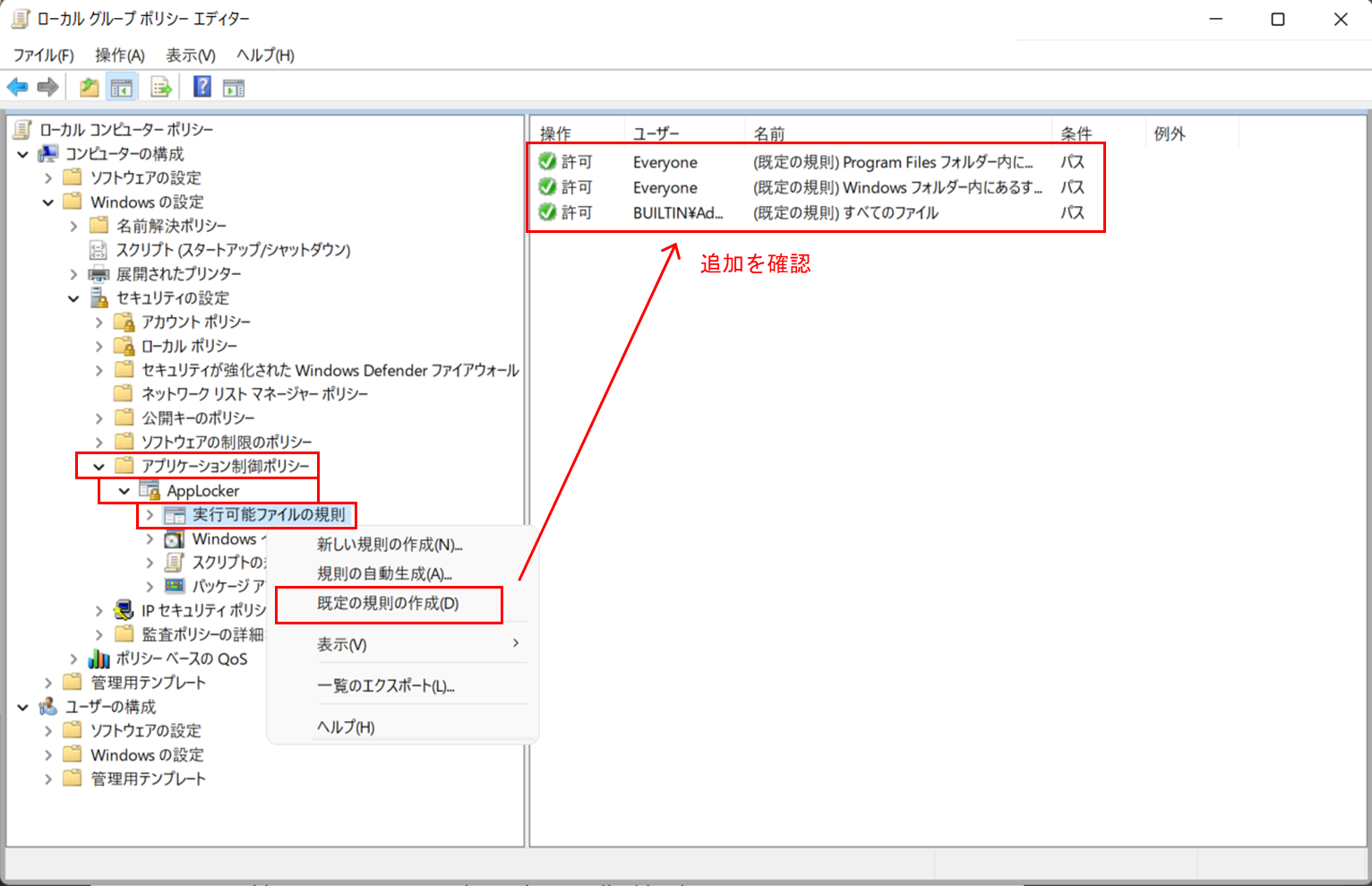

- ローカル グループ ポリシー エディタより、[コンピュータの構成]-[ポリシー]-[Windowsの設定]-[セキュリティの設定]-[アプリケーション制限ポリシー]-[AppLocker]-[実行可能ファイルの規則] を右クリック

- [既定の規則の作成] をクリック

- 規則が3つ作成されたことを確認

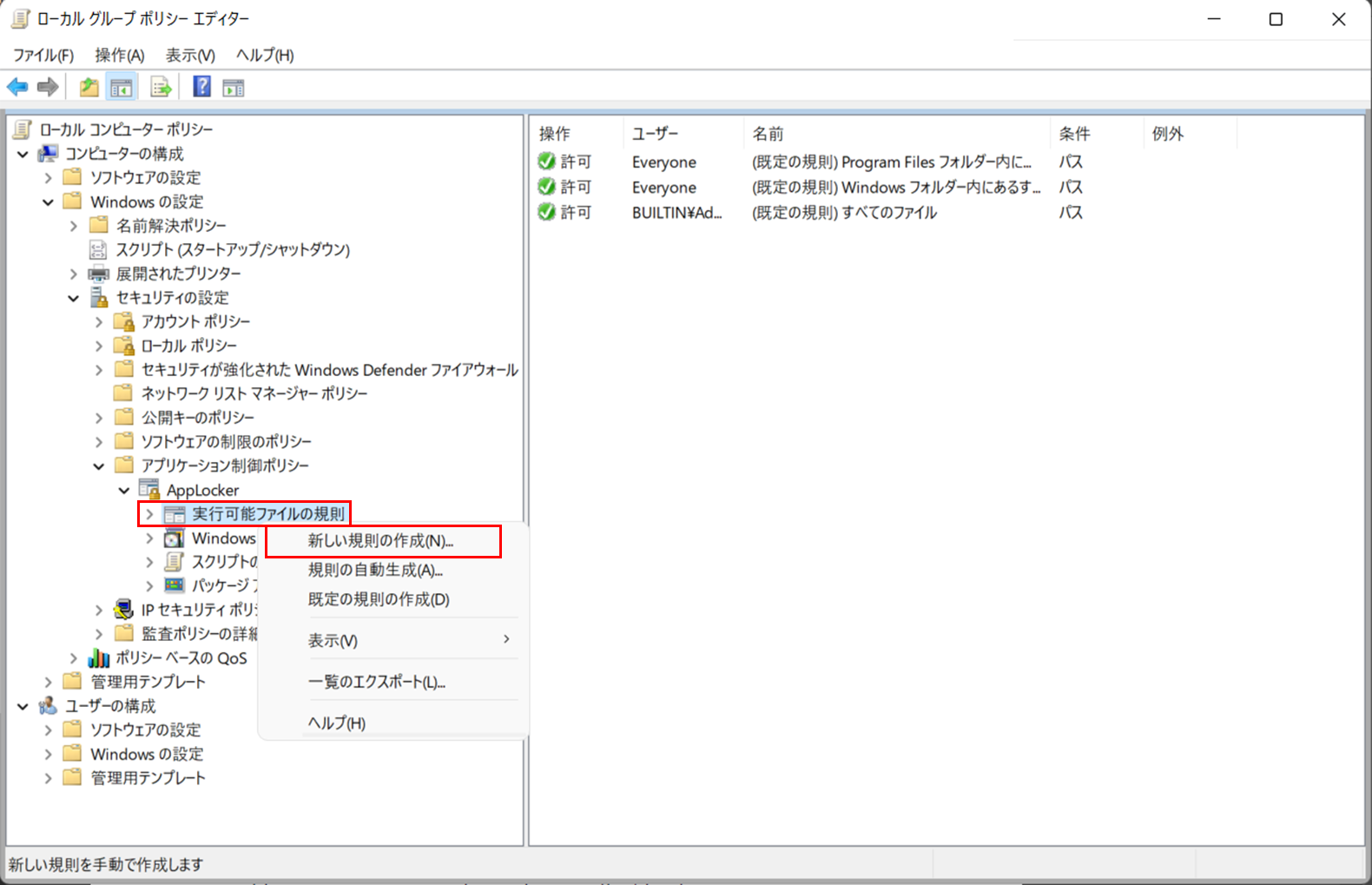

- [実行可能ファイルの規則] を右クリック

- [新しい規則の作成] をクリック

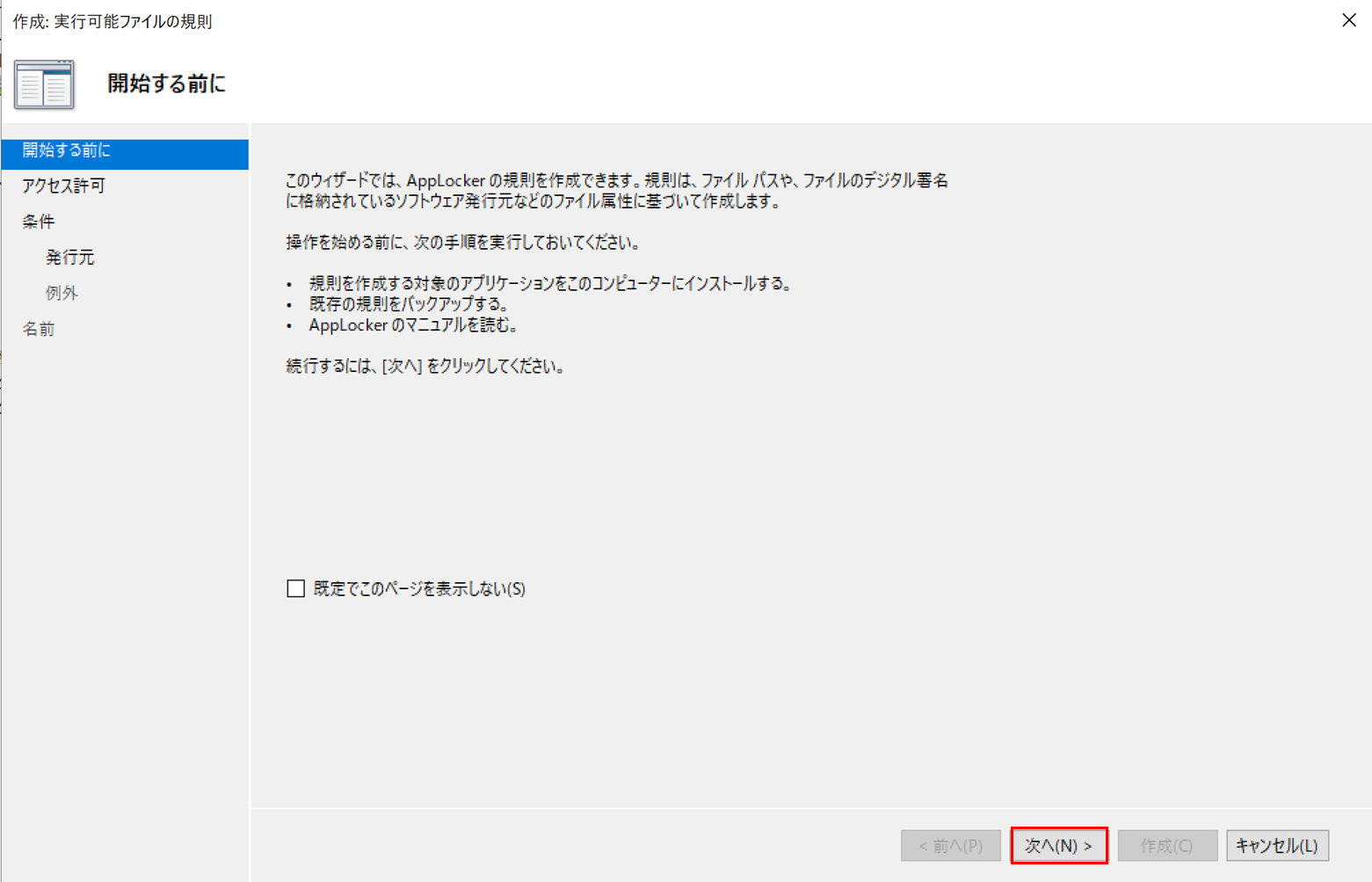

- [次へ] をクリック

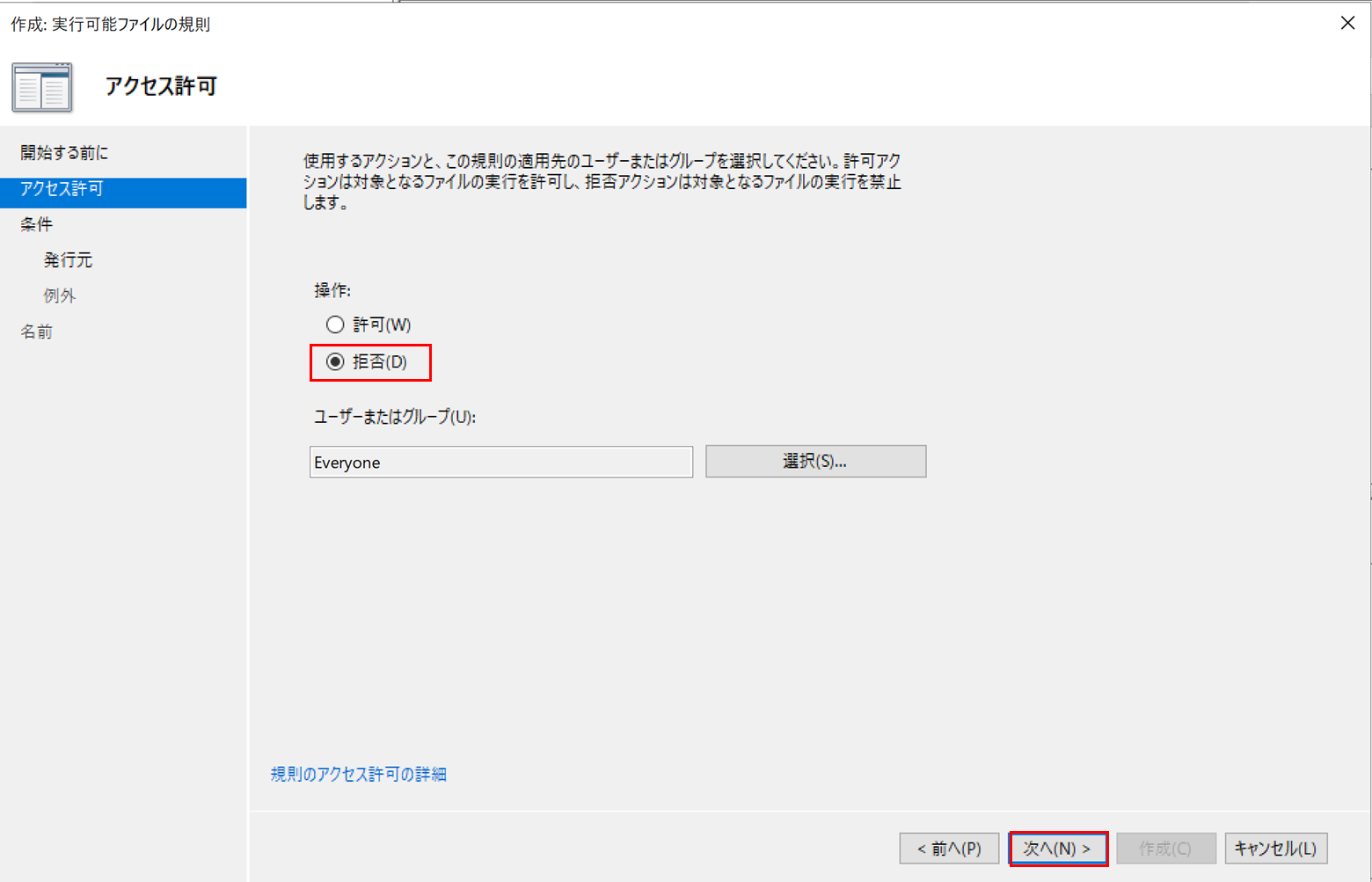

- 操作:[拒否] を選択

- [次へ] をクリック

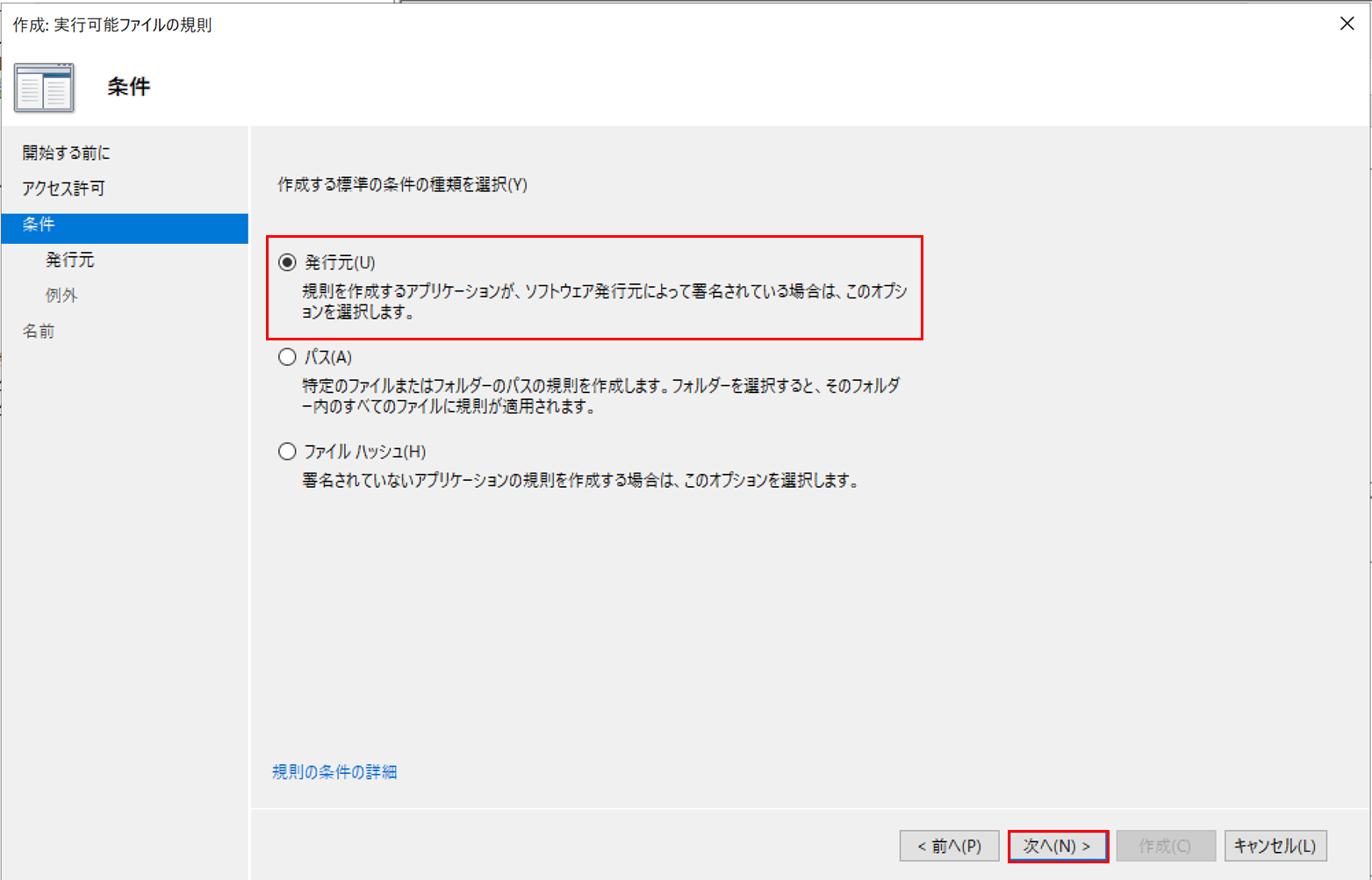

今回は発行元を選択してアプリケーションを制限します。

- 署名されたアプリケーションの起動制御をする際には、発行元を選択

- 署名されていないアプリケーションの起動制御をする際には、ハッシュを選択

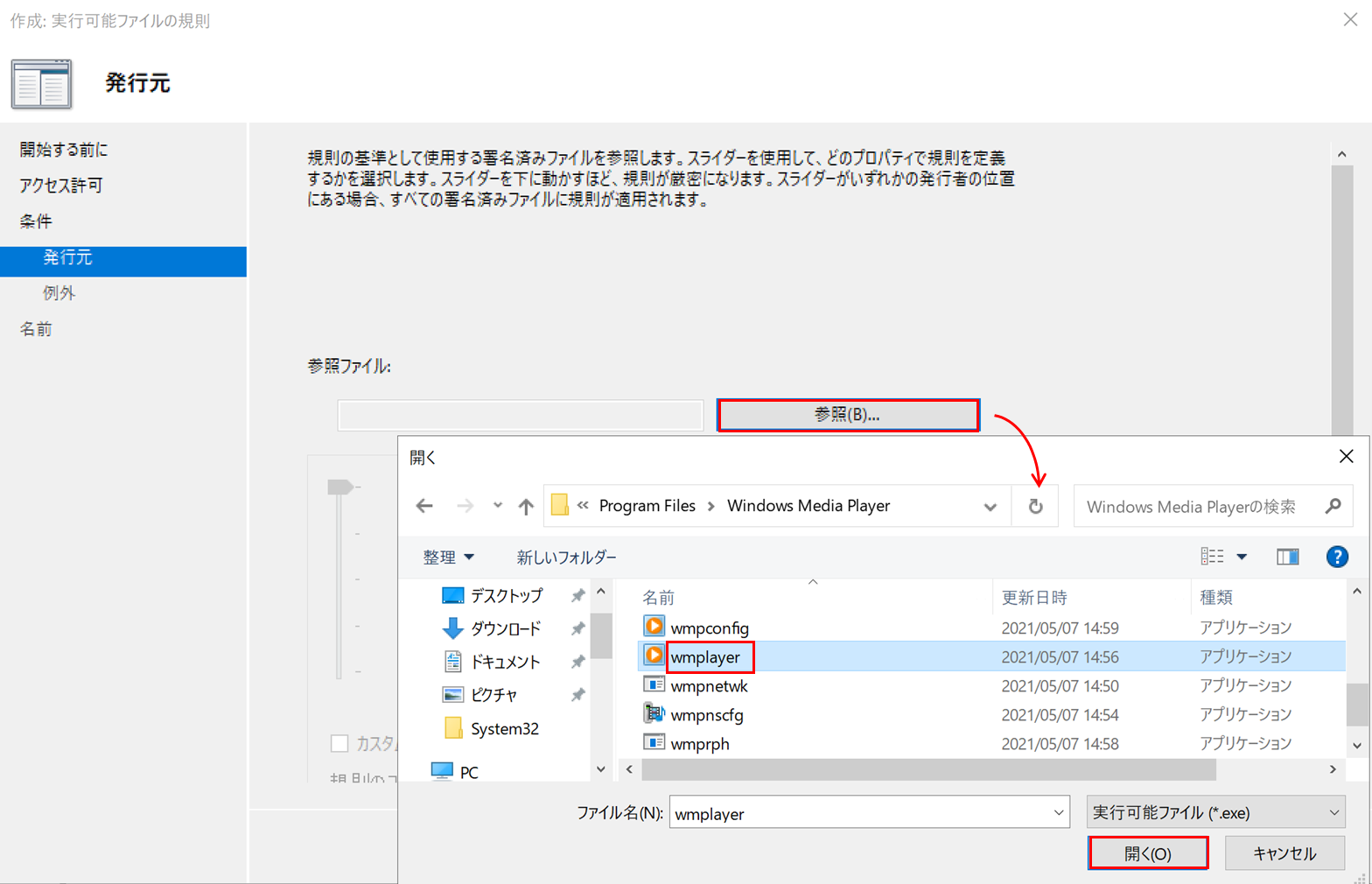

- 参照ファイル:[参照] をクリック

- ダイアログ ボックスで実行可能ファイル(.exe, .com)を選択

- 今回は、”C:\Program Files\Windows Media Player\wmplayer.exe” ファイルを選択

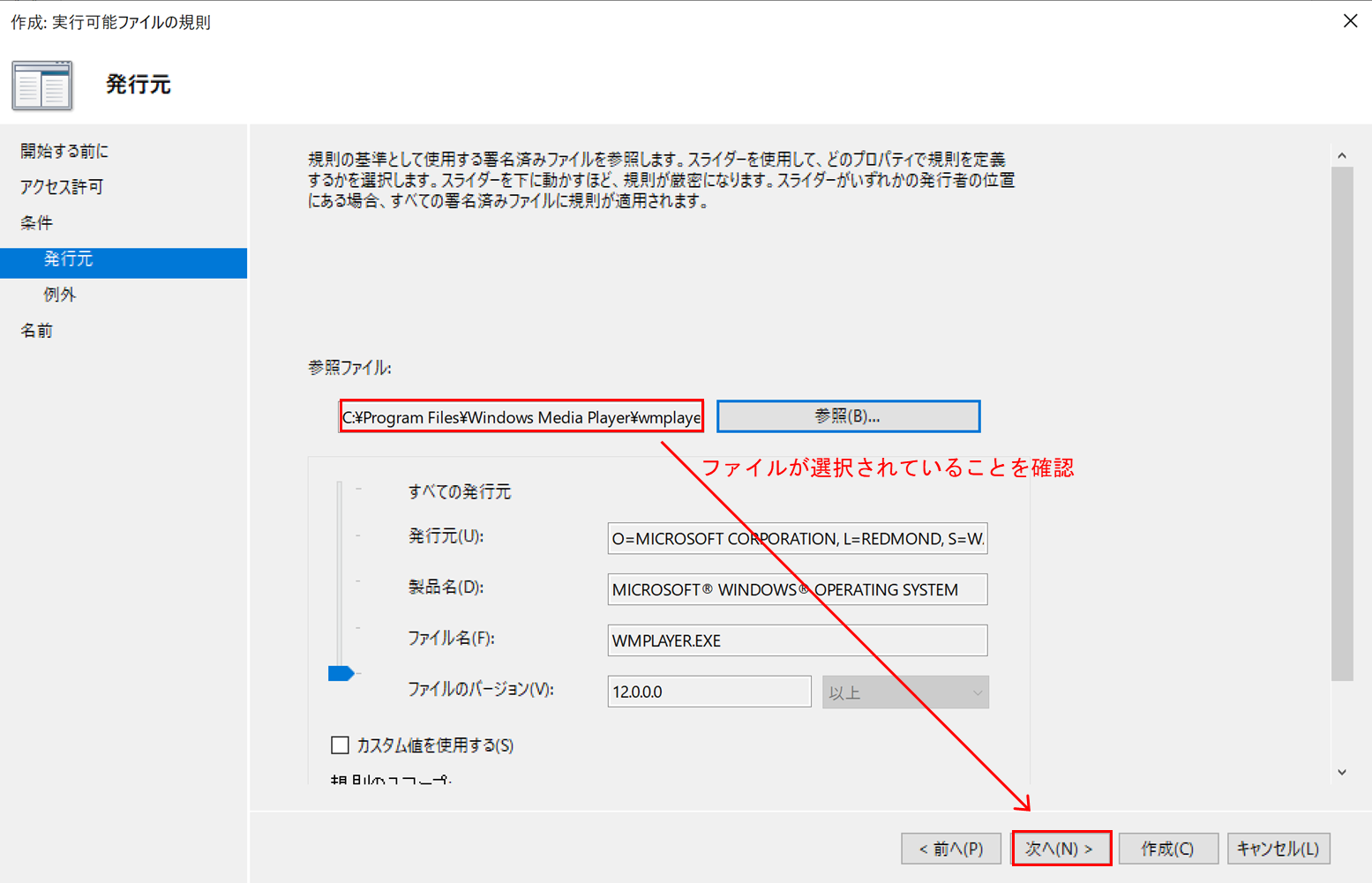

参照ファイルが選択されていることを確認

- [次へ] をクリック

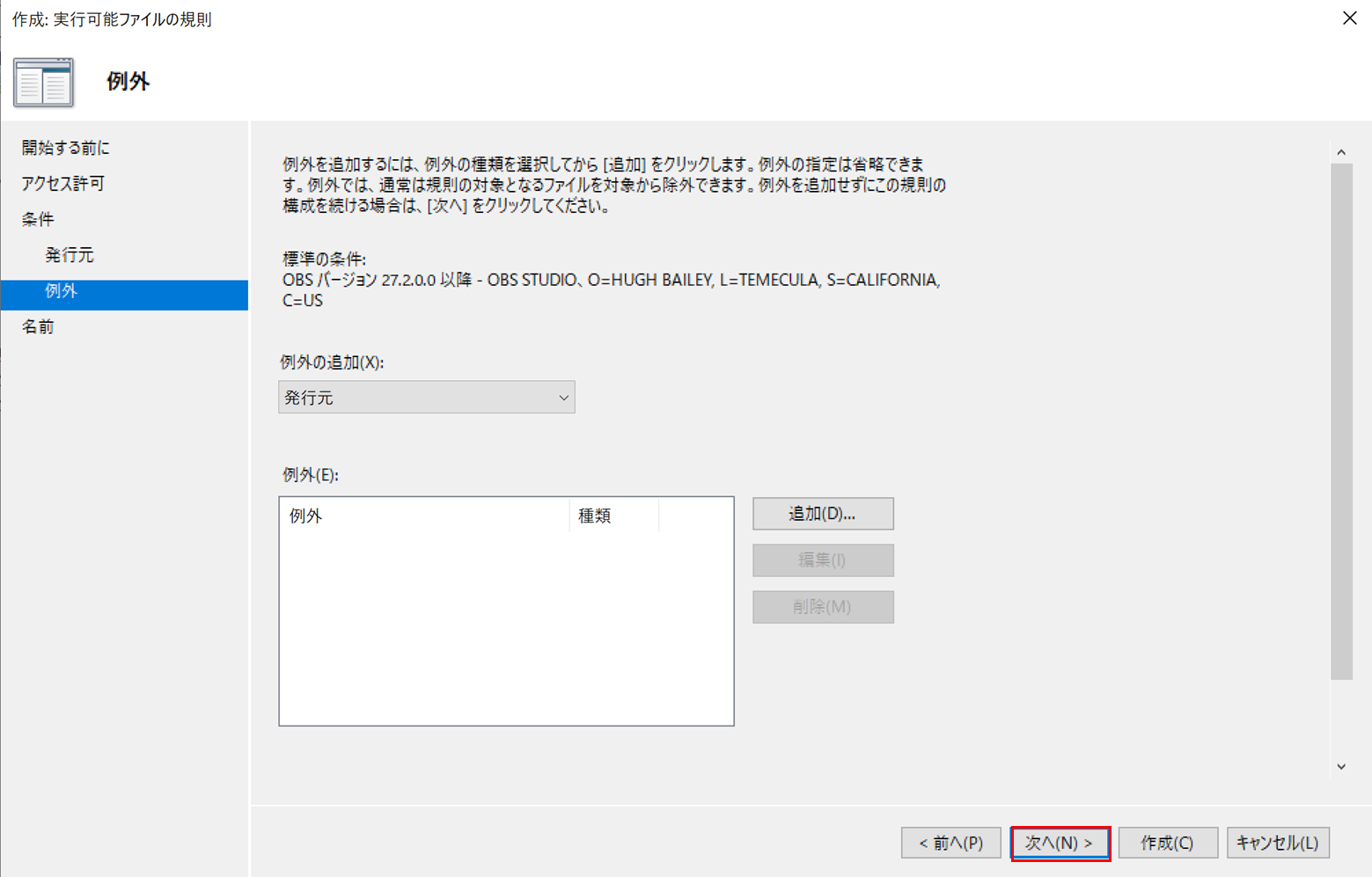

今回は Deny list 型なので、例外は設定しません。

- [次へ] をクリック

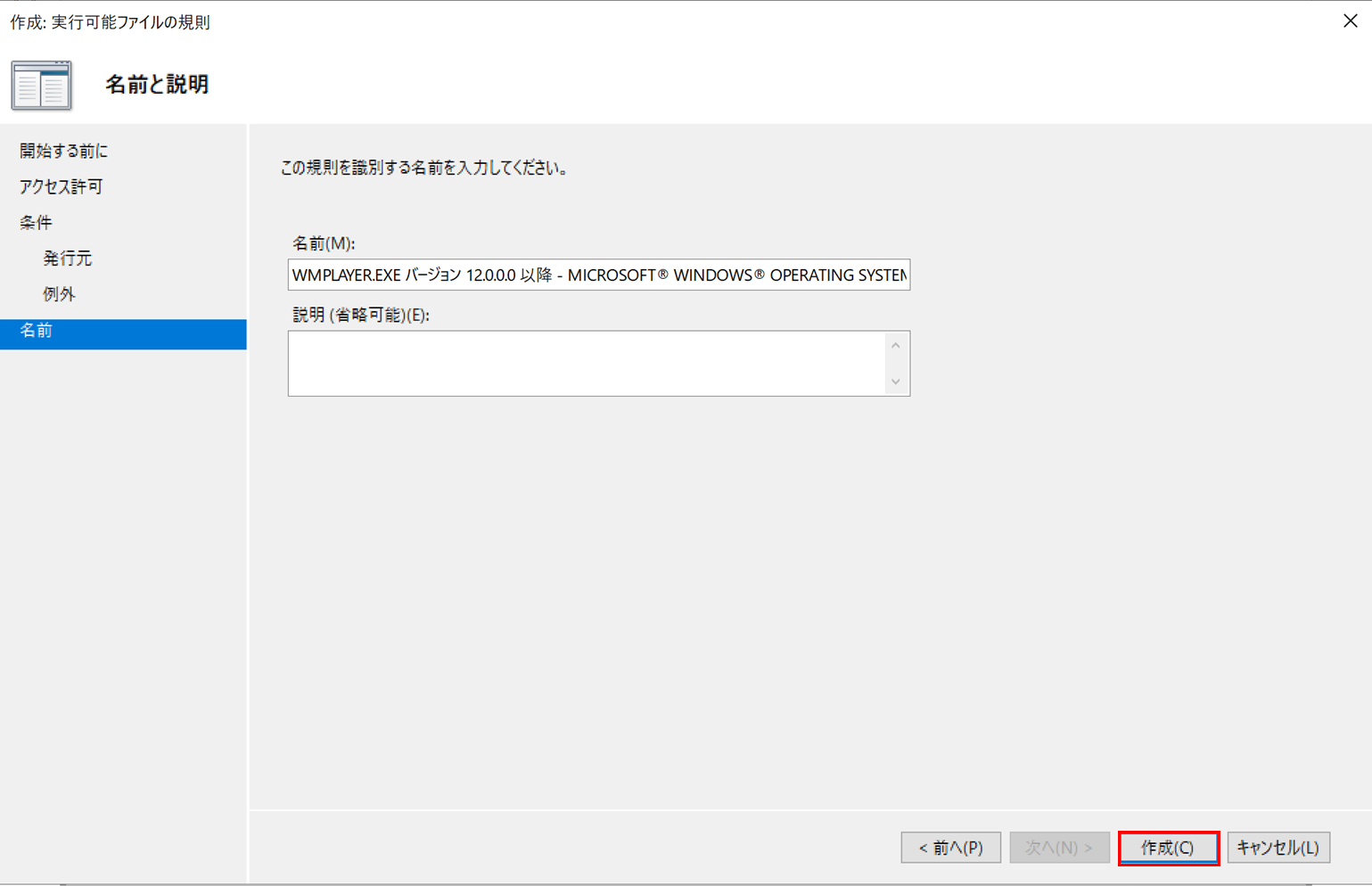

規則の名前と説明を記述できます。

- 今回は、変更せず [次へ] をクリック

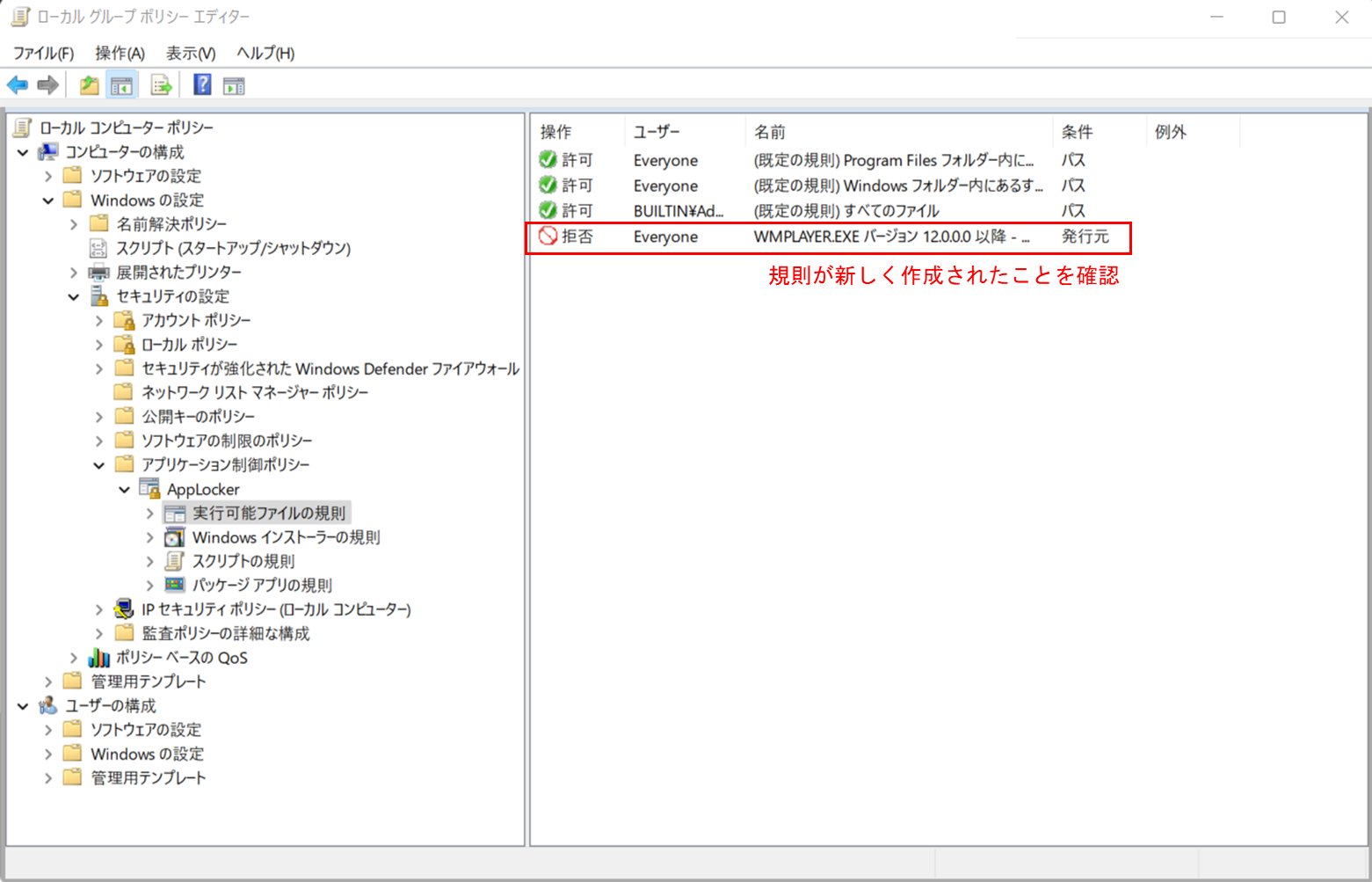

- 規則が新しく作成されたことを確認

全ての実行ファイルの起動を許可する規則と、特定の実行ファイル(今回は Windows Media Player)の起動を拒否する規則を作成しました。

全ての実行ファイルの起動を許可する規則では、Windows Media Player の起動も許可されていますが、許可と拒否どちらもの規則が存在していた場合、拒否が優先されるため、Windows Media Player の起動は拒否されます。 詳細については、「こちら」をご覧ください。

ここまでの手順で、実行可能ファイルの規則を設定できました。

次にパッケージ アプリの規則についても設定します。

これを設定しないと、Windows アプリケーション(Microsoft フォトや MSN 天気など)まで起動制限されてしまいます。

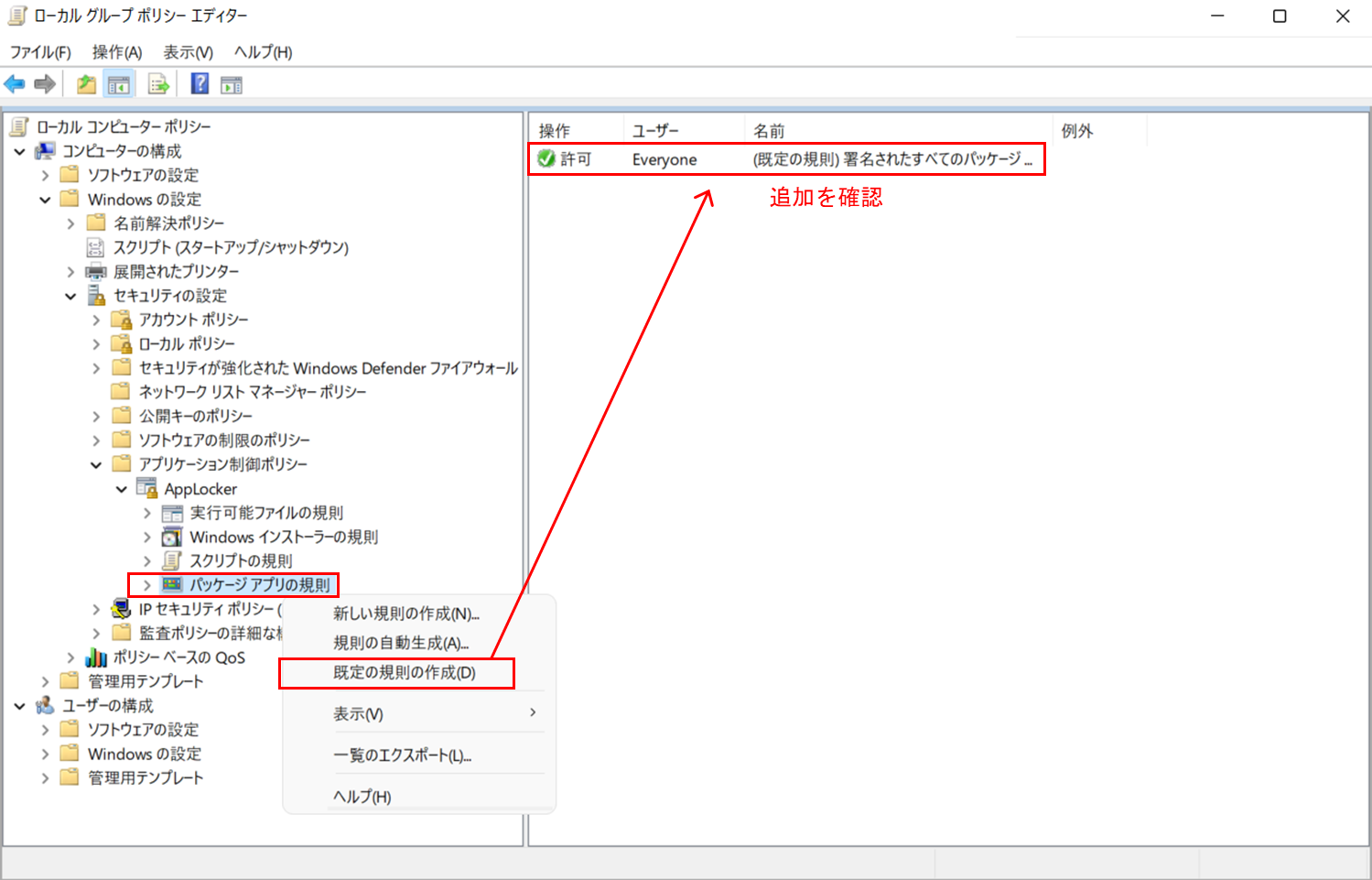

- [AppLocker]-[パッケージ アプリの規則] を右クリック

- [既定の規則の作成] をクリック

- 1つの規則が追加されたことを確認

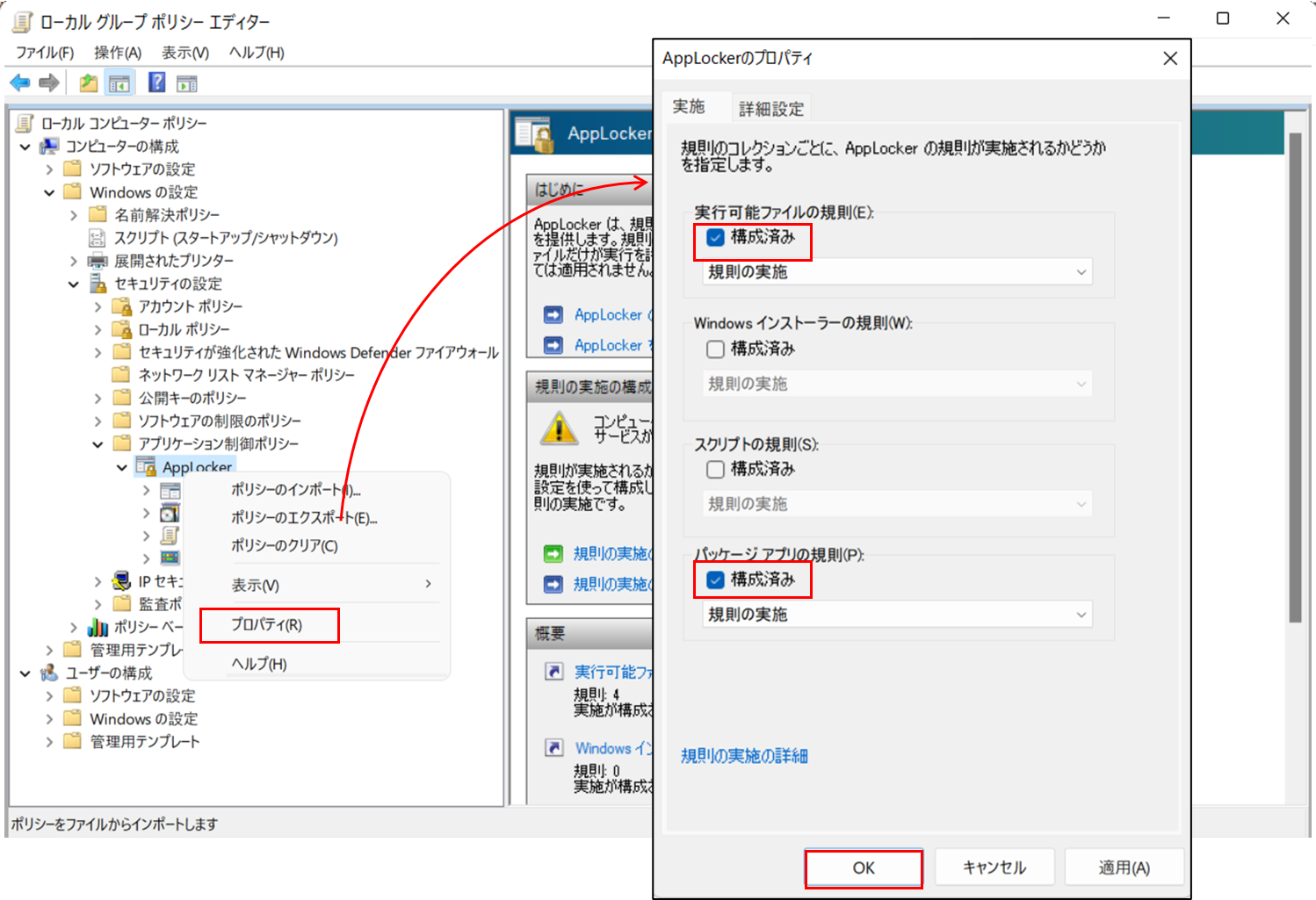

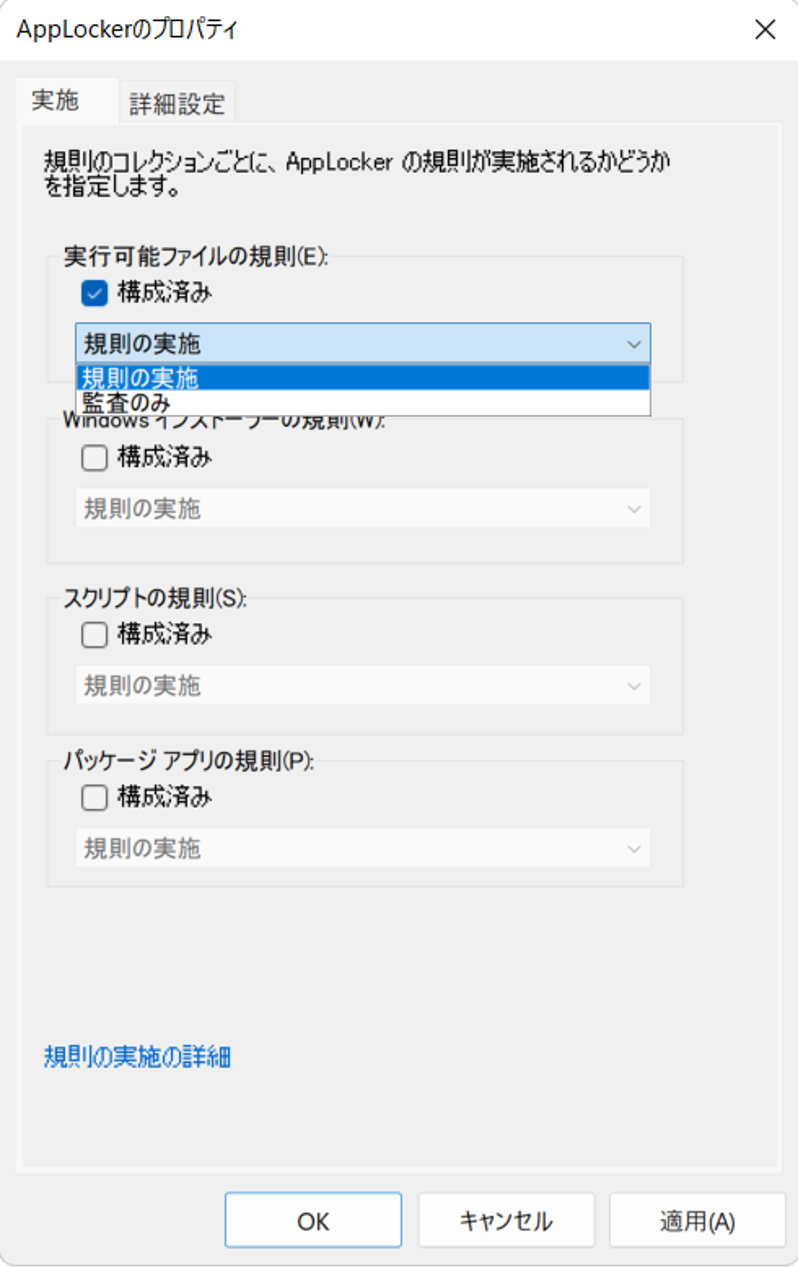

- [AppLocker] を右クリックして [プロパティ] をクリック

- AppLocker のプロパティより、実行可能ファイルの規則とパッケージ アプリの規則に関して、構成済みにチェック マークを入れる。

このチェックを入れないと、AppLocker に関連した複数の GPO を作成した場合、規則が実施されないことがあるため、必ずチェックを入れてください。詳細は下記に記載(「AppLocker のプロパティについて」)

以上で AppLocker のポリシーを作成できました。

続いて、AppLocker の設定を xml ファイルに出力します。

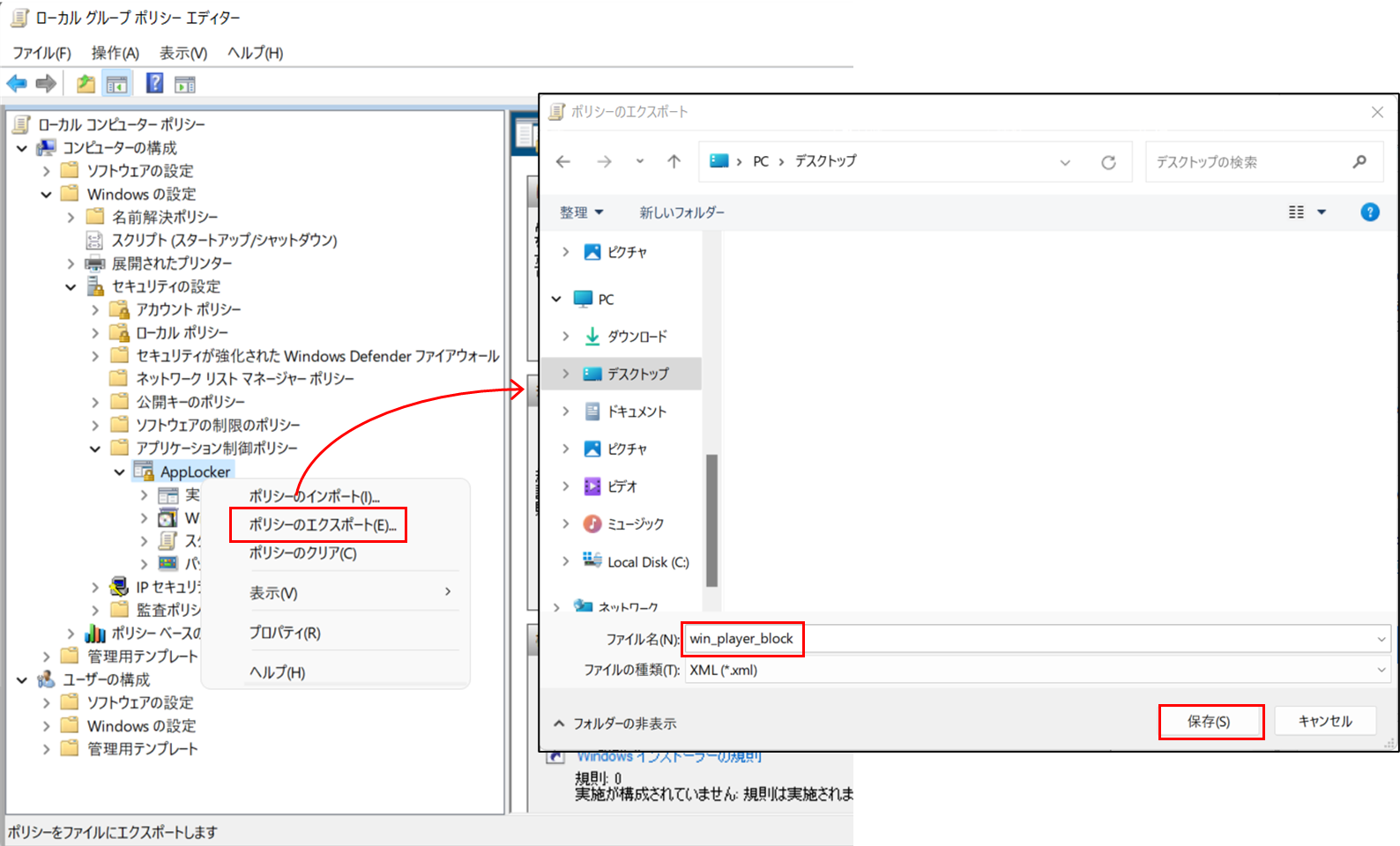

- [AppLocker] を右クリック

- [ポリシーのエクスポート] をクリック

- [ファイル名] に任意のテキスト(「win_player_block」)を入力

- [OK] をクリック

作成した xml ファイルを開きます。

例えば、実行可能ファイルに関する規則では、

<RuleCollection Type="Exe" EnforcementMode="Enabled">から

</RuleCollection>までが規則の設定内容となっています。

実行可能ファイルに関する規則

<RuleCollection Type="Exe" EnforcementMode="Enabled">

<FilePathRule Id="921cc481-6e17-4653-8f75-050b80acca20" Name="(既定の規則) Program Files フォルダー内にあるすべてのファイル" Description="Everyone グループのメンバーに、Program Files フォルダー内にあるアプリケーションの実行を許可します。" UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePathCondition Path="%PROGRAMFILES%\*" />

</Conditions>

</FilePathRule>

<FilePathRule Id="a61c8b2c-a319-4cd0-9690-d2177cad7b51" Name="(既定の規則) Windows フォルダー内にあるすべてのファイル" Description="Everyone グループのメンバーに、Windows フォルダー内にあるアプリケーションの実行を許可します。" UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePathCondition Path="%WINDIR%\*" />

</Conditions>

</FilePathRule>

<FilePathRule Id="fd686d83-a829-4351-8ff4-27c7de5755d2" Name="(既定の規則) すべてのファイル" Description="ローカルの Administrators グループのメンバーに、すべてのアプリケーションの実行を許可します。" UserOrGroupSid="S-1-5-32-544" Action="Allow">

<Conditions>

<FilePathCondition Path="*" />

</Conditions>

</FilePathRule>

<FilePublisherRule Id="da215043-8885-4431-8703-b0bb7d45c199" Name="WMPLAYER.EXE バージョン 12.0.0.0 以降 - MICROSOFT® WINDOWS® OPERATING SYSTEM、O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US" Description="" UserOrGroupSid="S-1-1-0" Action="Deny">

<Conditions>

<FilePublisherCondition PublisherName="O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US" ProductName="MICROSOFT® WINDOWS® OPERATING SYSTEM" BinaryName="WMPLAYER.EXE">

<BinaryVersionRange LowSection="12.0.0.0" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

</RuleCollection>パッケージ アプリの規則に関する設定

<RuleCollection Type="Appx" EnforcementMode="Enabled">

<FilePublisherRule Id="a9e18c21-ff8f-43cf-b9fc-db40eed693ba" Name="(既定の規則) 署名されたすべてのパッケージ アプリ" Description="Everyone グループのメンバーに対し、署名されたパッケージ アプリの実行を許可します。" UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePublisherCondition PublisherName="*" ProductName="*" BinaryName="*">

<BinaryVersionRange LowSection="0.0.0.0" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

</RuleCollection>ここまでで、AppLocker の設定を xml ファイルに出力できました。

続いて、Microsoft Intune で AppLocker のポリシーを適用します。

Microsoft Intune での構成ファイルを作成・適用

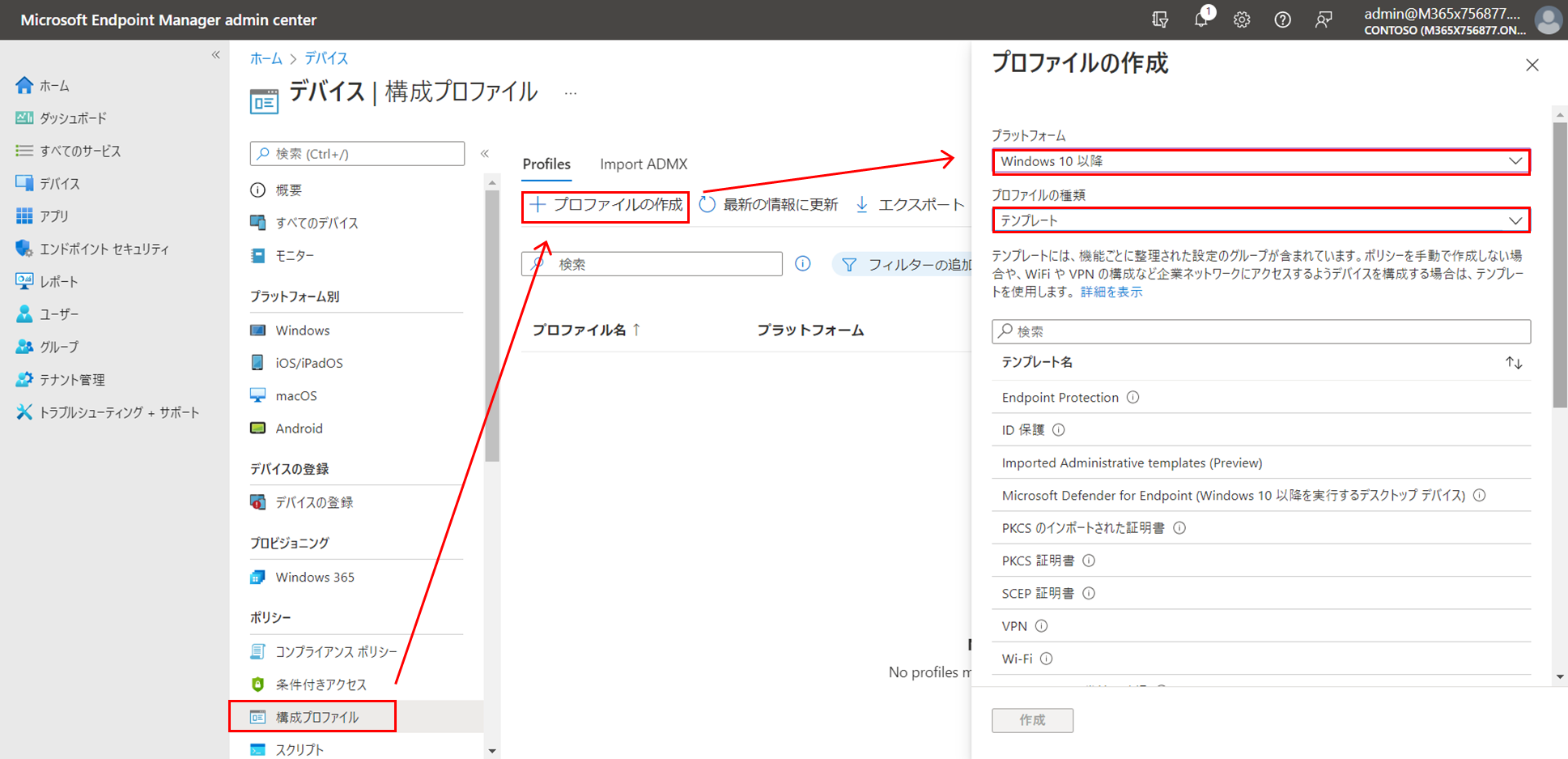

Microsoft Endpoint Manager admin center にアクセス

- [ホーム]-[デバイス]-[構成プロファイル] をクリック

- [プロファイルの作成] をクリック

- プラットフォームとして、[Windows 10以降] を選択

- プロファイルの種類として、[テンプレート] を選択

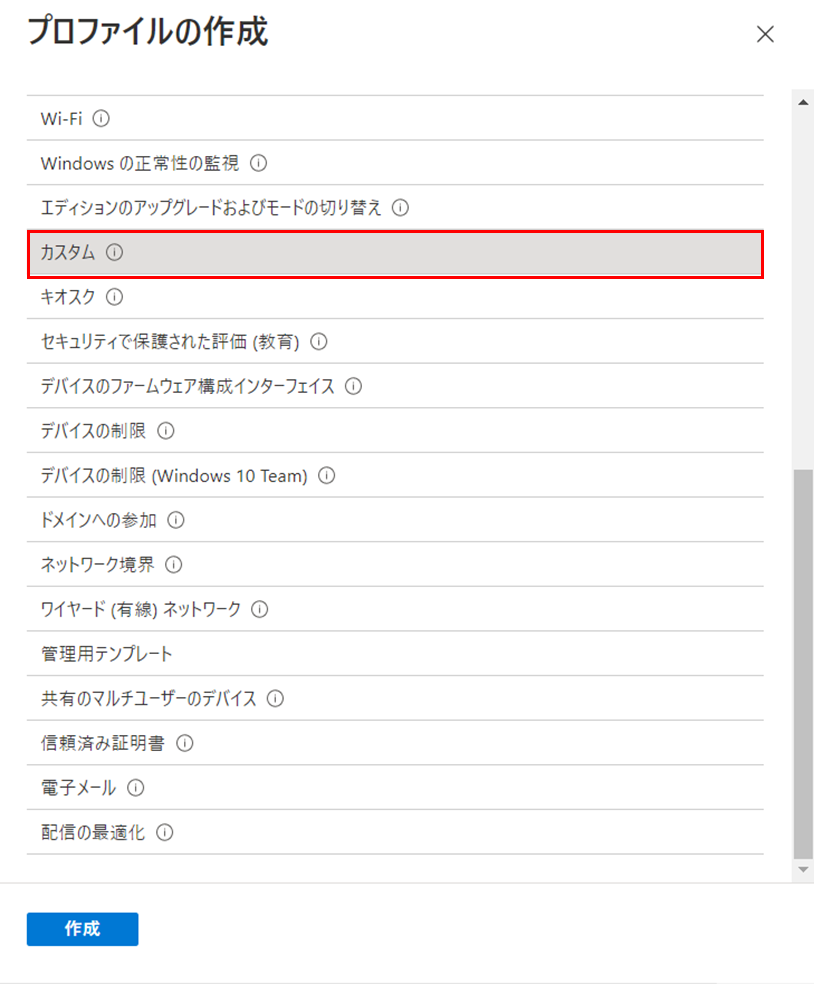

- テンプレートの種類として、[カスタム] を選択

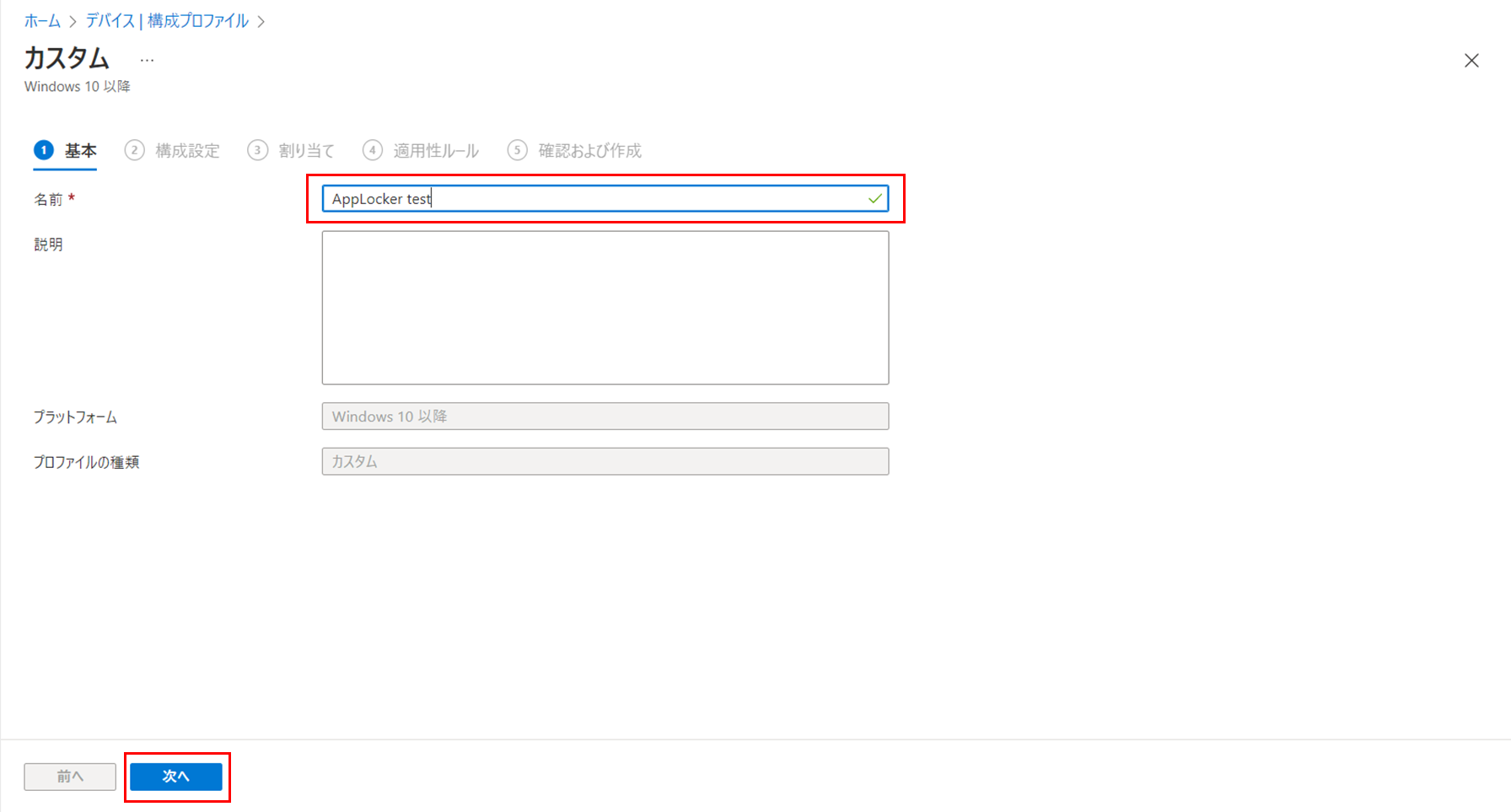

- [名前] に任意のテキスト(「AppLocker test」)を入力

- [次へ] をクリック

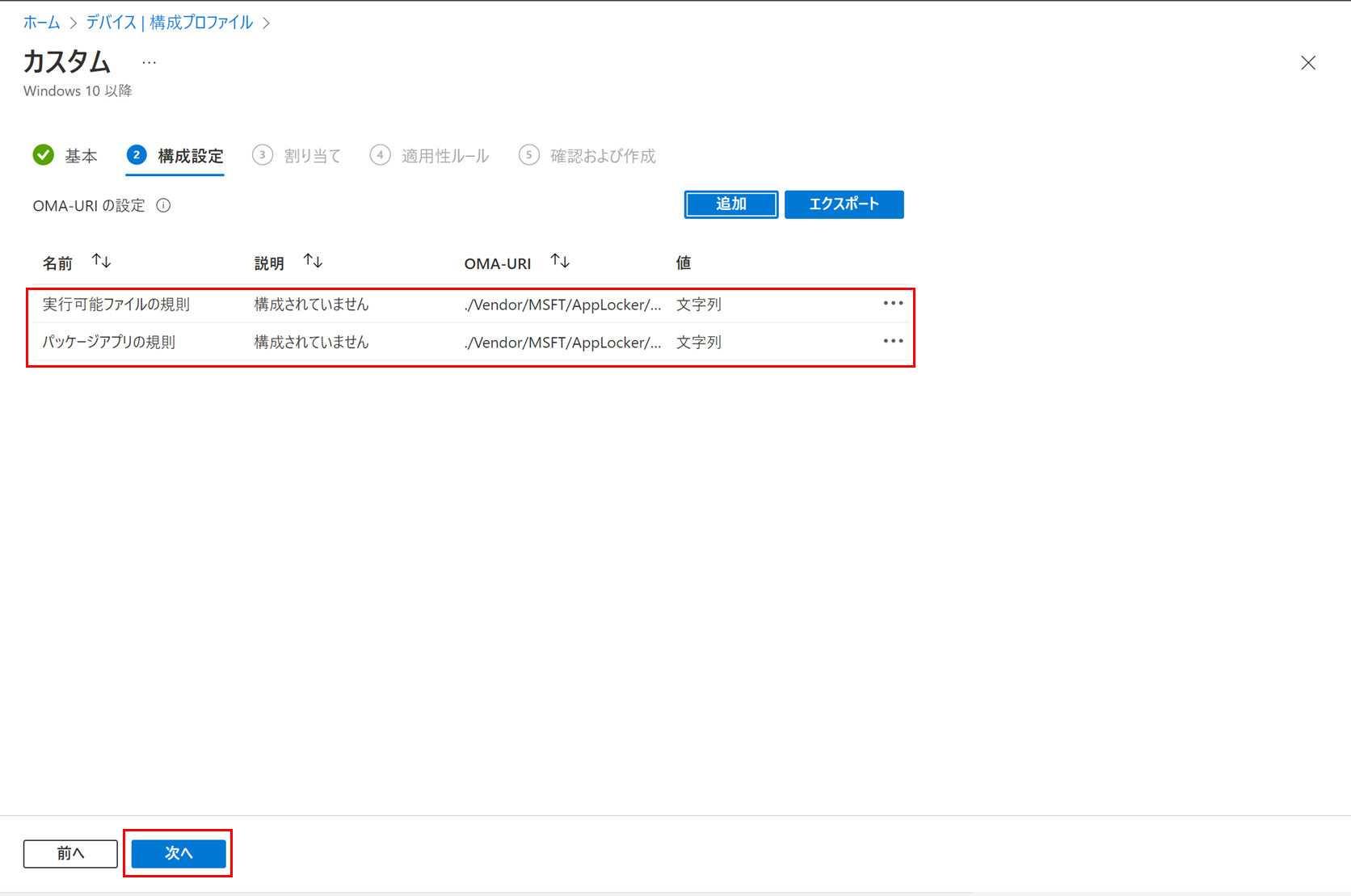

実行可能ファイルの規則について設定します。

- [追加] をクリック

- 名前に任意テキスト(「実行可能ファイルの規則」)を入力

- OMA-URI に、「./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/Native/EXE/Policy」を入力

- データ型として、[文字列] を選択

- 値として、先ほど作成した xml ファイルの中身を入力。今回は実行可能ファイルの規則を設定するため、実行可能ファイルに関する規則の部分 を入力

OMA-URI に関する詳しい記述に関しては、こちら をご覧ください。

次にパッケージ アプリの規則についても設定します。

- [追加] をクリック

- 名前に任意テキスト(「実行可能ファイルの規則」)を入力

- OMA-URI に、「./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/Native/StoreApps/Policy」を入力

- データ型として、[文字列] を選択

- 値として、先ほど作成した xml ファイルの中身を入力。今回はパッケージ アプリに関する規則を設定するため、パッケージ アプリに関する規則の部分 を入力

実行可能ファイルとパッケージ アプリの規則に関する設定を行うことができました。

- [次へ] をクリック

AppLocker ポリシーを適用するグループを選択します。

- [グループを追加] をクリック

- 対象とするグループを選択

- 選択したアイテムに、グループが選択されていることを確認

- [選択] をクリック

- [次へ] をクリック

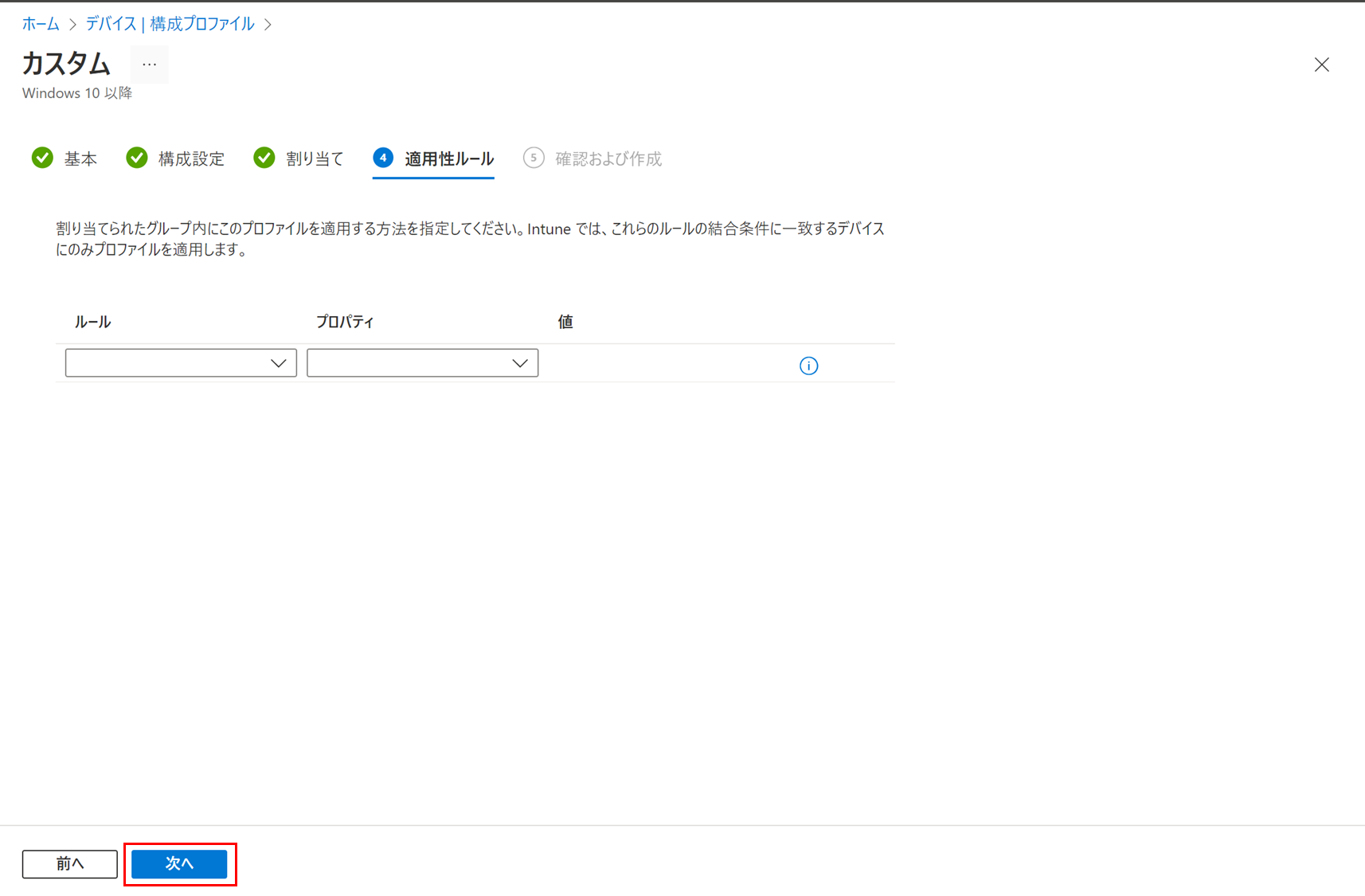

ポリシーを適用する条件を指定することができますが、今回は指定しません。

- [次へ] をクリック

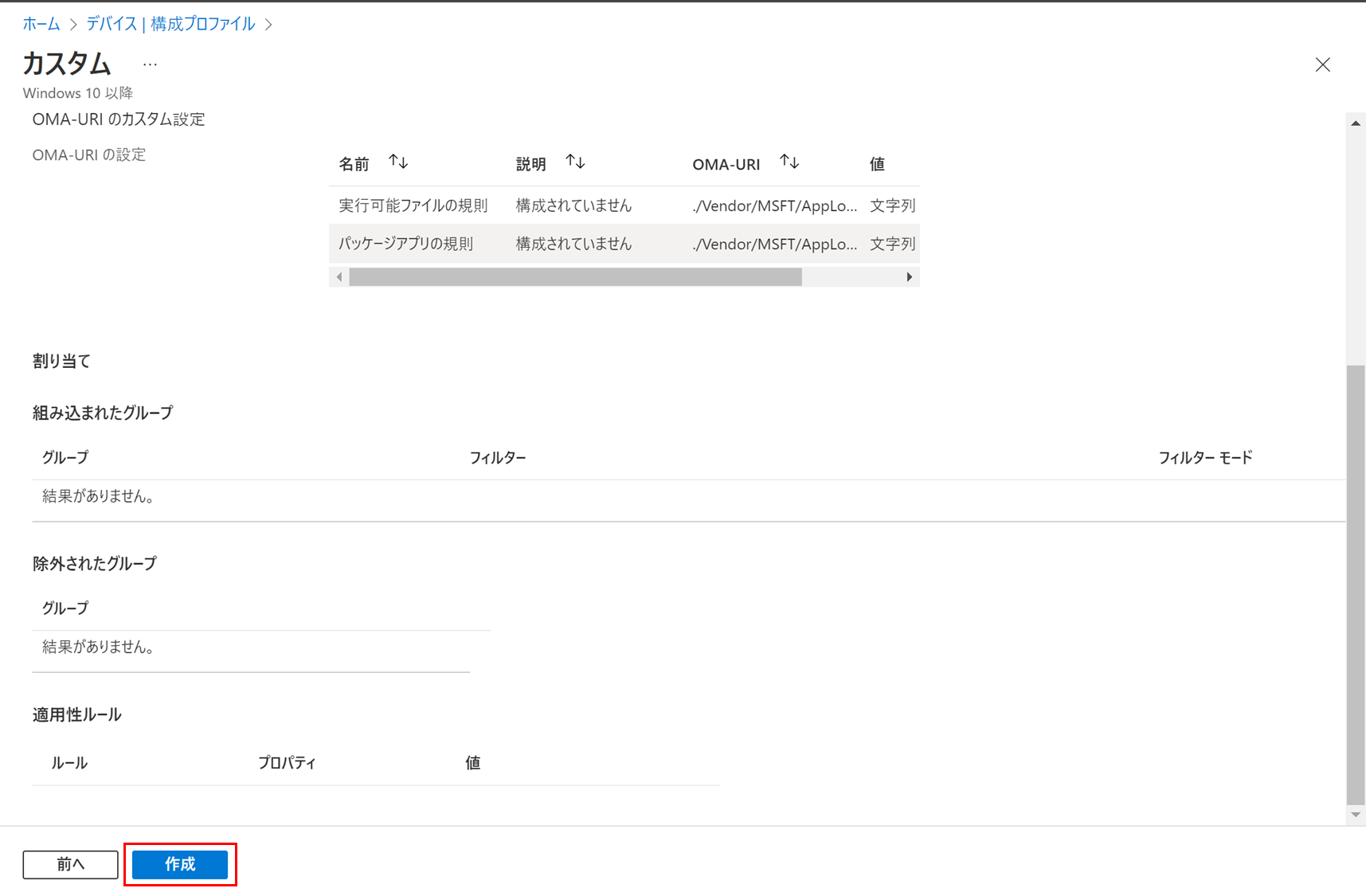

これまで設定した項目を確認することができます。

- [作成] をクリック

構成プロファイルを作成することができました。

ポリシーが適用されると、アプリケーションの実行が制御されます。

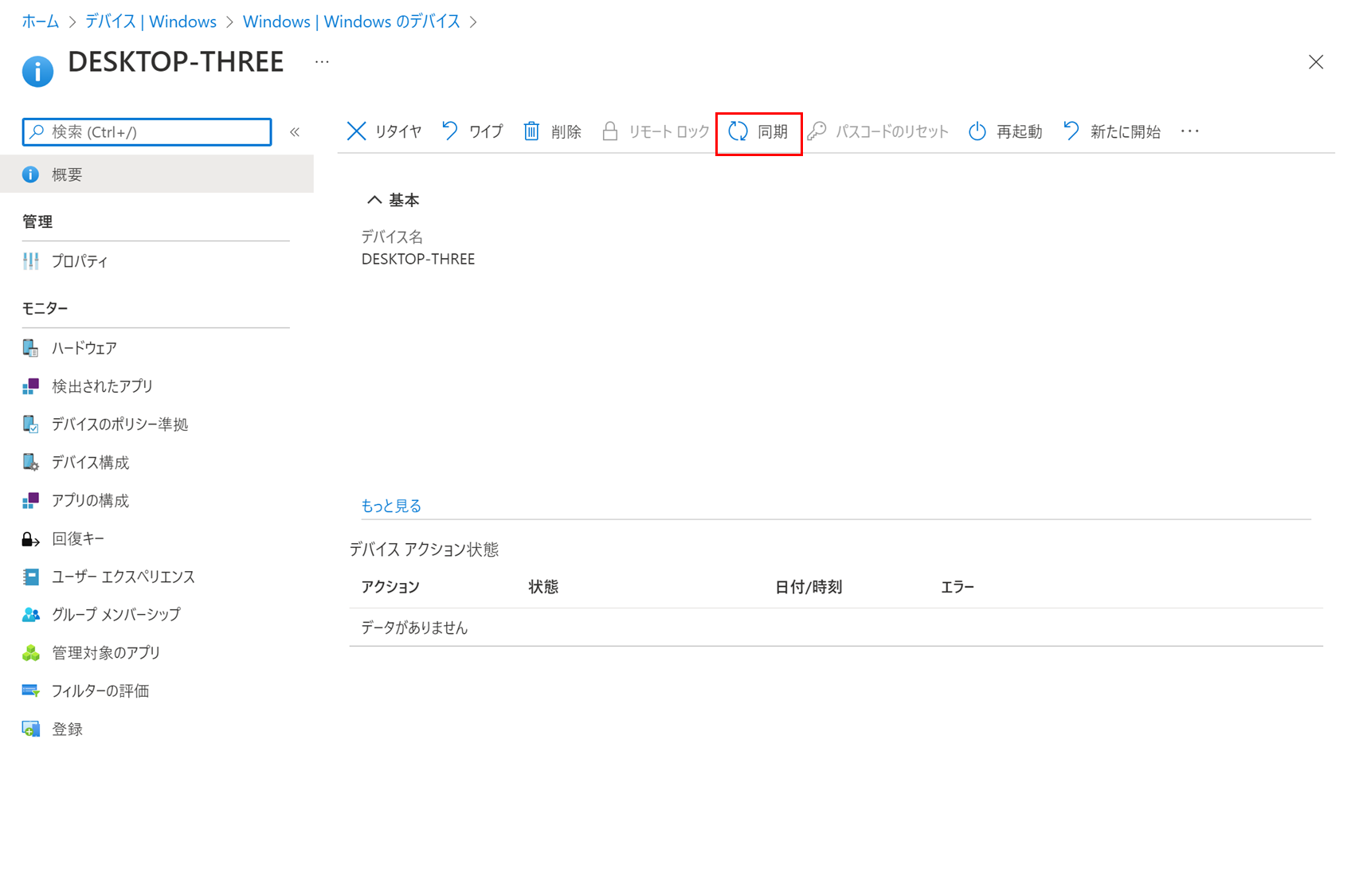

ポリシーを即時適用したい場合の操作方法についてもご紹介します。

- [Windows] をクリックし、管理対象とするデバイスをクリックします。

- [同期] をクリック

ポリシーを適用する対象のデバイスにログインします。

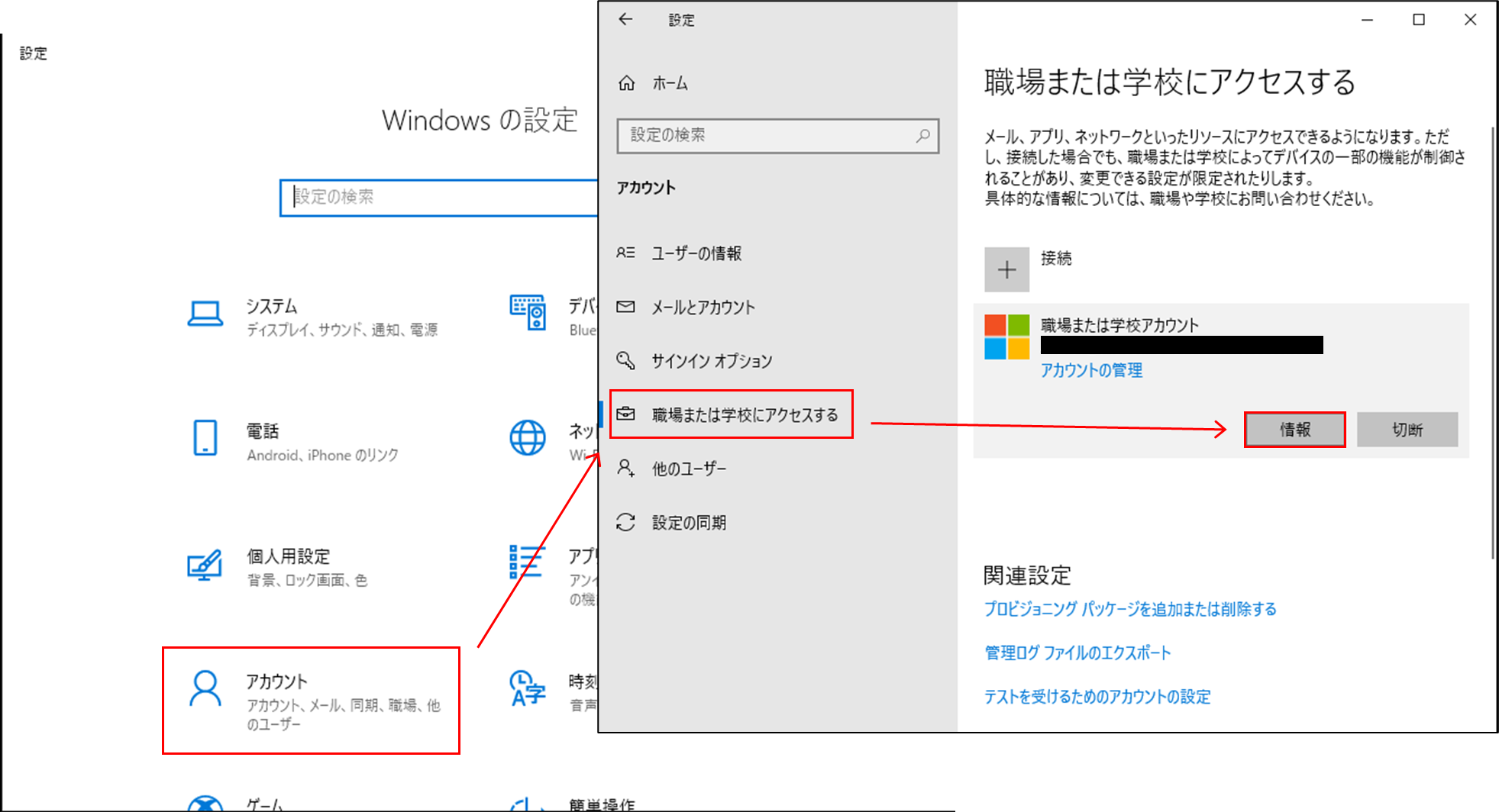

- [設定]-[アカウント]-[職場または学校にアクセスする] をクリック

- [情報] をクリック

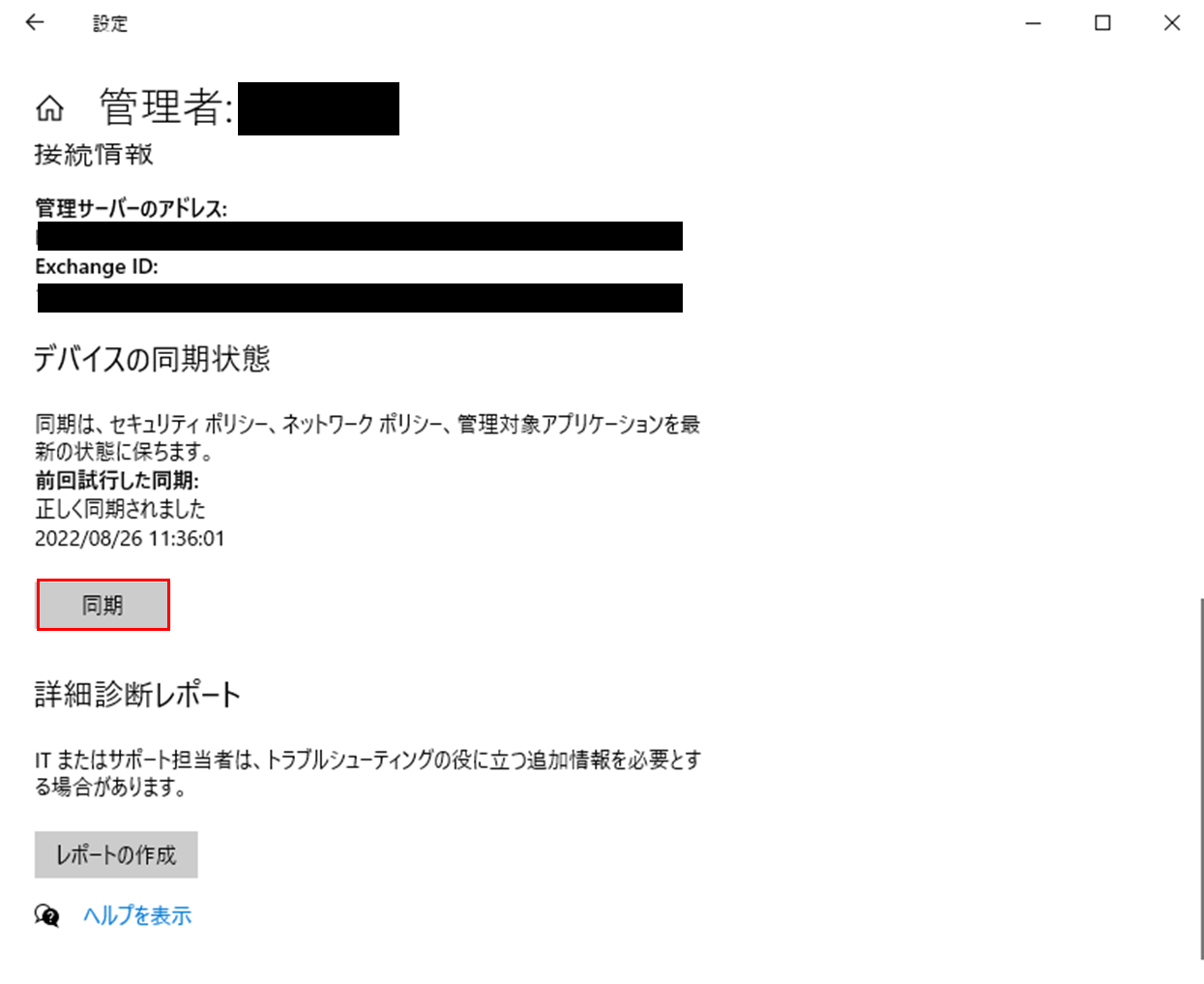

- デバイスの同期状態より、[同期] をクリック

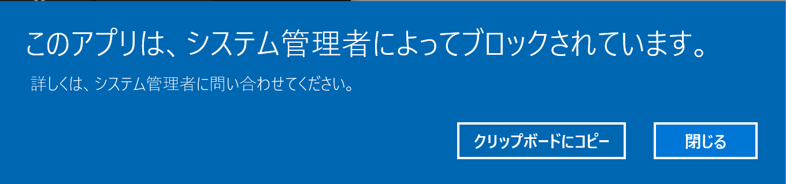

Windows Media Player を起動すると、「このアプリは、システム管理者によってブロックされています」という文字が表示され、アプリの実行が拒否されたことが分かります。

ここまでの手順で、AppLocker によるアプリケーションの起動を制限することが可能となりました。

詳細な設定を行う際に重要な情報として AppLocker のプロパティ設定があります。以降ではプロパティ画面での設定についてご説明します。

AppLocker のプロパティについて

AppLocker のプロパティ画面では、以下の表に示す3つの選択肢があります。

| ファイルの起動制御 | 起動制限ログの記録 | |

|---|---|---|

| 構成済み無し | その他のポリシーの設定に依存 | 実施 |

| 規則の実施 | 実施 | 実施 |

| 監査のみ | 実施なし | 実施 |

そのため、作成した規則を確実に実施させるためには、以下の2点を行う必要があります。

- 構成済みにチェック マークを入れる。

- 規則の実施を選択

ただし、構成済みにチェック マークを入れなくても規則が実施されることがあります。

このことに関して、複数の例を挙げて解説したいと思います。

構成済み無しのみが存在する場合

2つの GPO それぞれに AppLocker のポリシー(ポリシー1、または、ポリシー2)を作成し、下記の表に示すように設定を行った場合を考えます。

| ポリシー 1 | ポリシー 2 | |

|---|---|---|

| 実行可能ファイルの規則 | 構成済み無し | 構成済み無し |

| 拒否設定したアプリケーション | Windows Media Player | Internet Explorer |

この場合は、 Windows Media PlayerとInternet Explorer が起動制御されます。

構成済み無しと構成済みそれぞれが存在する場合

2つの GPO それぞれに AppLocker のポリシー(ポリシー1、または、ポリシー2)を作成し、下記の表に示すように設定を行った場合を考えます。

| ポリシー 1 | ポリシー 2 | |

|---|---|---|

| 実行可能ファイルの規則 | 構成済み無し | 規則の実施 |

| 拒否設定したアプリケーション | Windows Media Player | Internet Explorer |

この場合は、 Windows Media Player と Internet Explorer が起動制御されます。

構成済み無しと監査のみがそれぞれ存在する場合

2つの GPO それぞれに AppLocker のポリシー(ポリシー1、または、ポリシー2)を作成し、下記の表に示すように設定を行った場合を考えます。

| ポリシー 1 | ポリシー 2 | |

|---|---|---|

| 実行可能ファイルの規則 | 構成済み無し | 監査のみ |

| 拒否設定したアプリケーション | Windows Media Player | Internet Explorer |

この場合は、Windows Media Player と Internet Explorer が起動制御されず、起動されたという警告ログが残ります。

警告ログは、イベント ビューアーより、[アプリケーションとサービス ログ]-[Microsoft]-[WIndows]-[AppLocker] をクリックし、設定した規則の種類を選択することで確認することができます。

まとめ

このように、AppLocker のプロパティで各規則について「構成済み無し」とした場合、必ずしもアプリケーションの起動は制限されません。

AppLocker の設定する際には、基本的に AppLocker のプロパティにおいて、以下の設定を2点を行ってください。

- 構成済みにチェック マークを入れる。

- 規則の実施を選択

この内容の詳細については、「こちら」をご覧ください。

このブログの内容がお役に立てれば幸いです!