みなさん、こんにちは。

Windows サポート チームの亀井です。

AppLocker は、端末を使用している特定のユーザーやグループが、対象のアプリケーションなどを実行できないよう制御する機能です。

本記事では Active Directory と AppLocker を使用して、アプリケーションの起動を制限する方法についてご紹介します。

英語版は、こちらからご覧ください。

(Please click here for the English version.)

——関連情報 (Related information)——

Microsoft Intune を使用した AppLocker 設定方法

(How to set up AppLocker with Microsoft Intune)

日本語版:こちらからご覧ください。

(Please click here for the Japanese version.)

英語版:こちらからご覧ください。

(Please click here for the English version.)

--------------------------------------------

目次

- AppLocker とは

- AppLocker とソフトウェアの制限のポリシーの違い

- AppLocker を使用するための要件

- 本記事で使用する環境

- Application Identity サービスの自動起動設定

- AppLocker のポリシー設定

- AppLocker のプロパティについて

AppLocker とは

世の中には様々なアプリケーションが存在します。組織や会社では、組織でライセンスを保有している特定のアプリケーションや、特定のバージョンのアプリケーションのみの実行を許可、または拒否することで、セキュリティ対策を講じています。

このようなニーズを満たすために AppLocker を使用することができます。AppLocker はグループ ポリシーから設定することができ、AppLocker の規則を作成して規則の条件に該当するアプリケーションの実行を許可、または拒否できます。

AppLocker はソフトウェアの制限のポリシーの後継となる機能として実装されており、Windows 7、Windows Server 2008 R2 以降でご使用いただくことが可能です。

AppLocker とソフトウェアの制限のポリシーの違い

AppLocker とソフトウェアの制限のポリシーは、ドメイン管理している端末にポリシーを適用し、アプリケーションの起動制限などに関して設定することができます。

ソフトウェアの制限のポリシーは、現在積極的に開発されておらず、将来の更新プログラムで削除される可能性があるため、非推奨の機能として記載しています。 詳細については、「こちら」をご覧ください。

また、Windows OS のバージョンが、Windows 7 以降のコンピューターに、AppLocker のポリシーとソフトウェアの制限のポリシー両方が適用されている場合、ソフトウェアの制限のポリシーの設定内容は無視されます。

そのため、AppLocker のポリシーの設定内容が適用されます。

AppLocker を使用するための要件

AppLocker が利用可能な Windows バージョンについては、こちらの公開情報に記載されておりますので、ご確認ください。

なお、Windows 10 および Windows 11 のクライアント OS につきましては、AppLocker が利用可能なエディションのチェックは削除されました。詳しくは、こちらの公開情報をご確認ください。

本記事で使用する環境

ドメイン コントローラー: Windows Server 2022

クライアント端末: Windows 10 Enterprise

Application Identity サービスの自動起動設定

AppLocker の使用には、Application Identity が起動していることが必要です。

デフォルトでは手動で起動する設定となっているため、ドメインに参加している端末において、サービスが自動的に起動するよう設定を変更します。

- サーバー マネージャーから [ツール]-[グループ ポリシーの管理] をクリック

![[サーバー マネージャー] ウィンドウ](./image40.png)

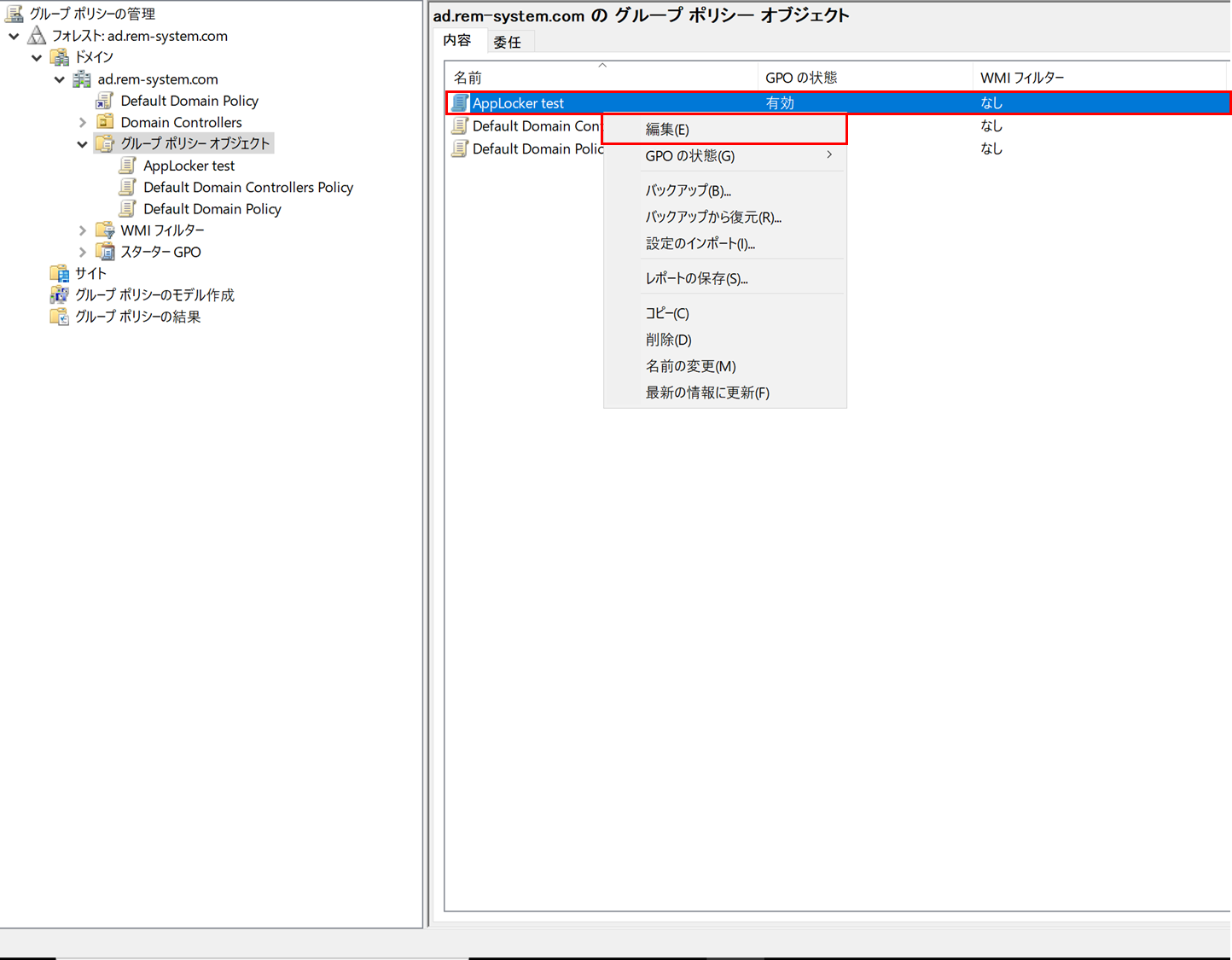

- [グループ ポリシー管理] ウィンドウより、[フォレスト:任意ドメイン名]-[ドメイン]-[任意ドメイン名]-[グループ ポリシー オブジェクト] をクリック

- [新規] をクリック

![[グループ ポリシー管理] ウィンドウ](./image3.png)

- [新しい GPO] ウィンドウより、[名前] に任意のテキストを入力(今回は「Application Identity Auto」)

- [OK] をクリック

![[新しい GPO] ウィンドウ](./image4.png)

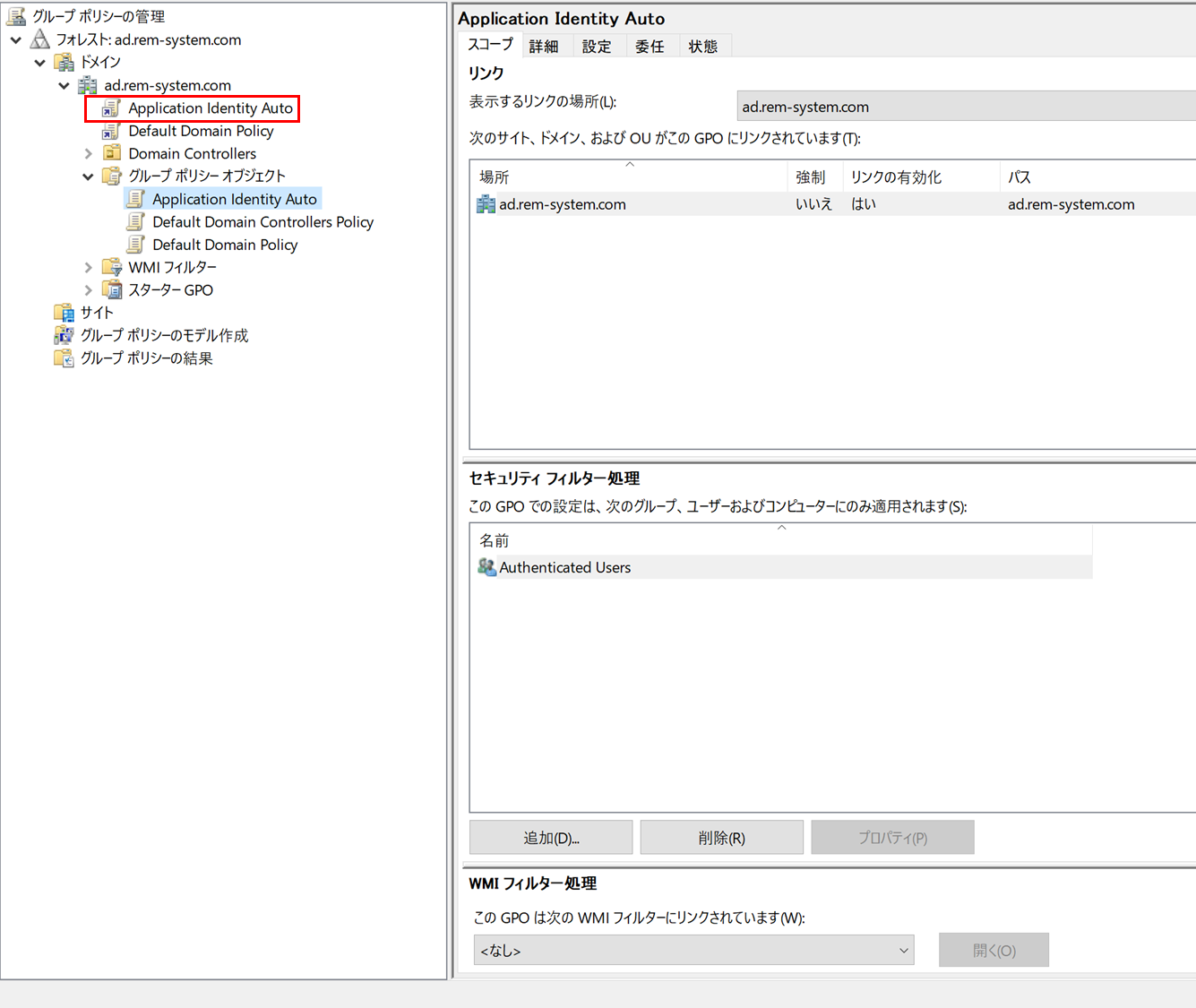

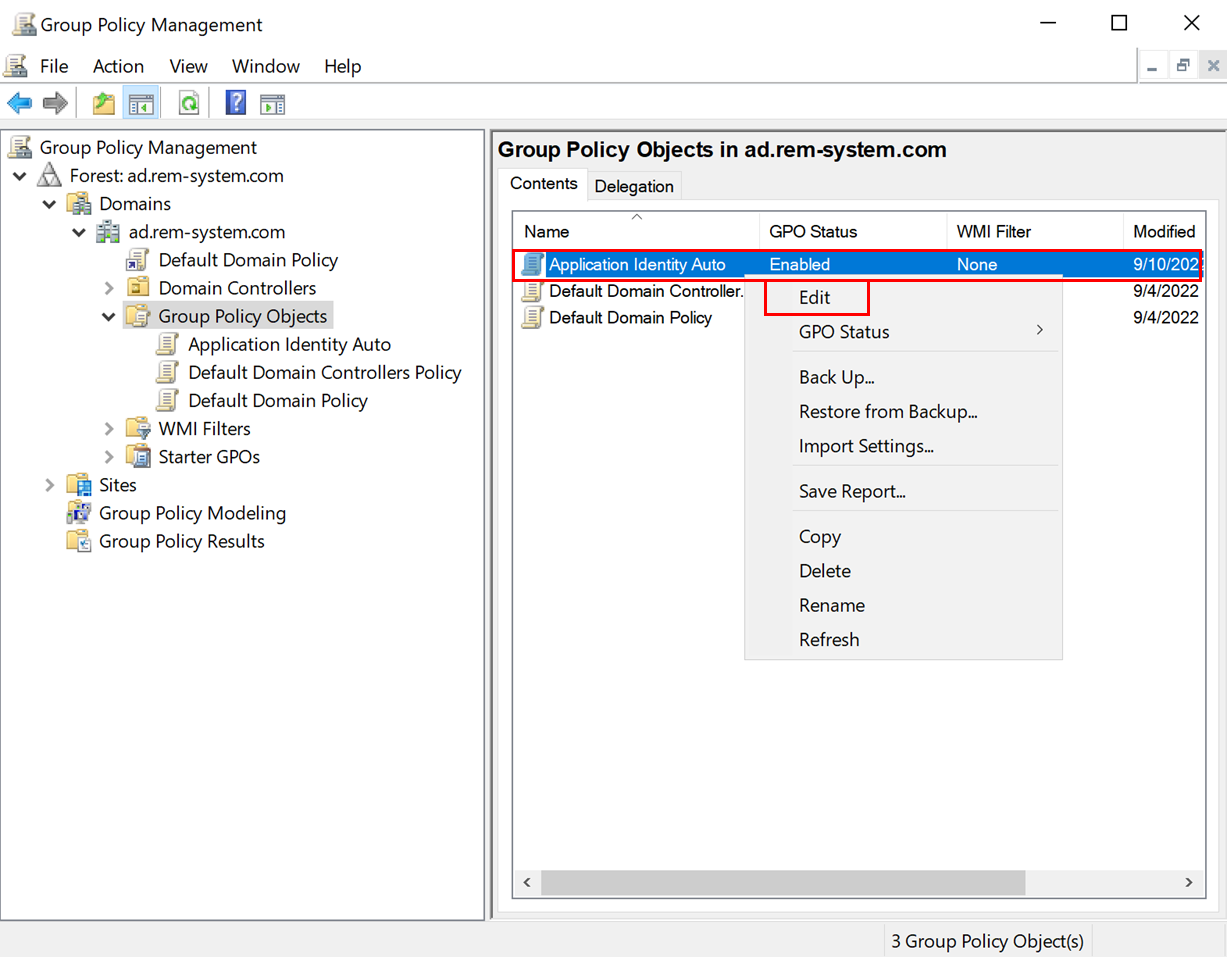

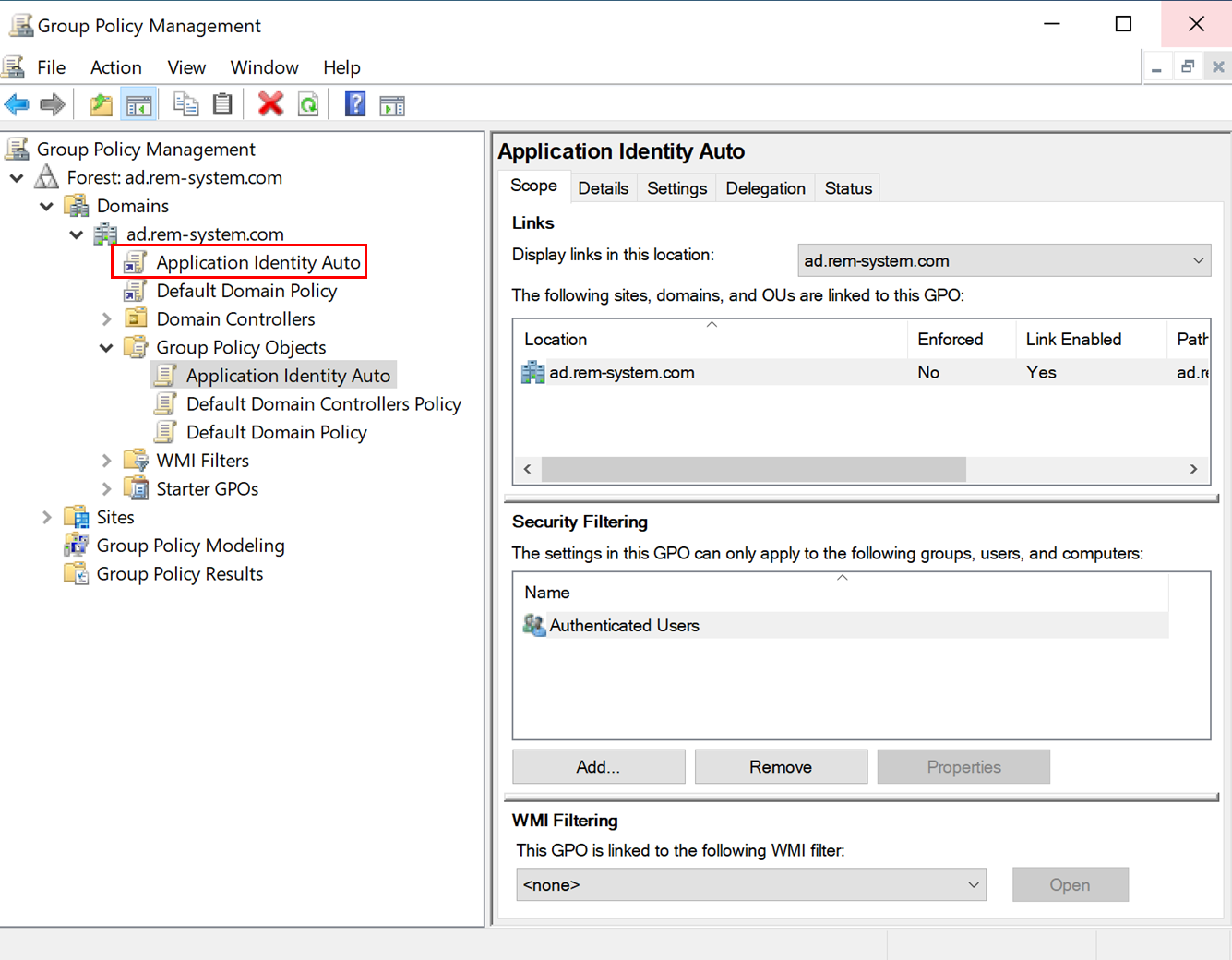

- [グループ ポリシー オブジェクト] に、[Application Identity Auto] ポリシーが追加されたことを確認

- [Application Identity Auto] ポリシーをクリック

- [編集] をクリック

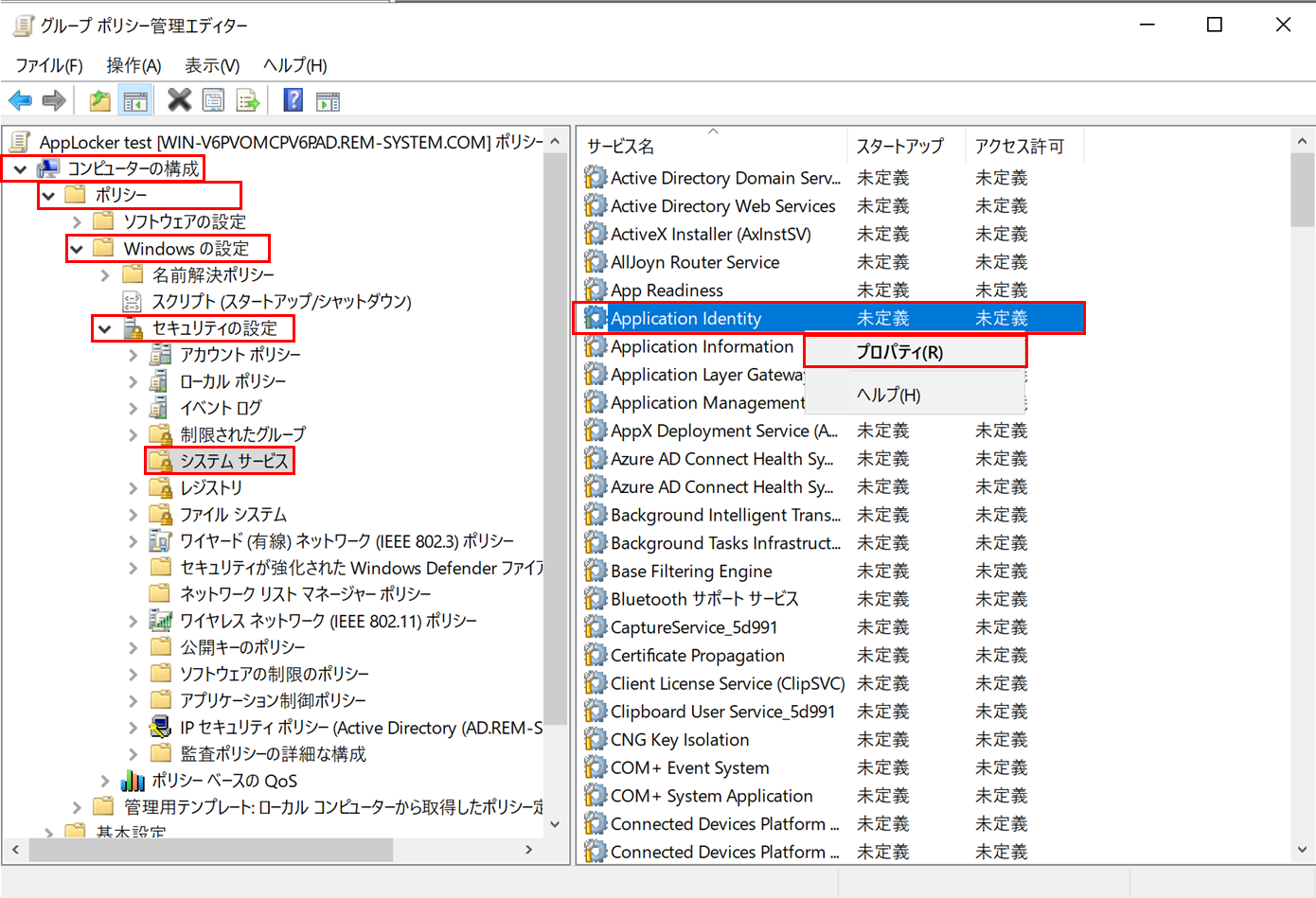

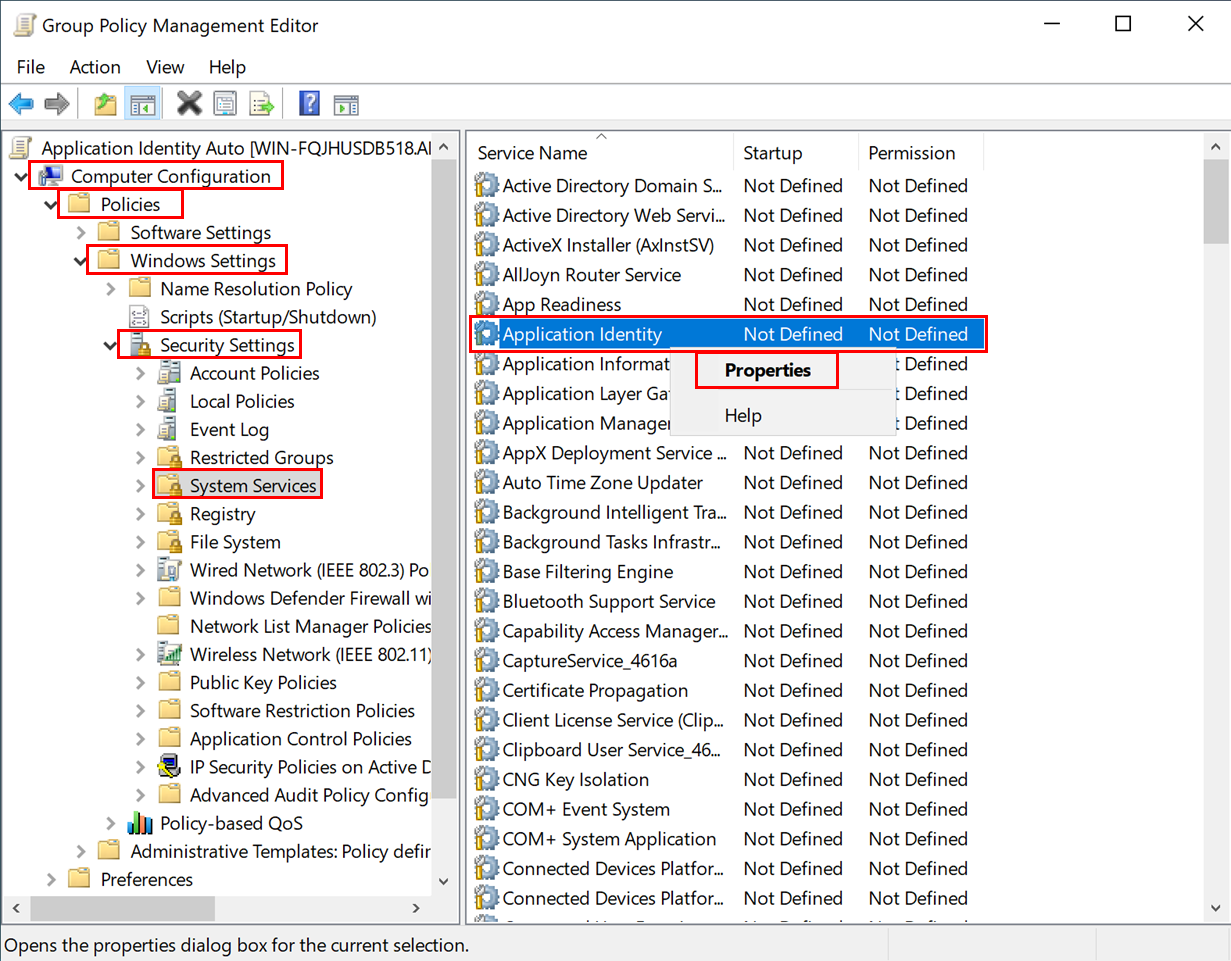

- グループ ポリシー管理エディターより、[コンピュータの構成]-[ポリシー]-[Windowsの設定]-[セキュリティの設定]-[システム サービス] をクリック

- サービス名一覧より [Application Identity] を右クリック

- [プロパティ] をクリック

- Applicaition Identity のプロパティより、[このポリシーの設定を定義する] にチェック マークを入れる。

- サービスのスタートアップ モードとして [自動] を選択

- [OK] をクリック

![[Application Identityのプロパティ] ウィンドウ](./image7.png)

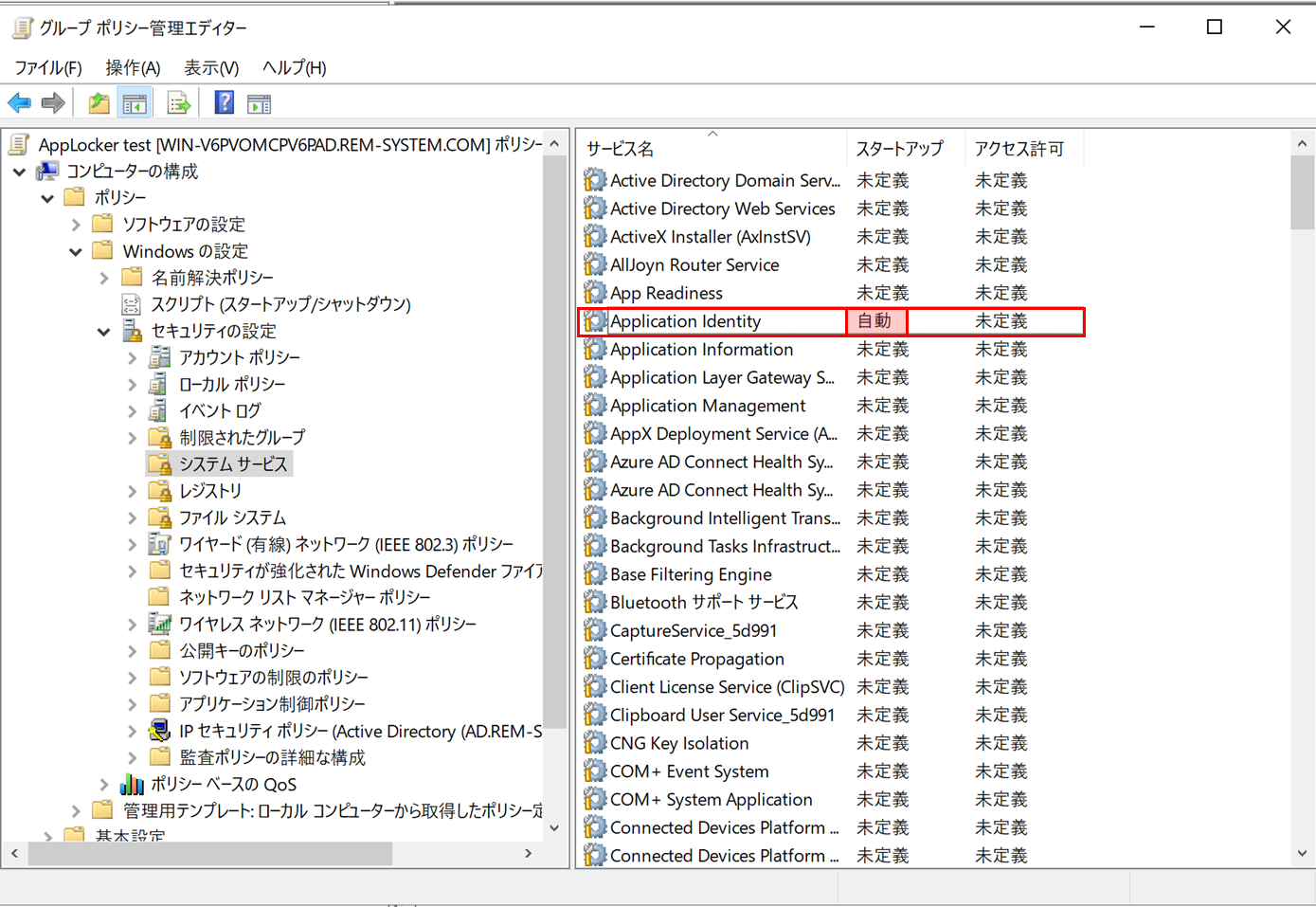

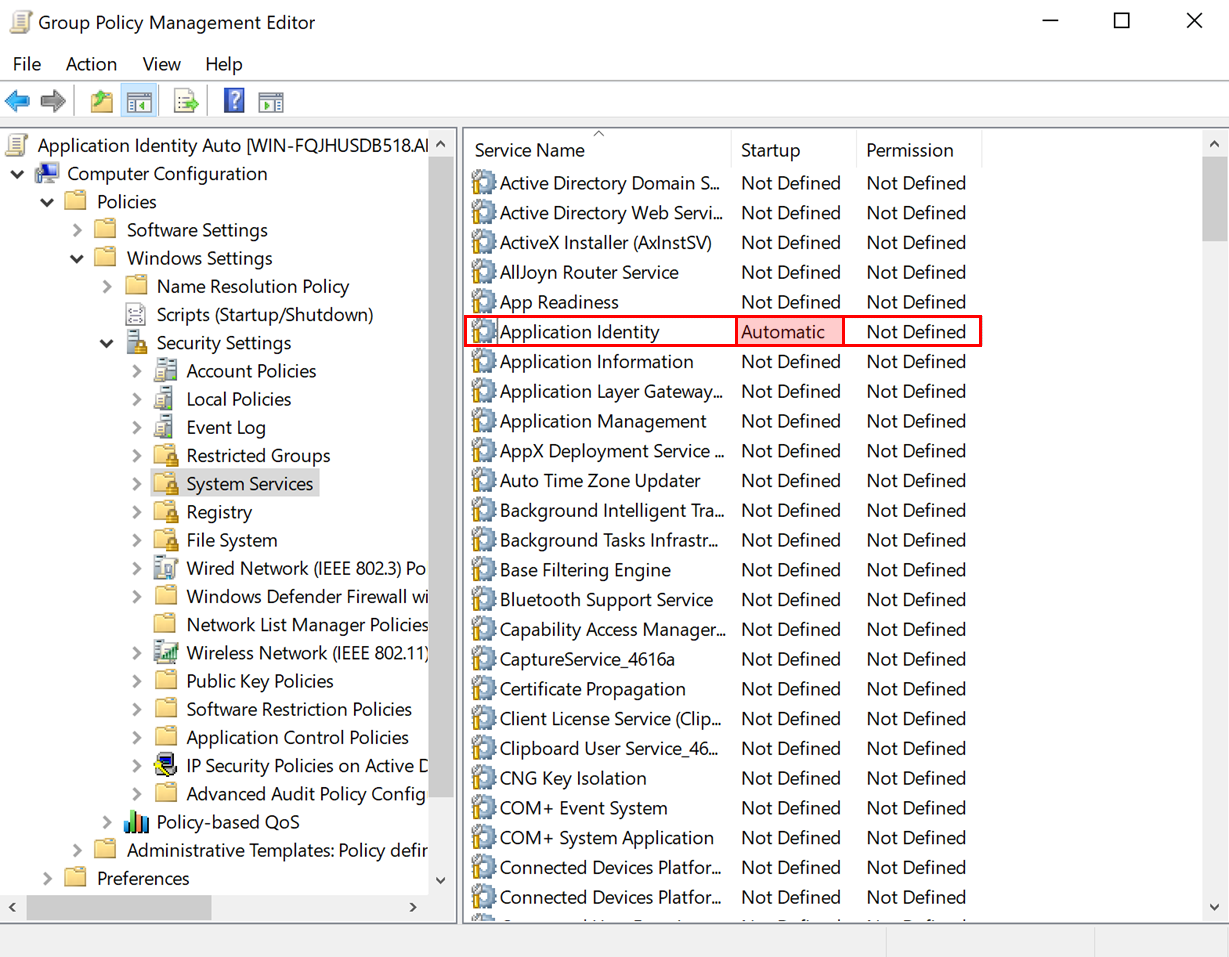

- サービス一覧より、Application Identity のスタートアップが自動となっていることを確認

- グループ ポリシー管理エディターを閉じる。

ここまでの手順で、Application Identity を自動起動するポリシーを作成できました。

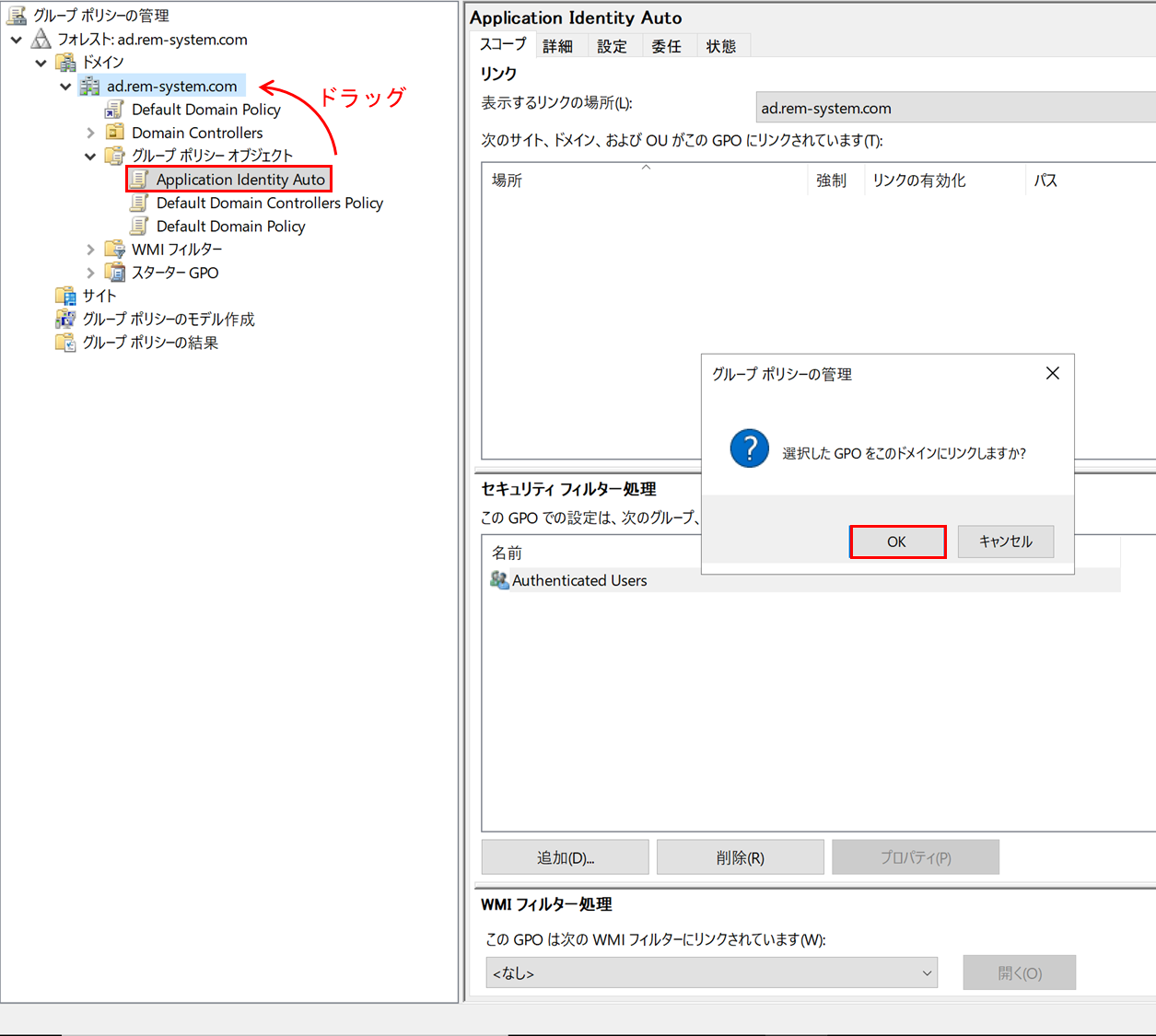

このポリシーを適用するため、グループ ポリシー管理の [グループ ポリシー オブジェクト] に作成したポリシーをリンクします。

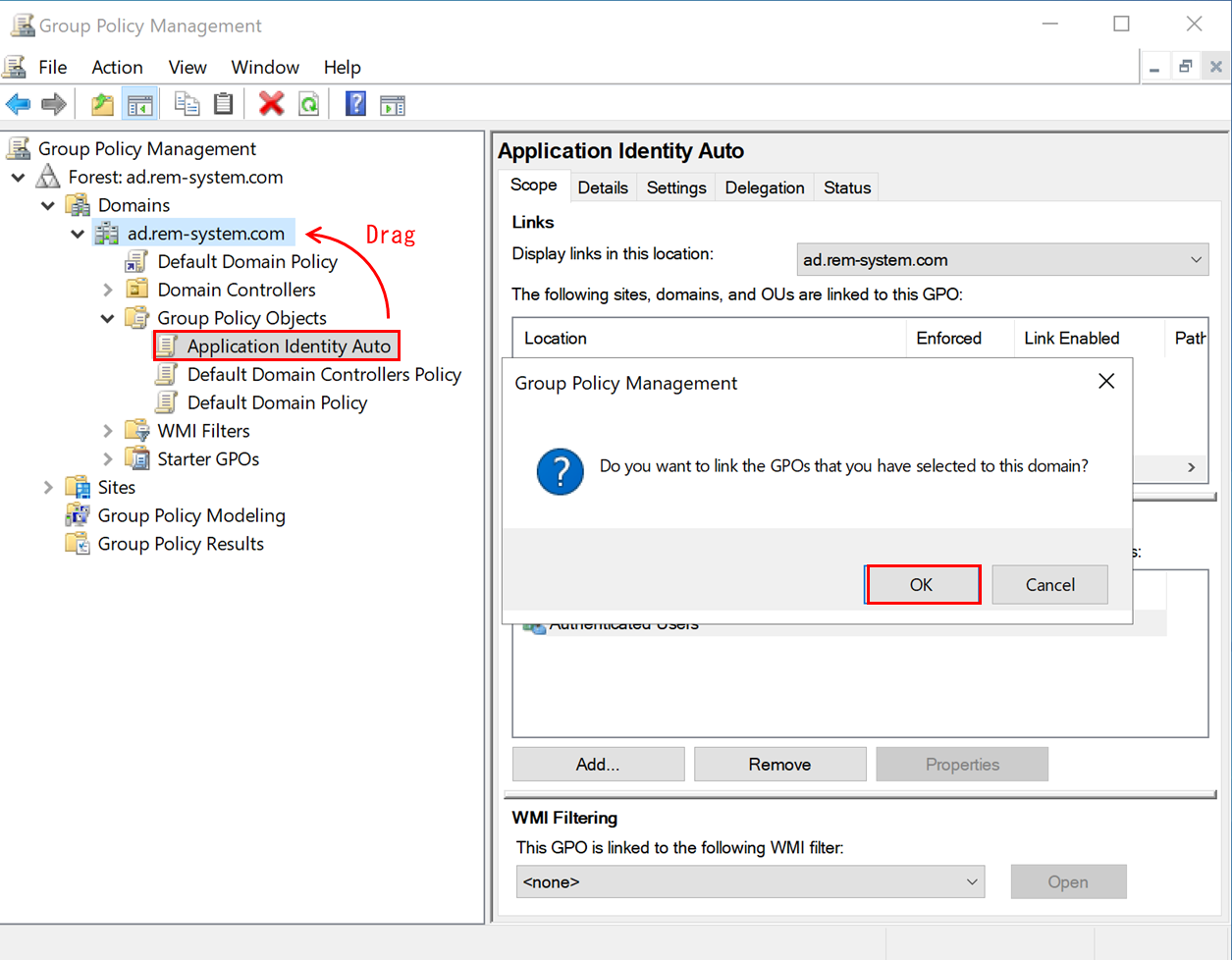

- 作成したポリシー(今回は [Application Identity Auto] )を [ドメイン]-[任意ドメイン名] にドラッグ アンド ドロップ。

- [グループ ポリシーの管理] ウィンドウから [OK] をクリック

- ドメイン名直下に [Application Identity Auto] ポリシーがリンクされたことを確認

ここまでの手順で、ドメインに参加している端末の [Application Identity] サービスを自動起動に設定できました。

AppLocker のポリシー設定

AppLocker は、以下の表に示すように、様々なファイル形式に関してポリシーを作成して起動を抑制することができます。

| ルール コレクション | ファイル形式 |

|---|---|

| 実行可能ファイル | .exe, .com |

| スクリプト | .ps1, .bat, .cmd, .vbs, .js |

| Windows インストーラー ファイル | .msi, .msp, .mst |

| パッケージ アプリ パッケージ化されたアプリ インストーラー |

.appx |

| DLL ファイル | .dll, .ocx |

また、AppLocker の設定は Deny list 型と Allow list 型の2種類があります。二つの違いを以下の表に示します。

| Deny list 型 | Allow list 型 | |

|---|---|---|

| 特定のアプリの起動 | 拒否 | 許可 |

| 設定方法 | 全てのアプリの起動を許可する既定の規則の作成 特定のアプリの起動を拒否する規則の作成 |

特定のアプリの起動を許可する規則の作成 |

AppLocker の設定は、基本的に特定のアプリケーションのみを起動制限する Deny list 型で設定します。

対して、 Allow list 型は、特定のアプリケーションのみの起動を許可し、それ以外のアプリケーションの起動を拒否します。

Allow list 型で設定すると、OS は規定で様々なアプリケーションやファイルを使用して動作しているため、想定外の様々な問題が生じる可能性があります。

Allow list 型を設定した後に問題が生じた場合には、まずは AppLocker の設定を解除して問題が解消するか確認してください。

本記事では、

- 実行可能ファイルを Deny list 型で設定する方法

について紹介します。

実行可能ファイルの起動制御を行う際の留意事項

「実行可能ファイル規則」を使用して、実行可能ファイルの制御を行う場合には、後述の手順の通り「パッケージ アプリの規則」の既定の規則も、併せて作成する必要があります。

こちらは、制御したい UWP アプリがない場合にも、必要な手順となりますので、ご留意ください。

「パッケージ アプリの規則」の既定の規則を作成せずに、「実行可能ファイルの規則」の拒否の規則を配布した場合には、Windows が正常に動作するために起動が必要な UWP のシステム アプリの起動も抑止され、スタート メニューが起動しないなど、予期しない問題が発生する可能性があります。詳しくは、こちらの公開情報 をご参照ください。

実行可能ファイルの起動制御手順

この節では、Windows Media Player を起動制限します。

- [グループ ポリシーの管理] ウィンドウより、[グループ ポリシー オブジェクト] を右クリック

- [新規] をクリック

- [新しい GPO] ウィンドウより、[名前] に任意のテキスト入力(今回は「AppLocker winplayer block」)

- [OK] をクリック

- 作成した [AppLocker winplayer block] ポリシーを右クリック

- [編集] をクリック

![[新しい GPO] ウィンドウ](./image11.png)

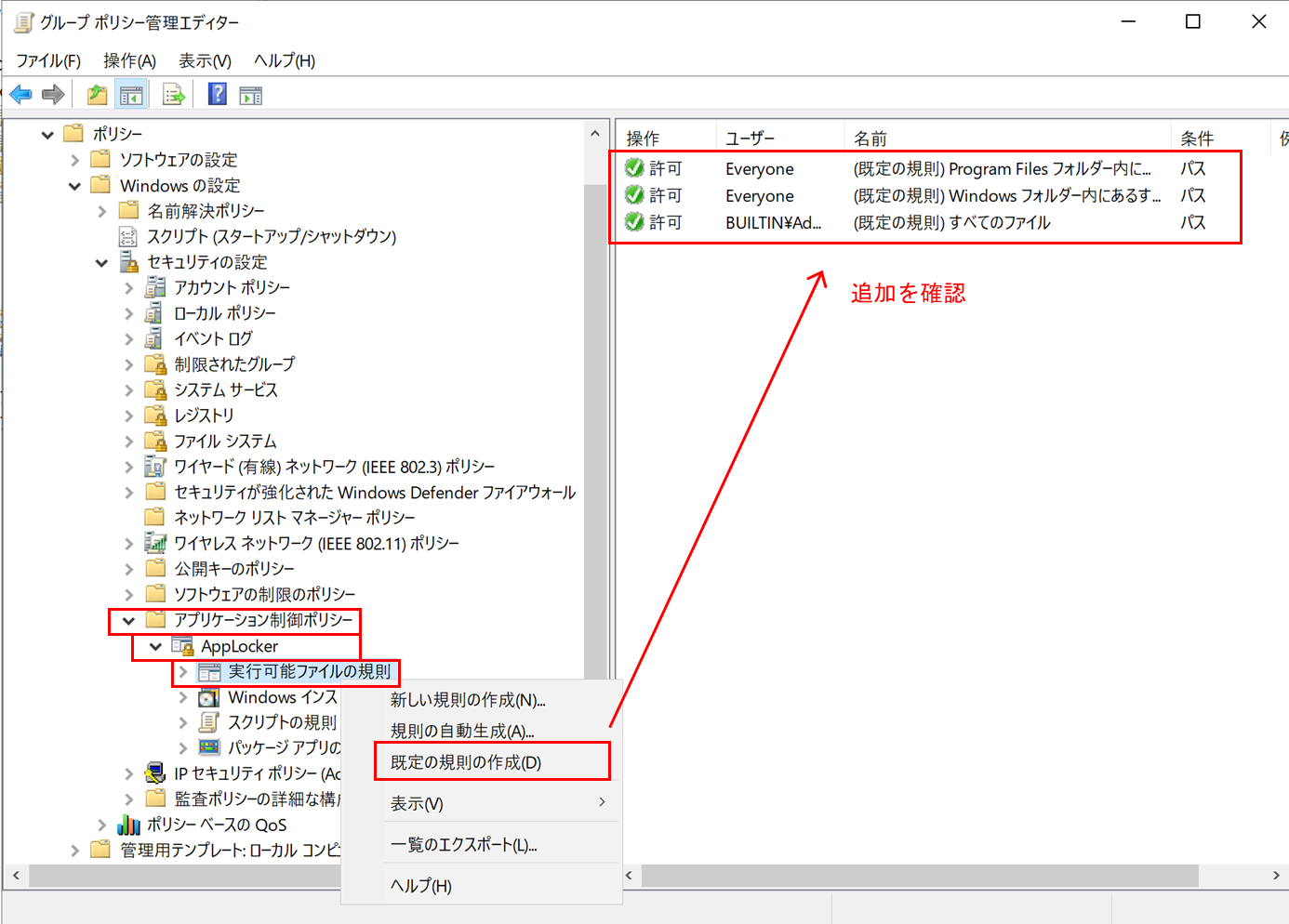

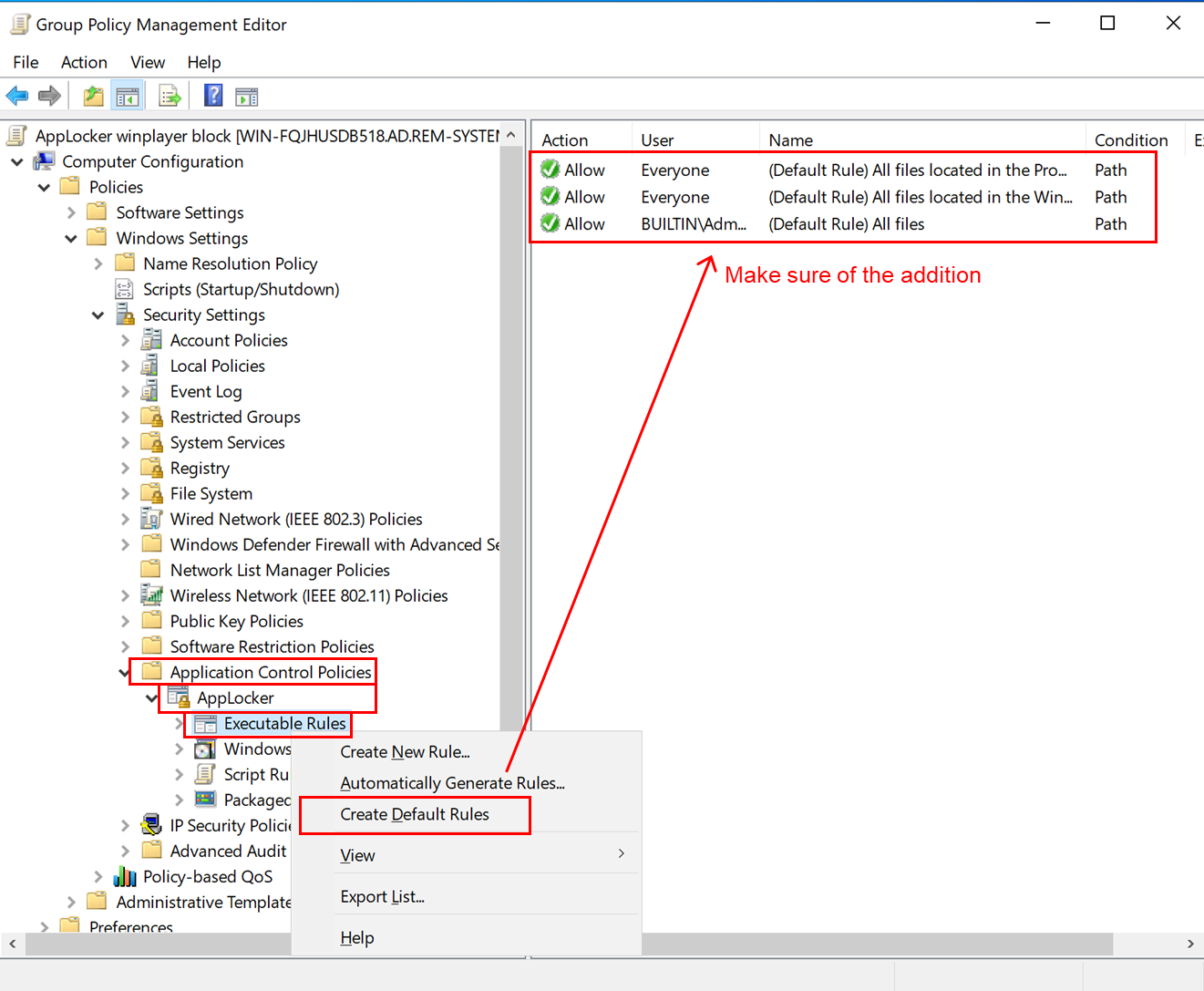

まず、既定の規則を作成します。これを行わないと、全ての実行ファイルの起動が制限されてしまいます。これは、AppLocker は、各々のファイルに対して実行を許可もしくは拒否する規則を作成していない場合、実行が拒否されるように設定しているためです。

既定の規則を作成することで、Windows システムを動かすのに必要な実行ファイルが配置されている “Program Files フォルダー” および “Windows フォルダー” 配下のファイル実行を許可する規則を作成します。

詳細については、「こちら」をご覧ください。

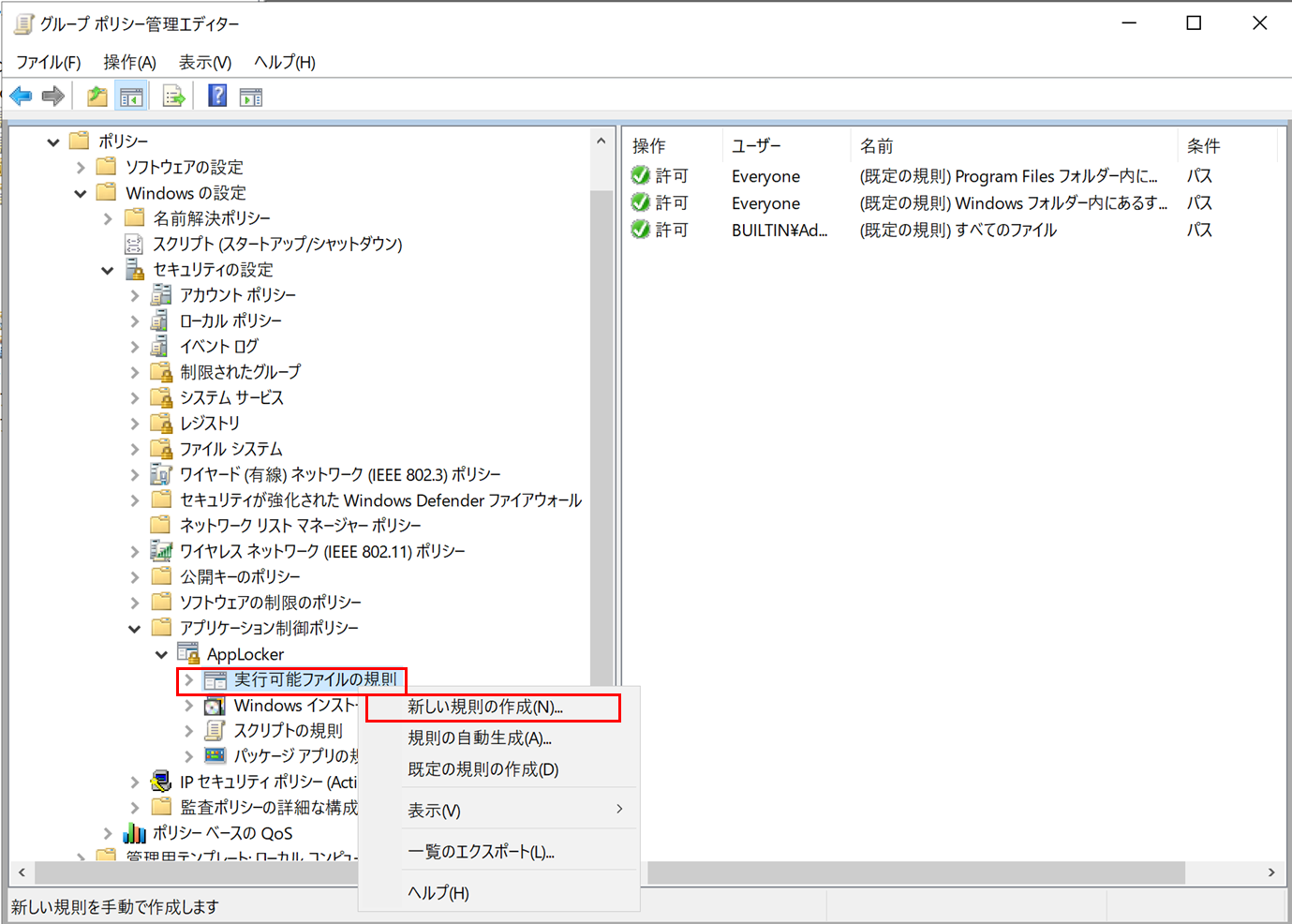

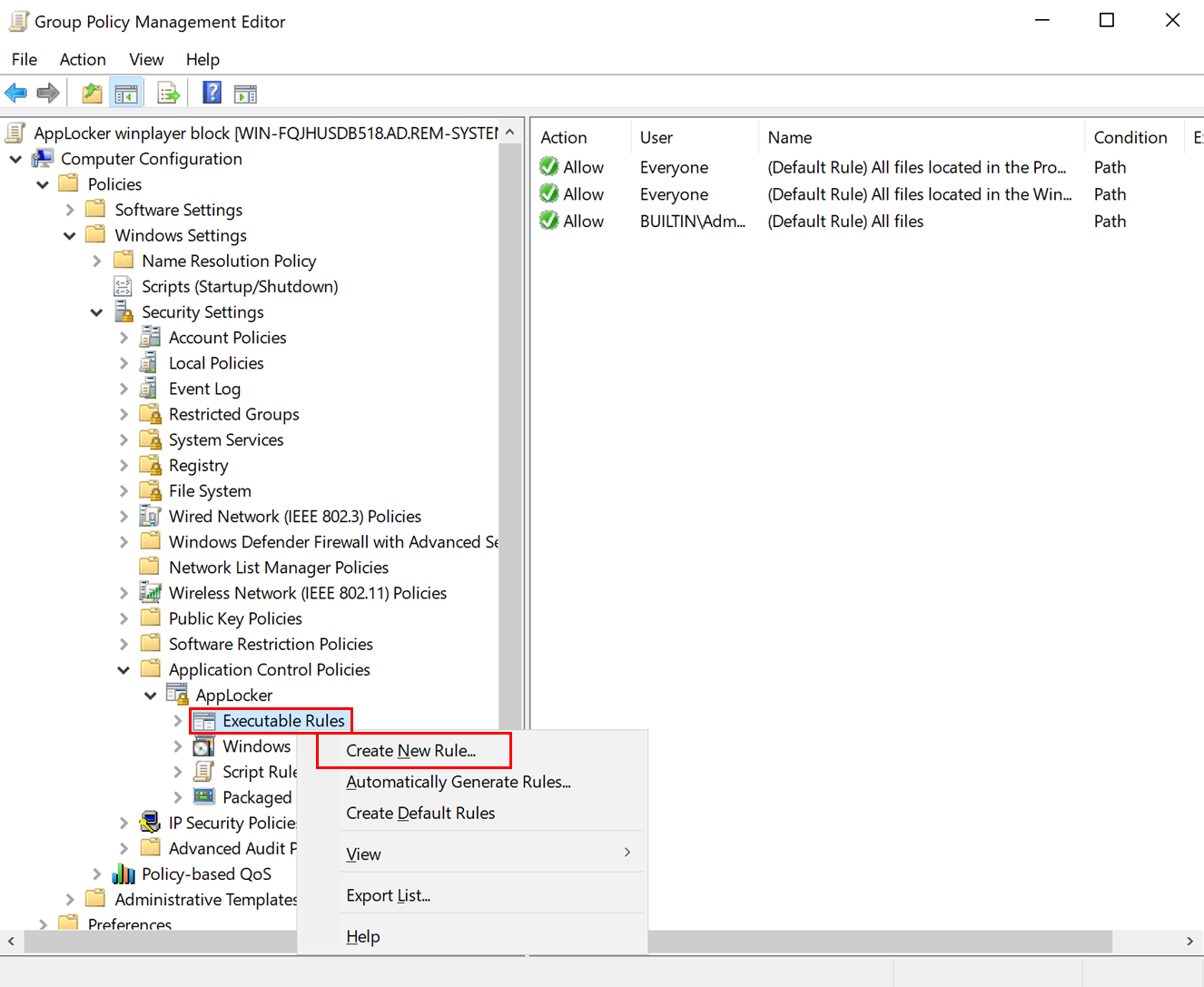

- グループ ポリシー管理エディターより、[コンピュータの構成]-[ポリシー]-[Windowsの設定]-[セキュリティの設定]-[アプリケーション制限ポリシー]-[AppLocker]-[実行可能ファイルの規則] を右クリック

- [既定の規則の作成] をクリック

- 規則が3つ作成されたことを確認

- [実行可能ファイルの規則] を右クリック

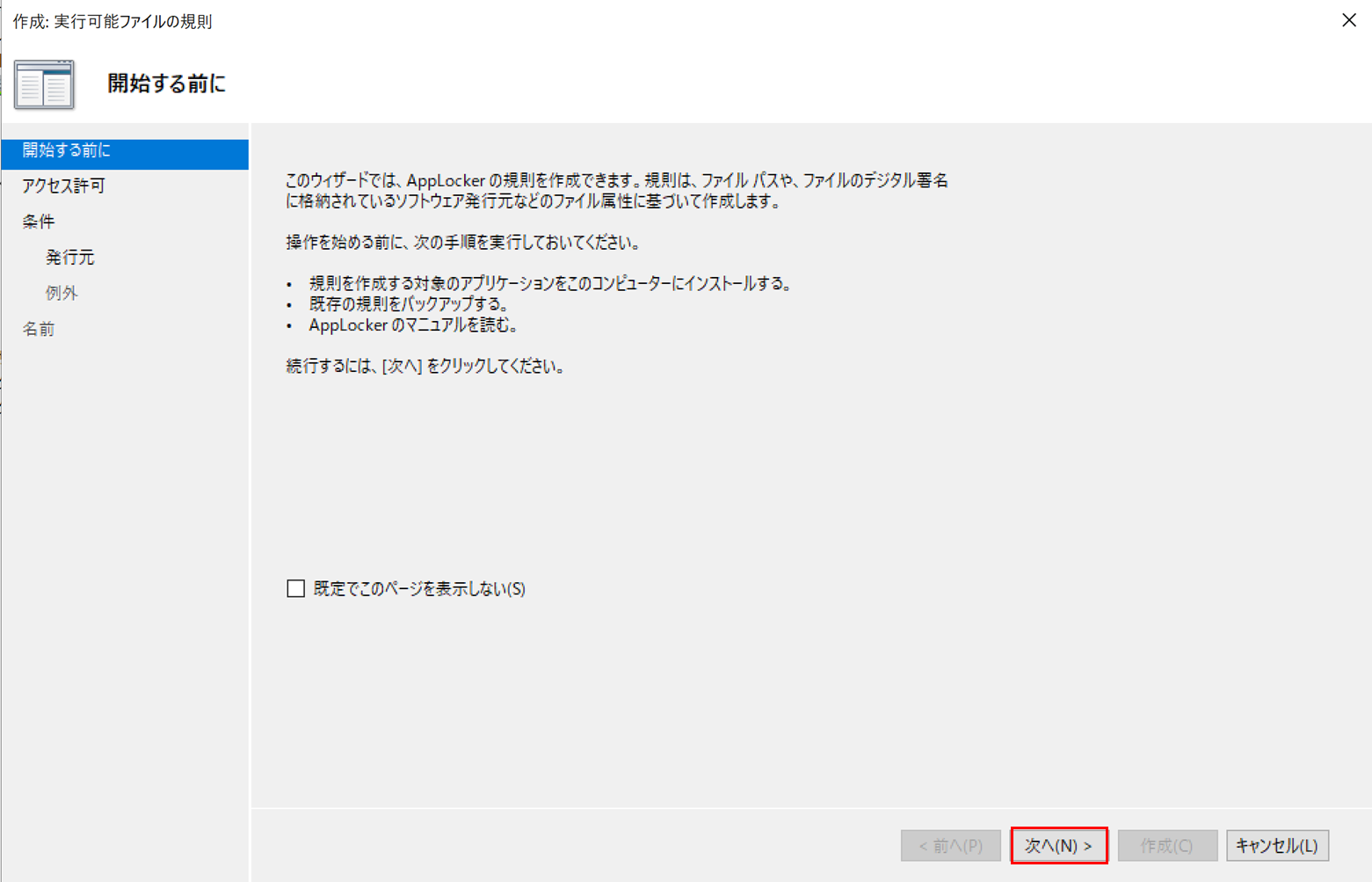

- [新しい規則の作成] をクリック

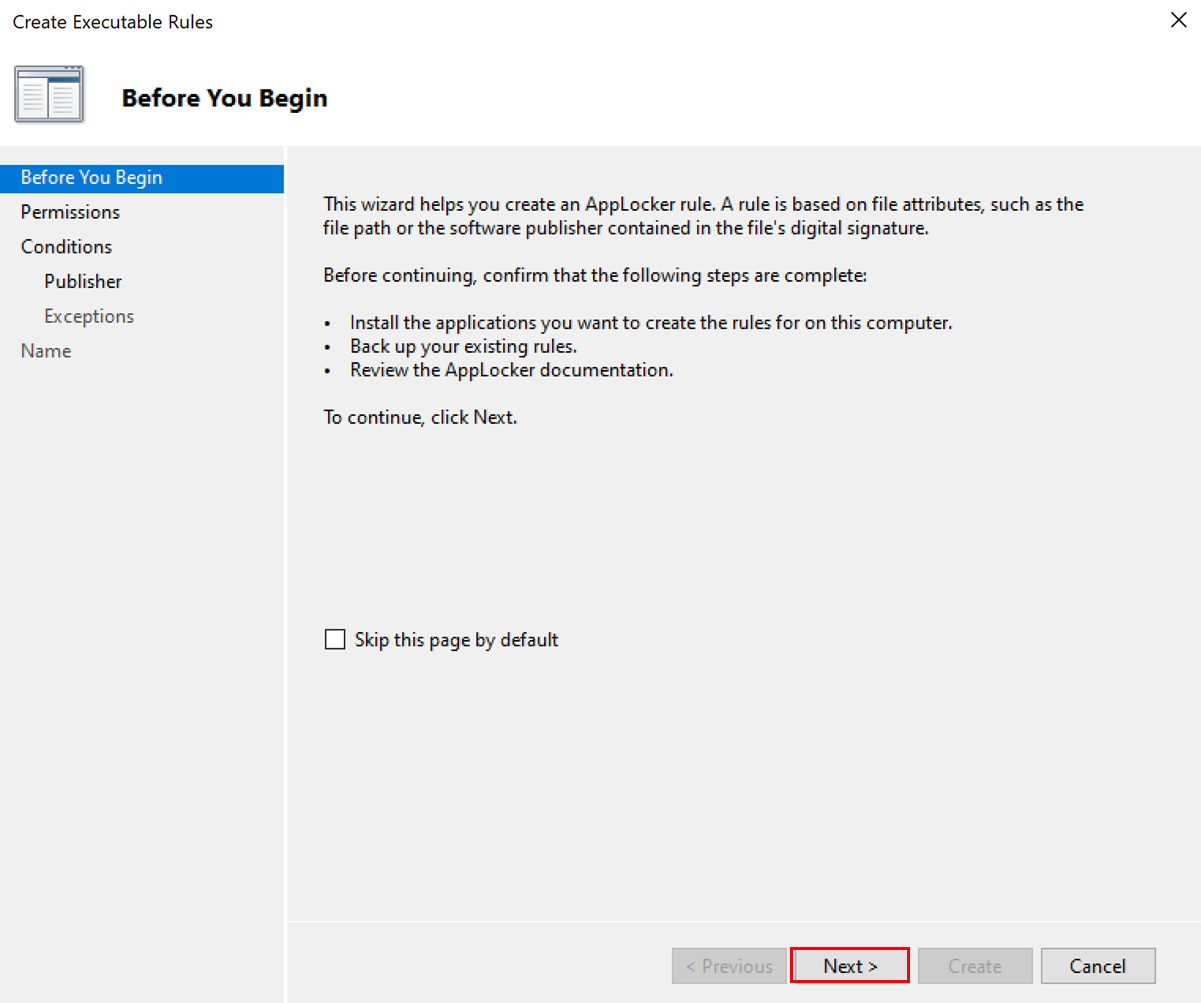

- [次へ] をクリック

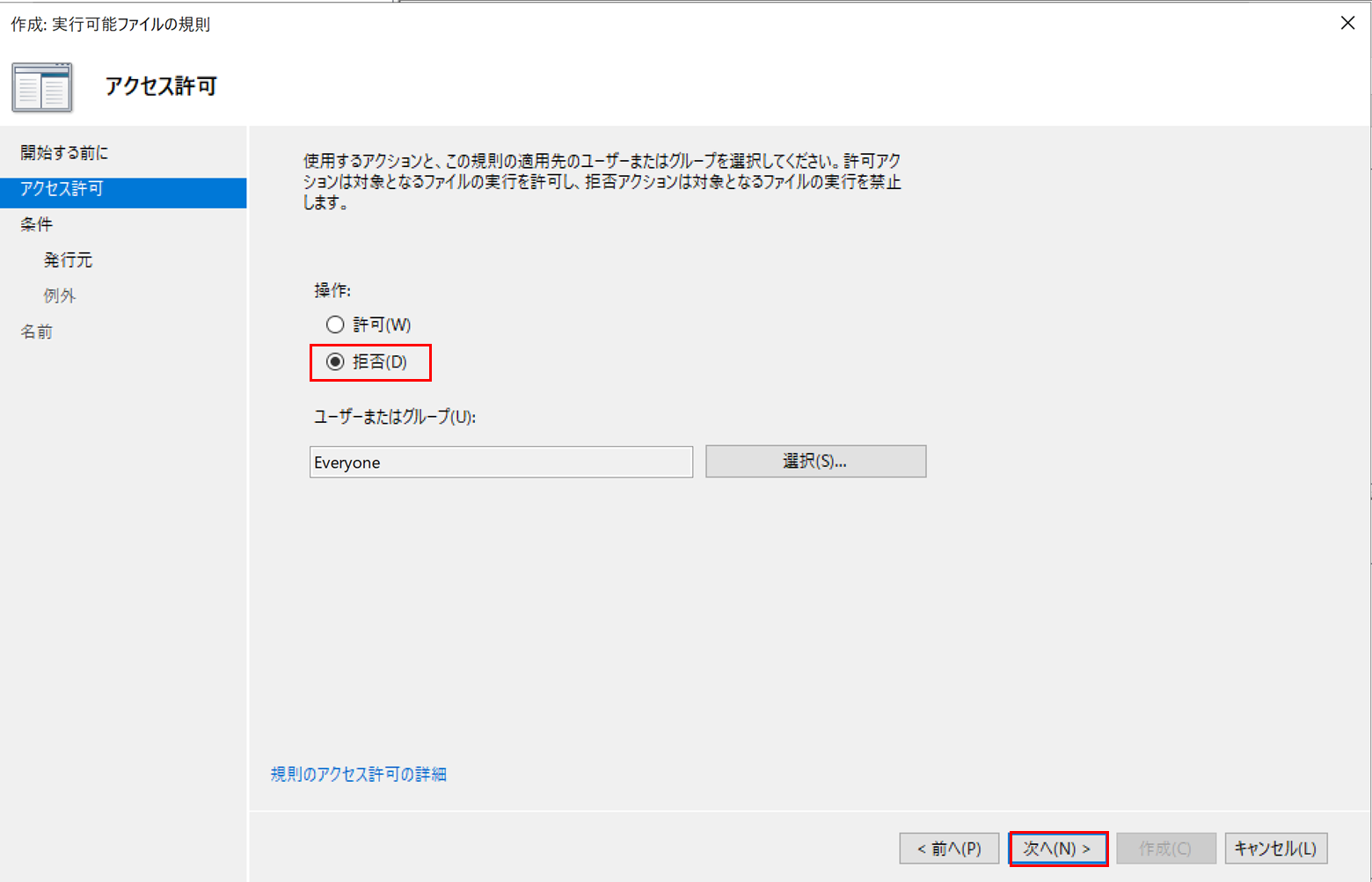

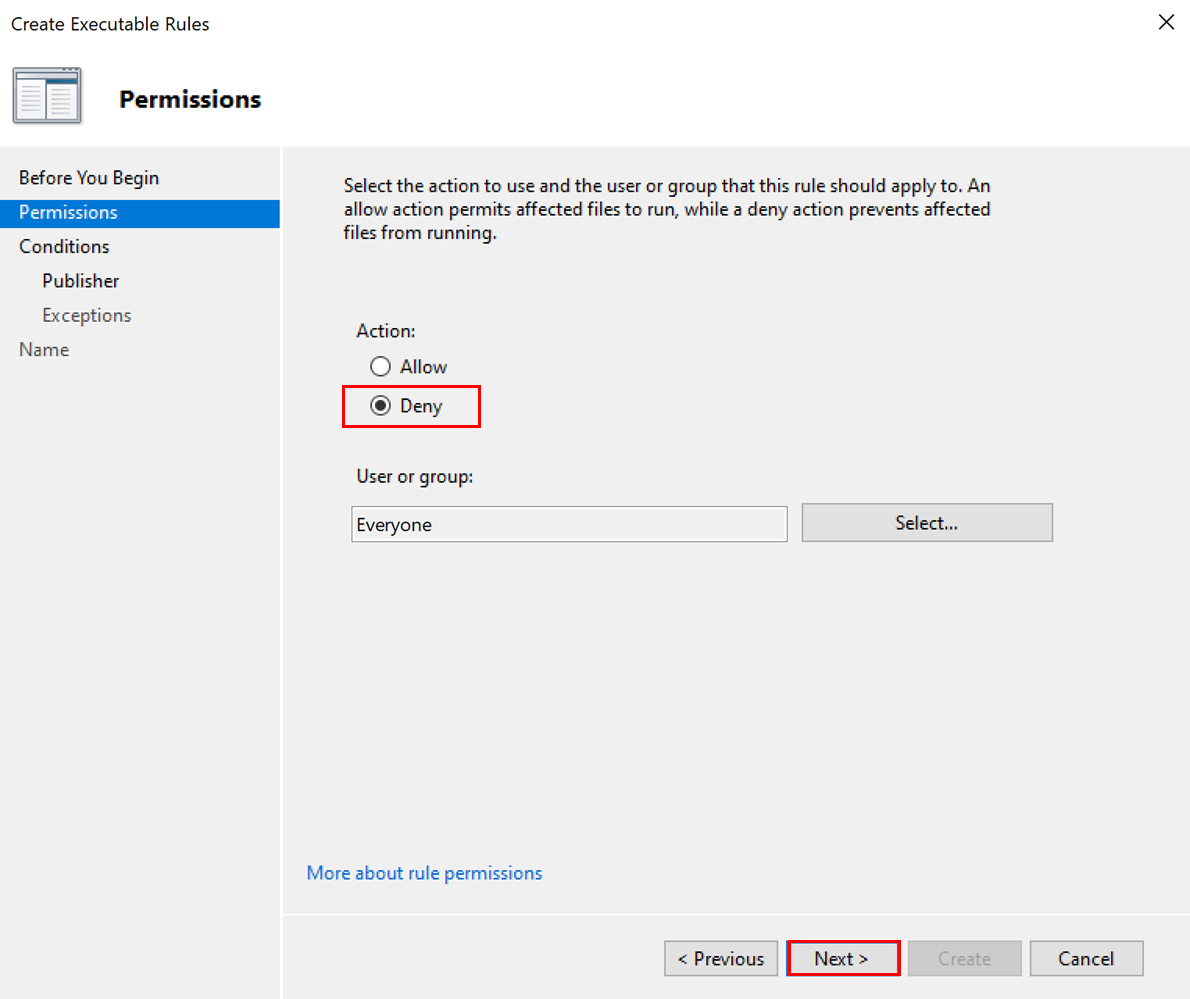

- 操作:[拒否] を選択

- [次へ] をクリック

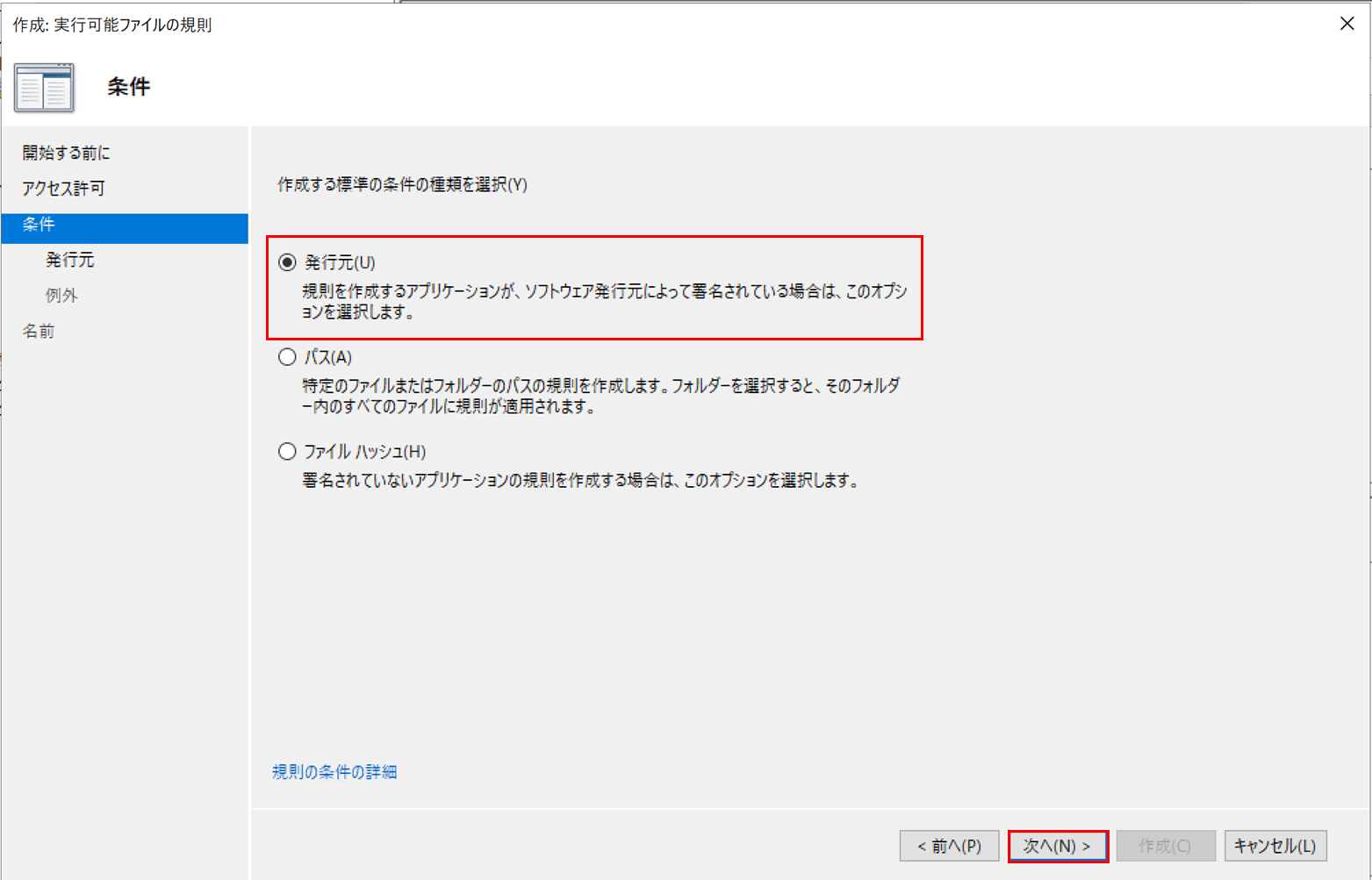

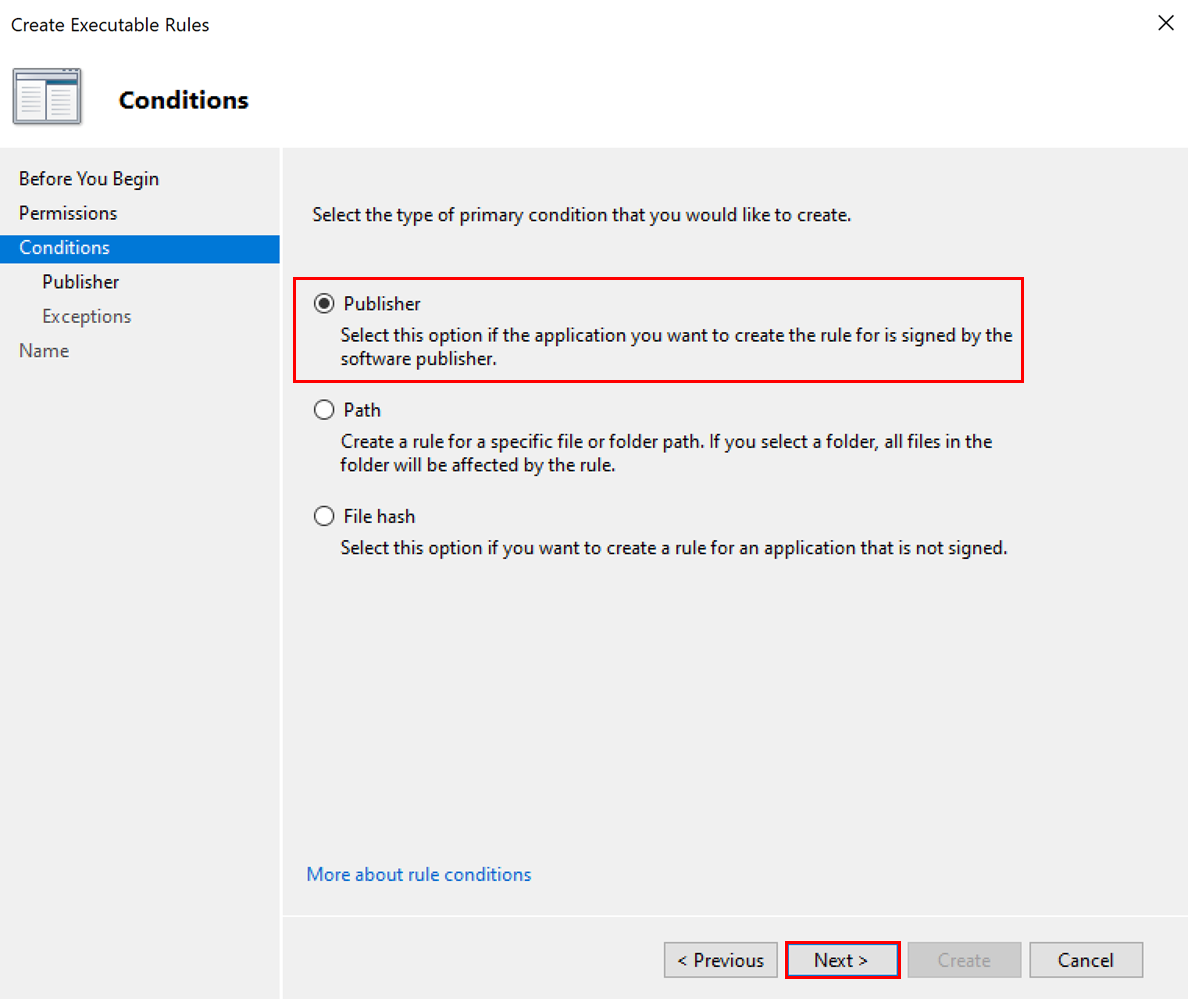

今回は発行元を選択してアプリケーションを制限します。

- 署名されたアプリケーションの起動制御をする際には、発行元を選択

- 署名されていないアプリケーションの起動制御をする際には、ハッシュを選択

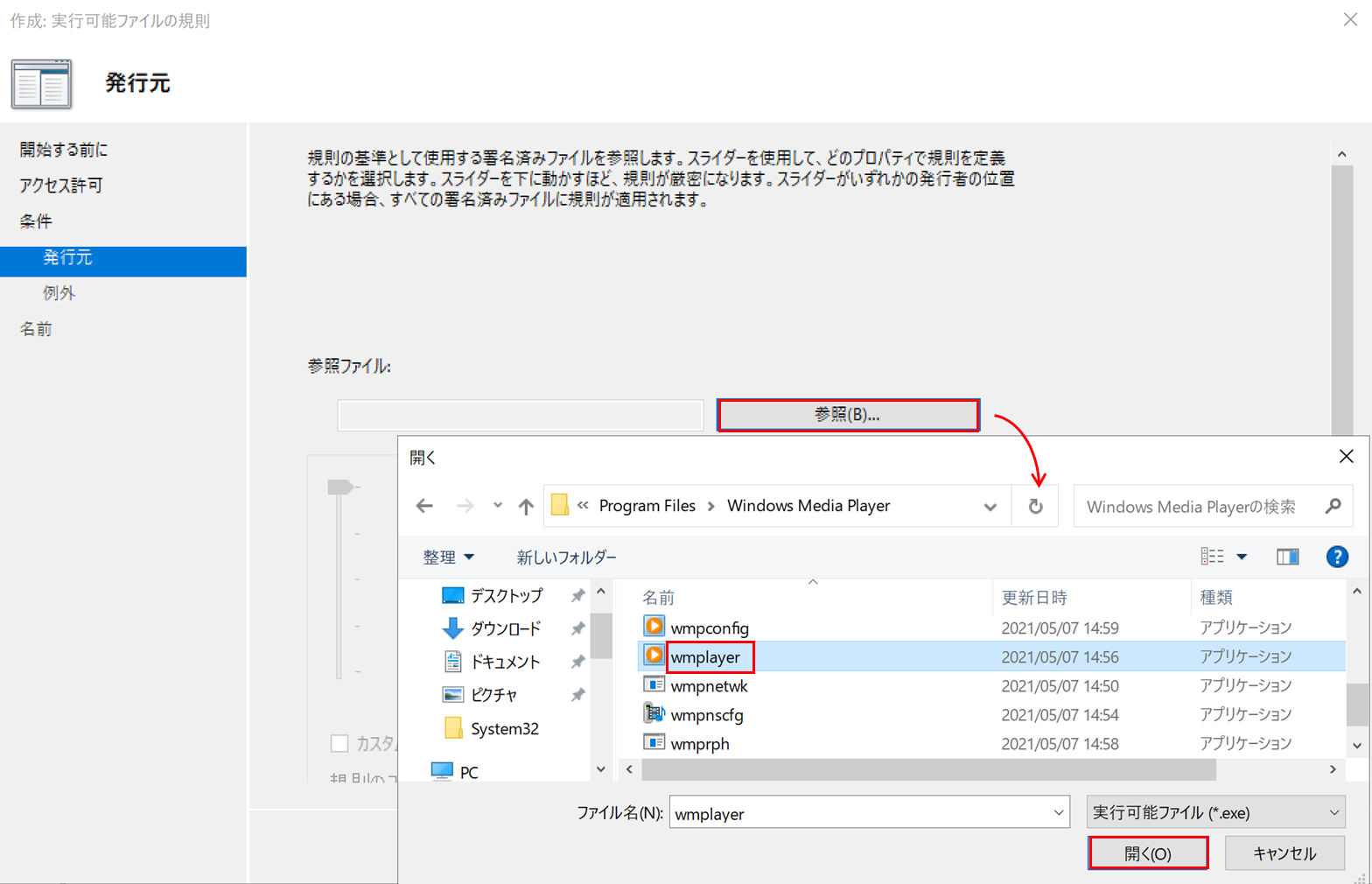

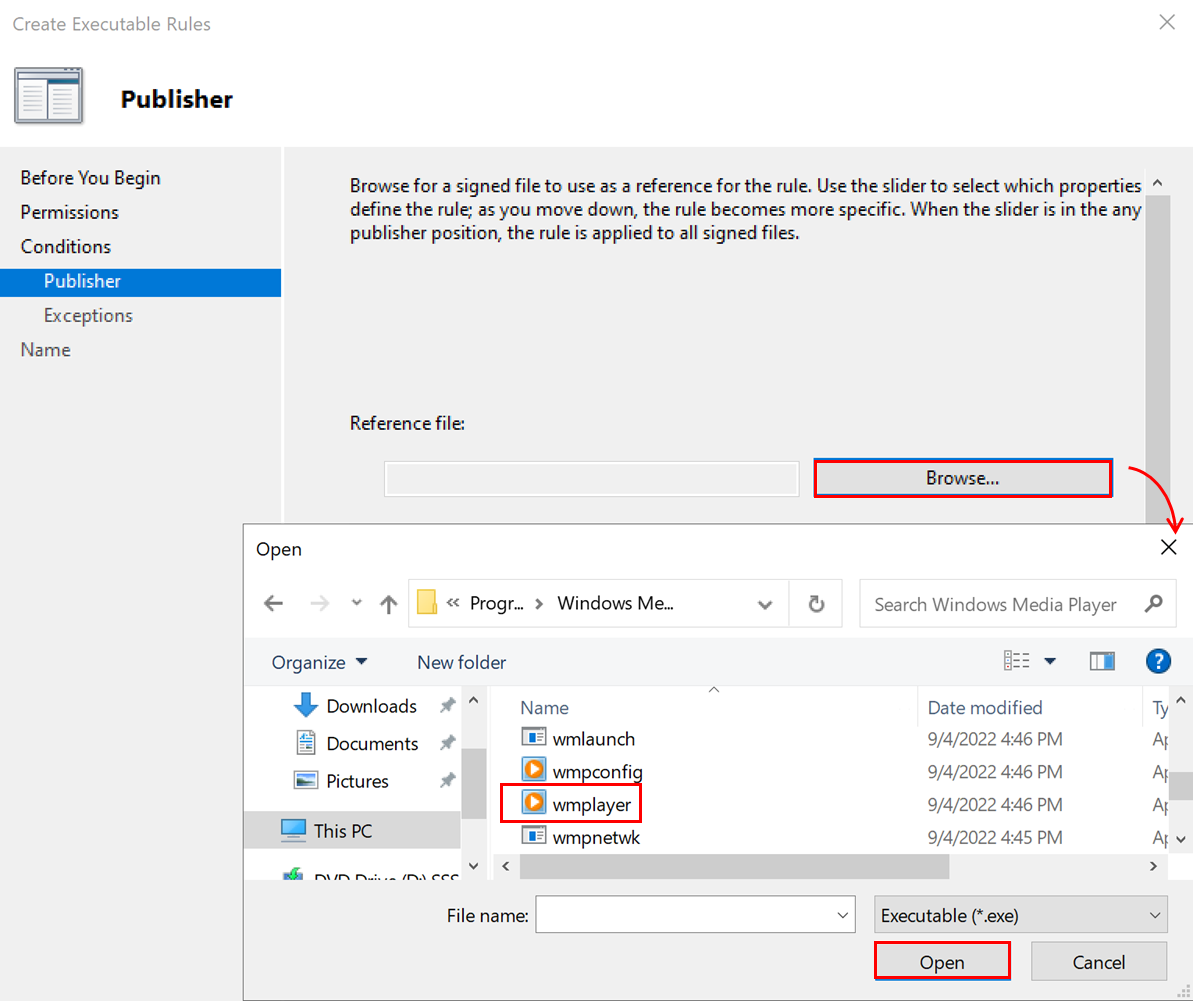

- 参照ファイル:[参照] をクリック

- ダイアログ ボックスで実行可能ファイル(.exe, .com)を選択

- 今回は、”C:\Program Files\Windows Media Player\wmplayer.exe” ファイルを選択

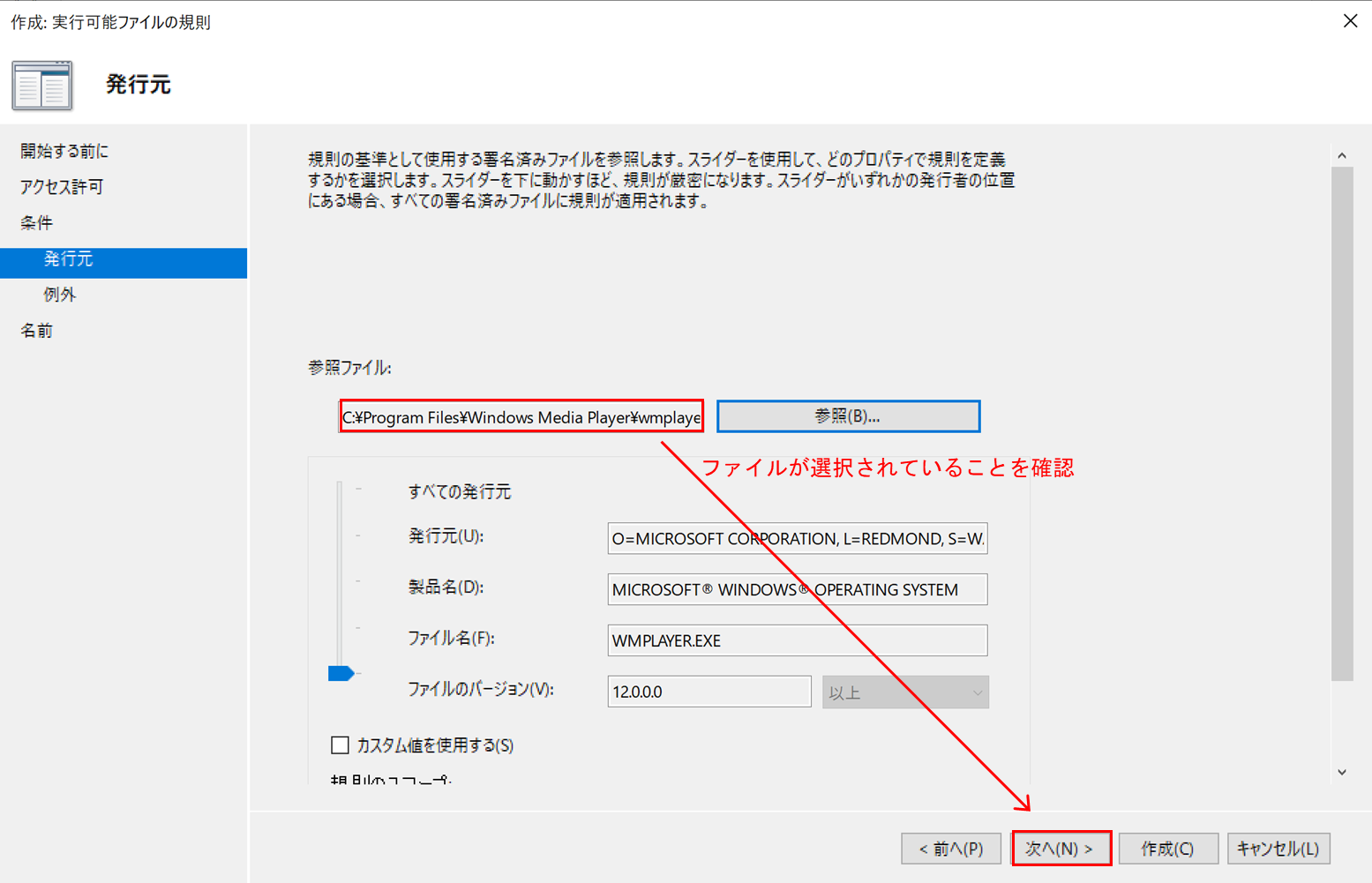

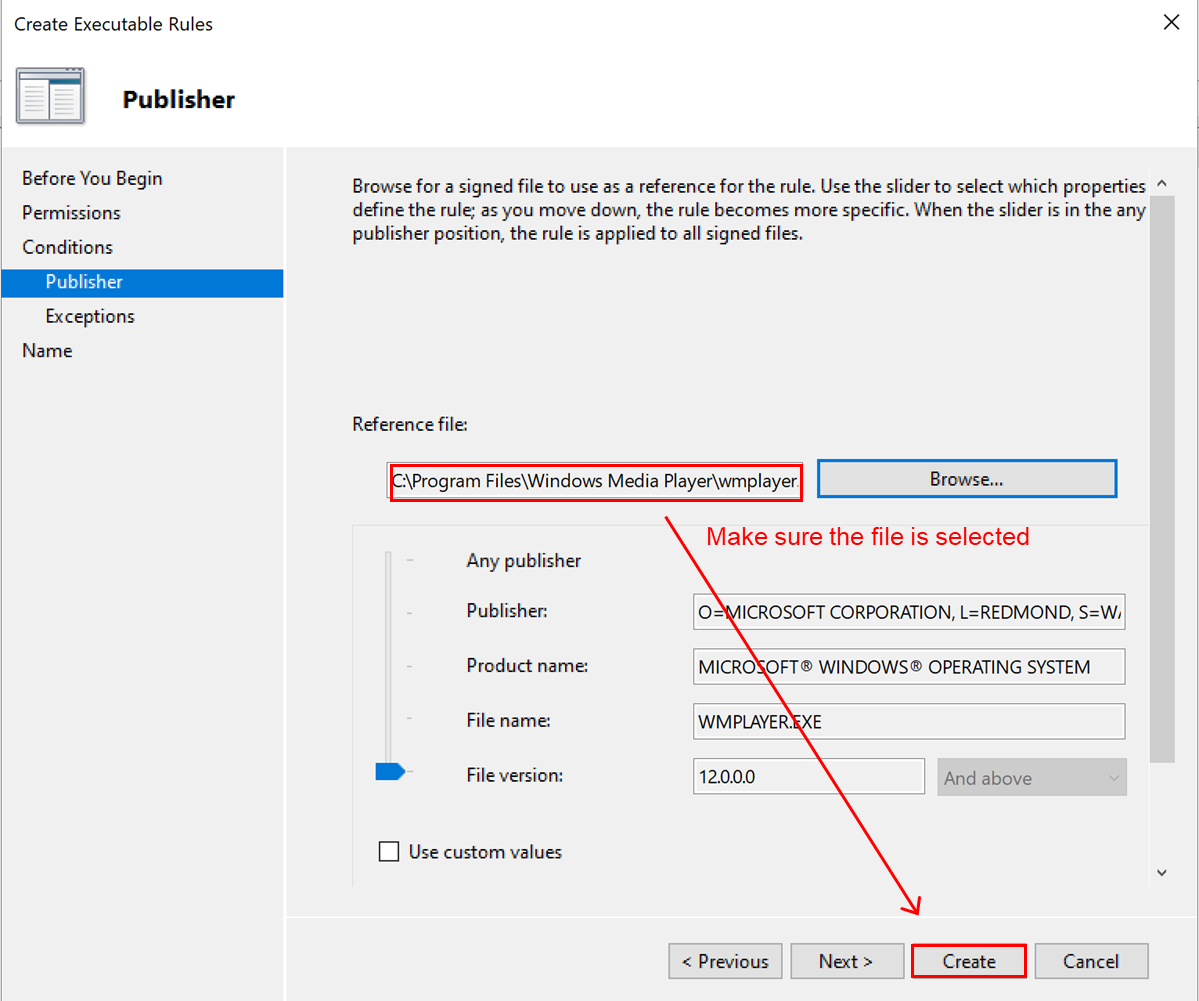

参照ファイルが選択されていることを確認

- [次へ] をクリック

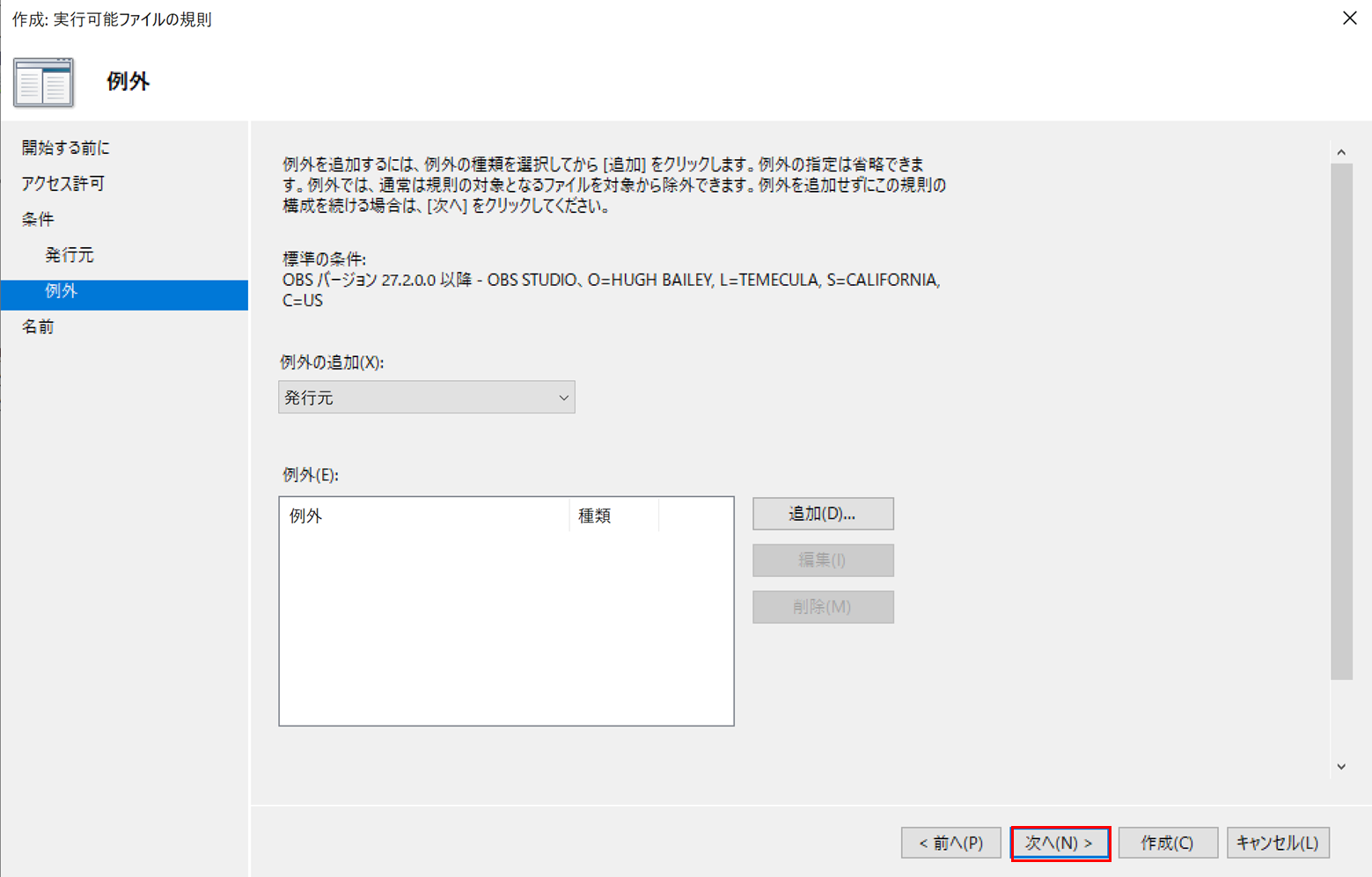

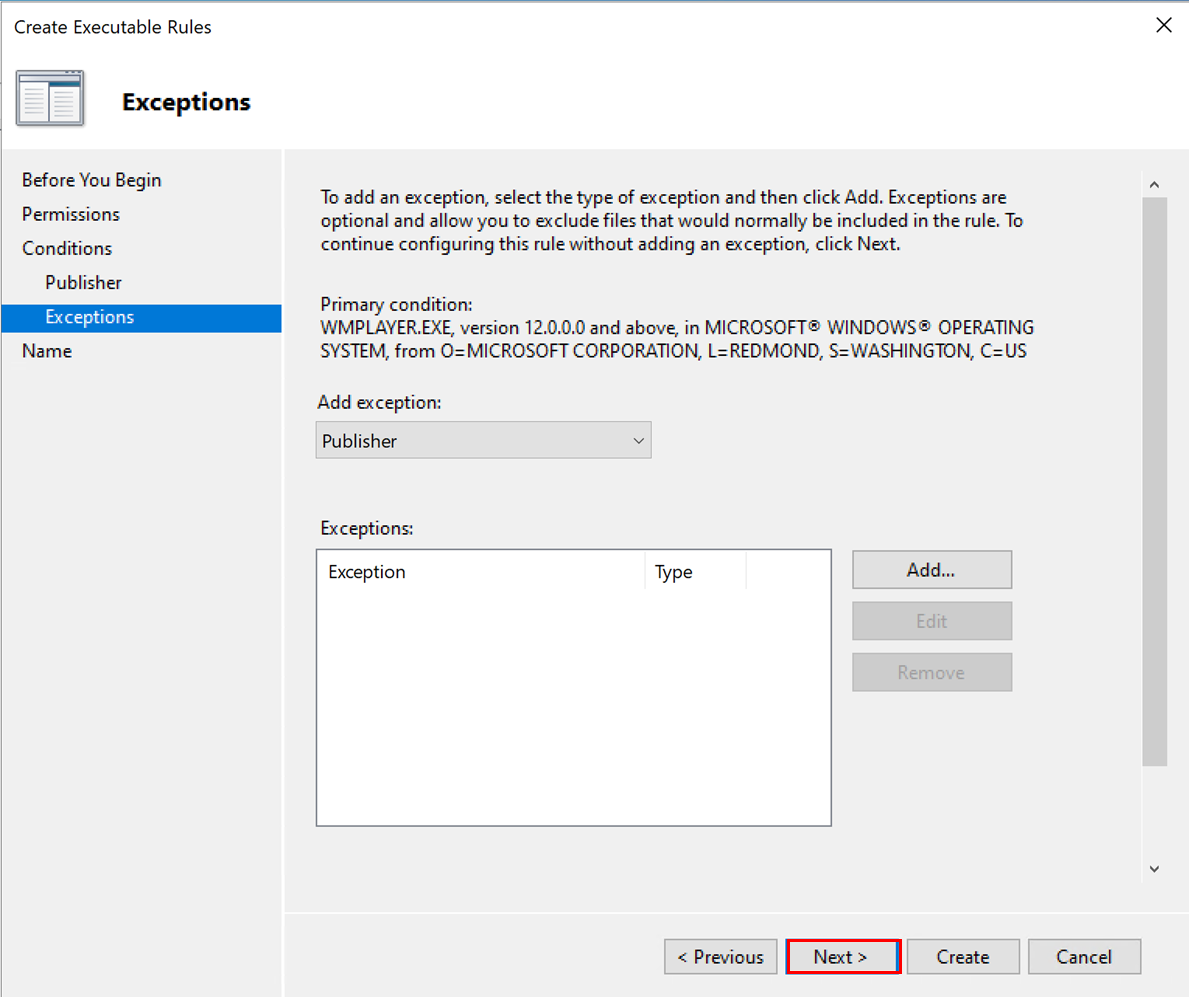

今回は Deny list 型なので、例外は設定しません。

- [次へ] をクリック

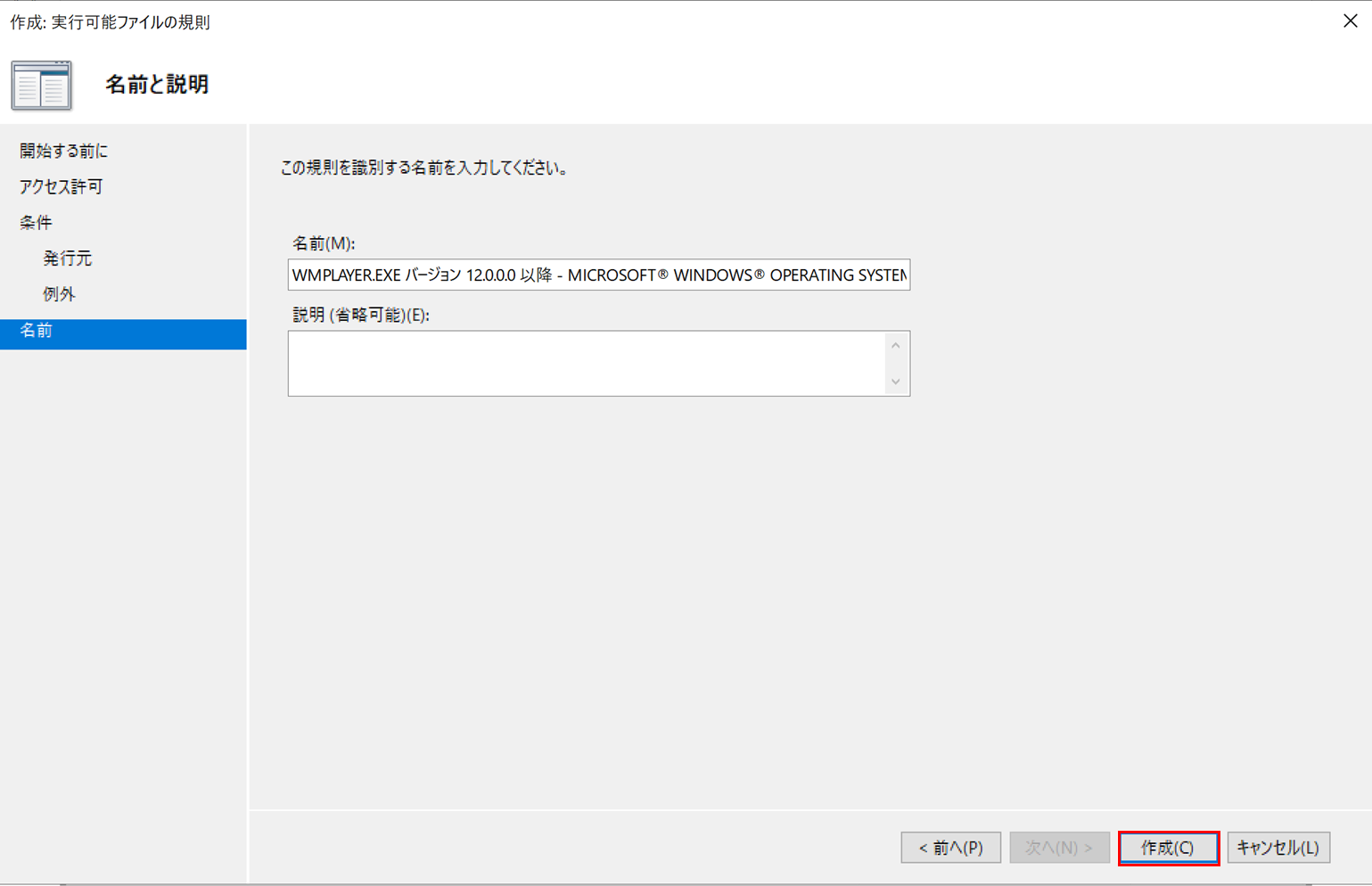

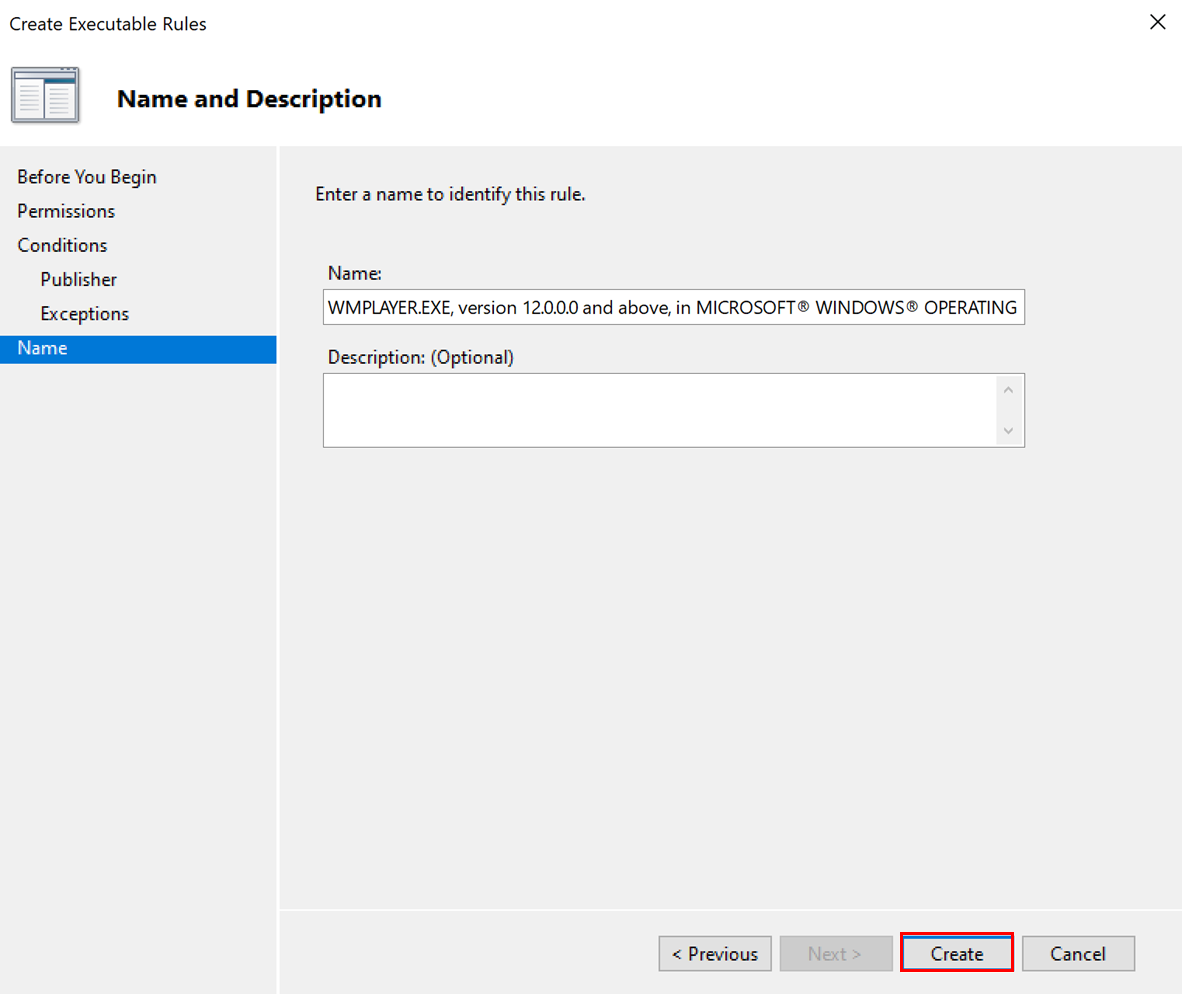

規則の名前と説明を記述できます。

- 今回は、変更せず [次へ] をクリック

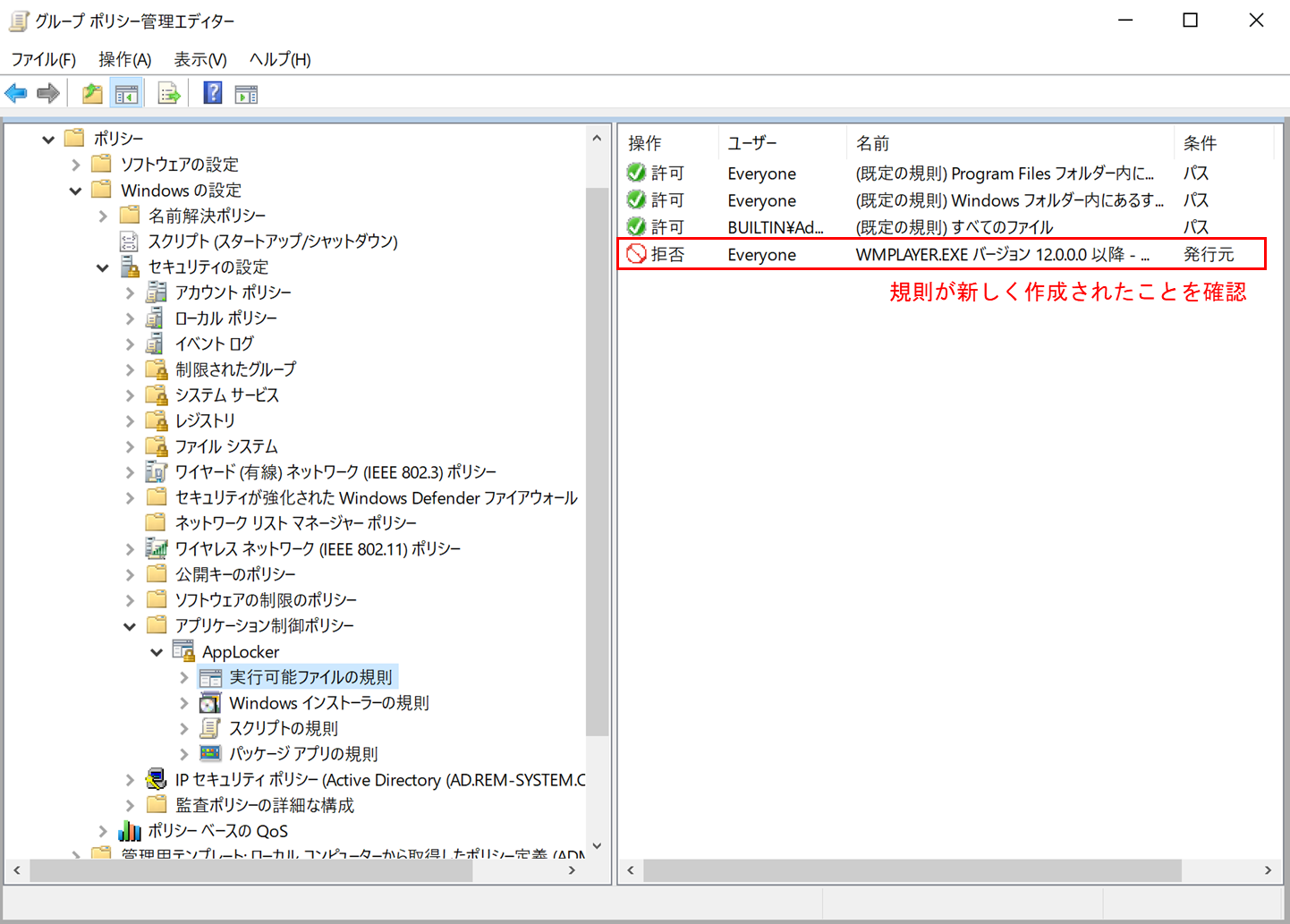

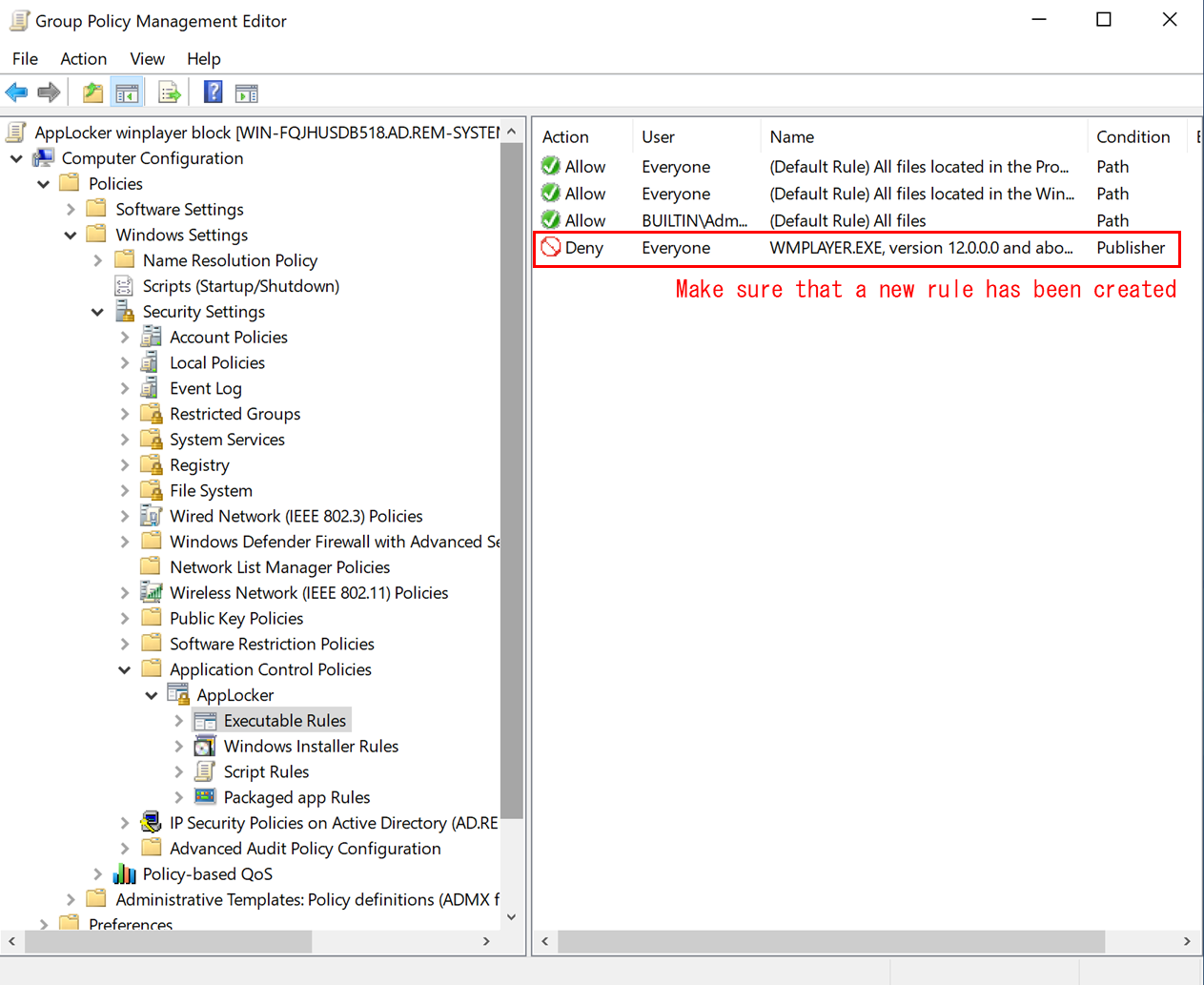

- 規則が新しく作成されたことを確認

全ての実行ファイルの起動を許可する規則と、特定の実行ファイル(今回は Windows Media Player)の起動を拒否する規則を作成しました。

全ての実行ファイルの起動を許可する規則では、Windows Media Player の起動も許可されていますが、許可と拒否どちらもの規則が存在していた場合、拒否が優先されるため、Windows Media Player の起動は拒否されます。 詳細については、「こちら」をご覧ください。

ここまでの手順で、実行可能ファイルの規則を設定できました。

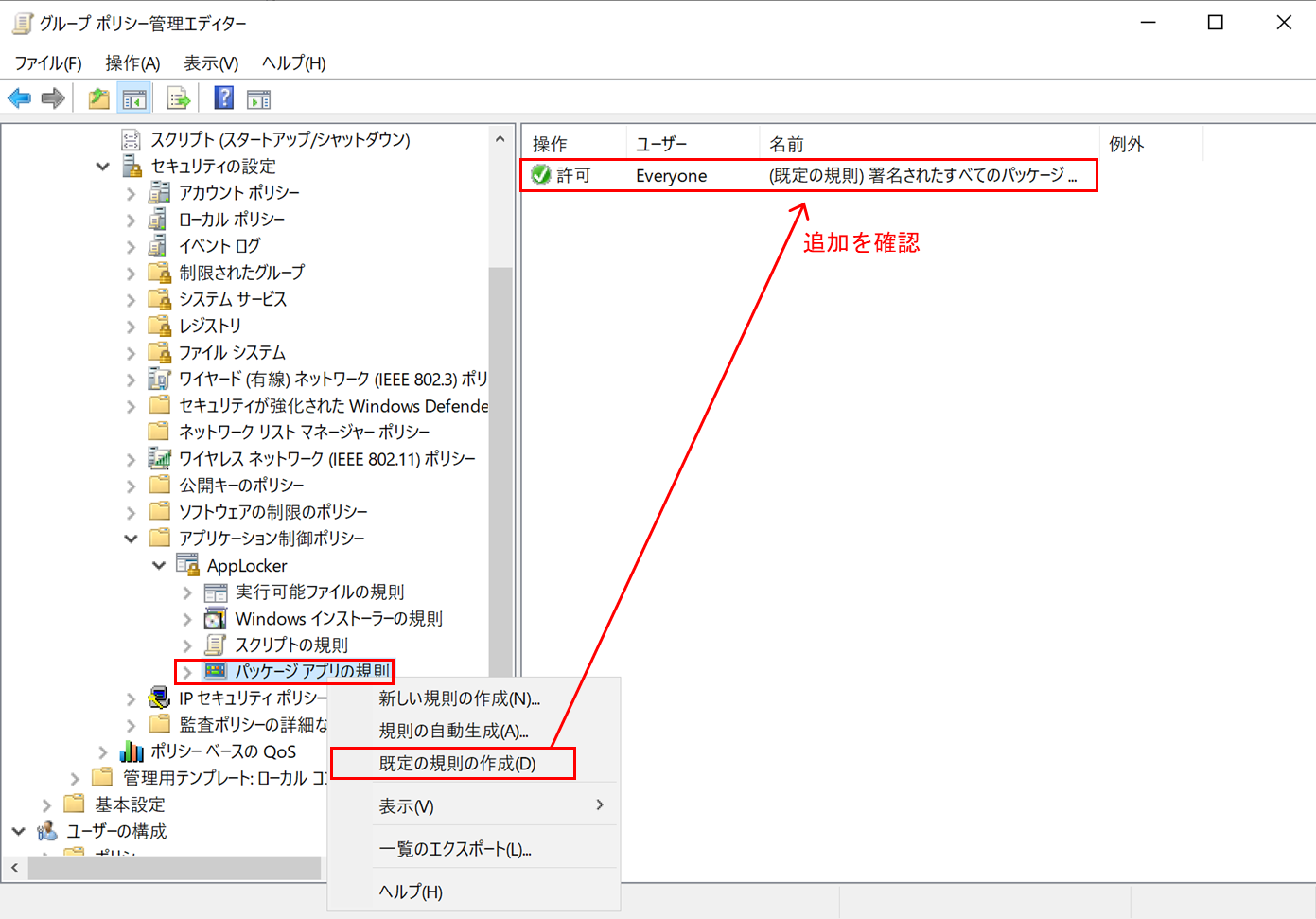

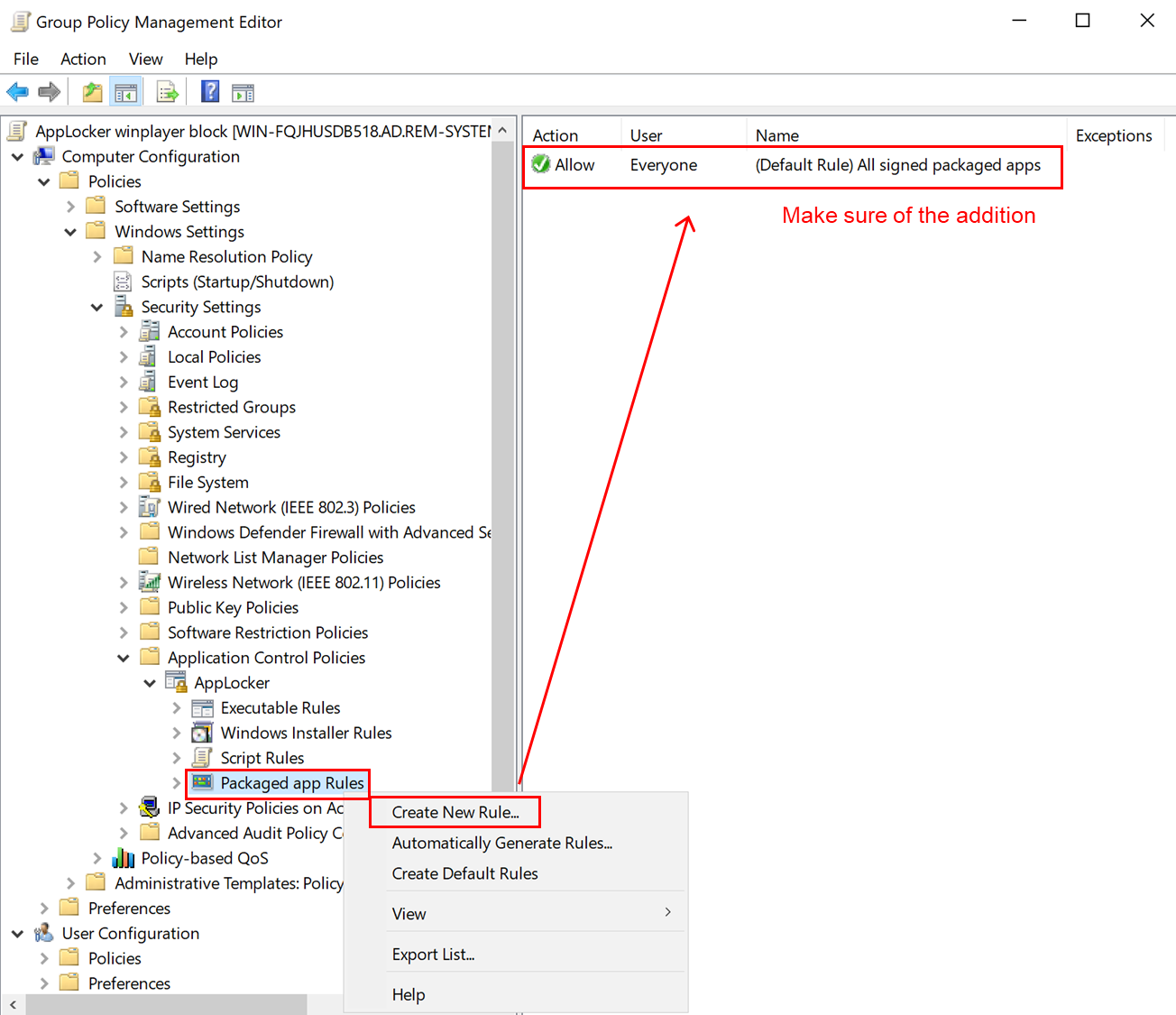

次にパッケージ アプリの規則についても設定します。

これを設定しないと、Windows アプリケーション(Microsoft フォトや MSN 天気など)まで起動制限されてしまいます。

- [AppLocker]-[パッケージ アプリの規則] を右クリック

- [既定の規則の作成] をクリック

- 1つの規則が追加されたことを確認

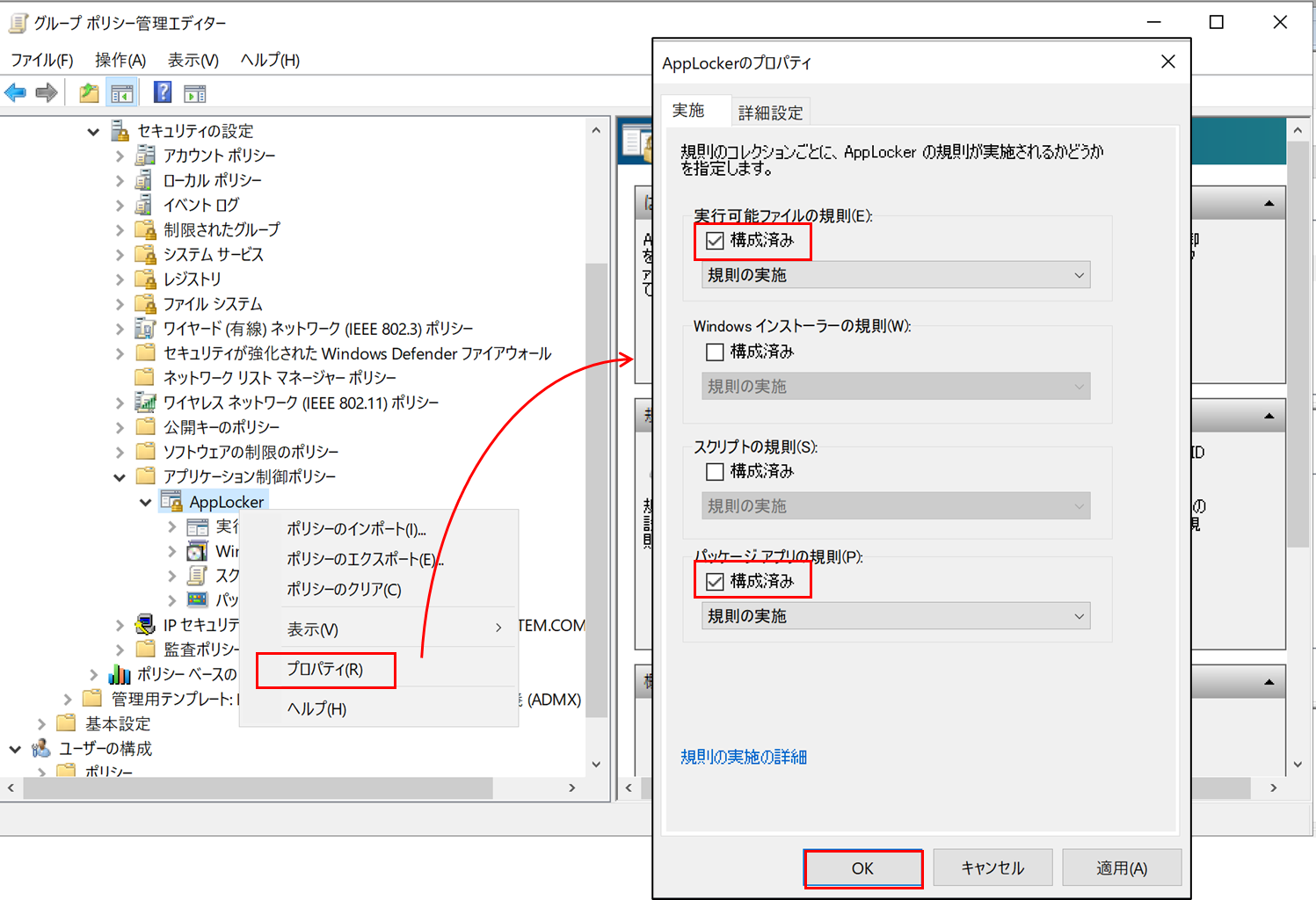

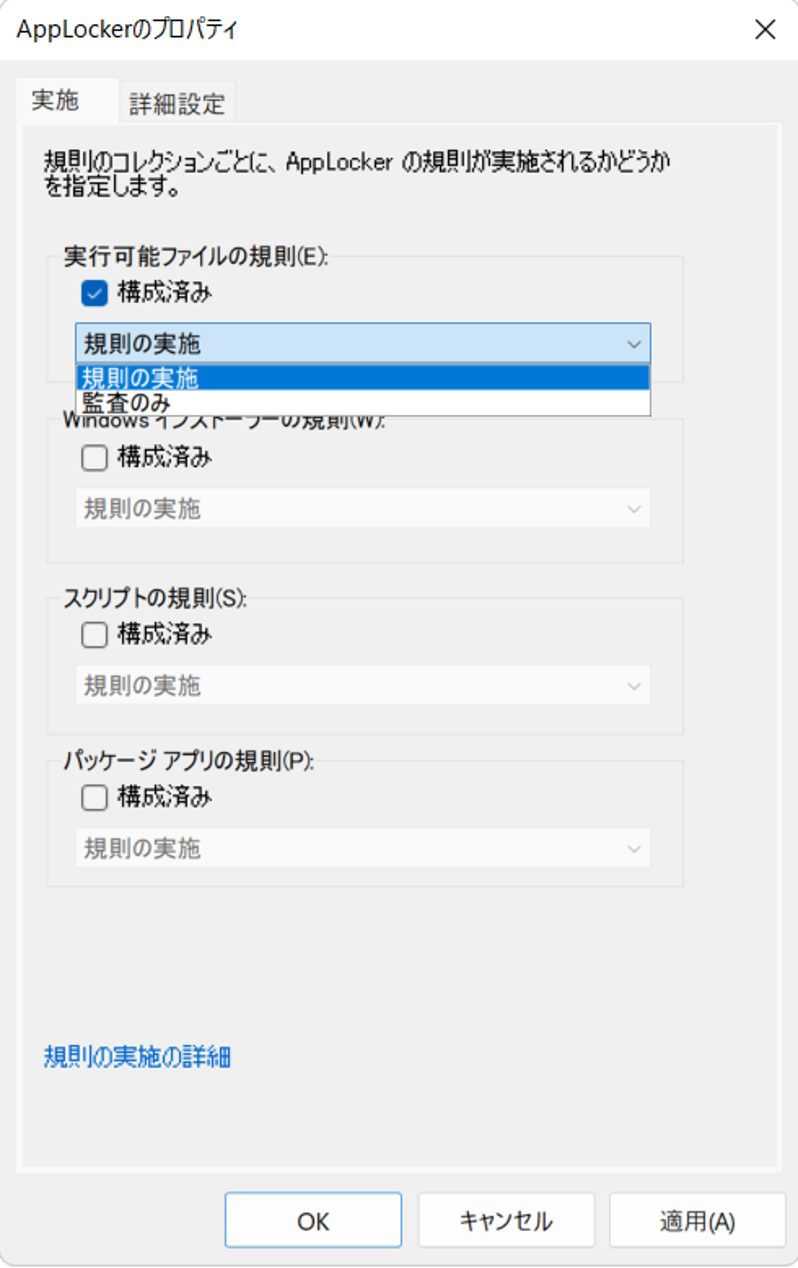

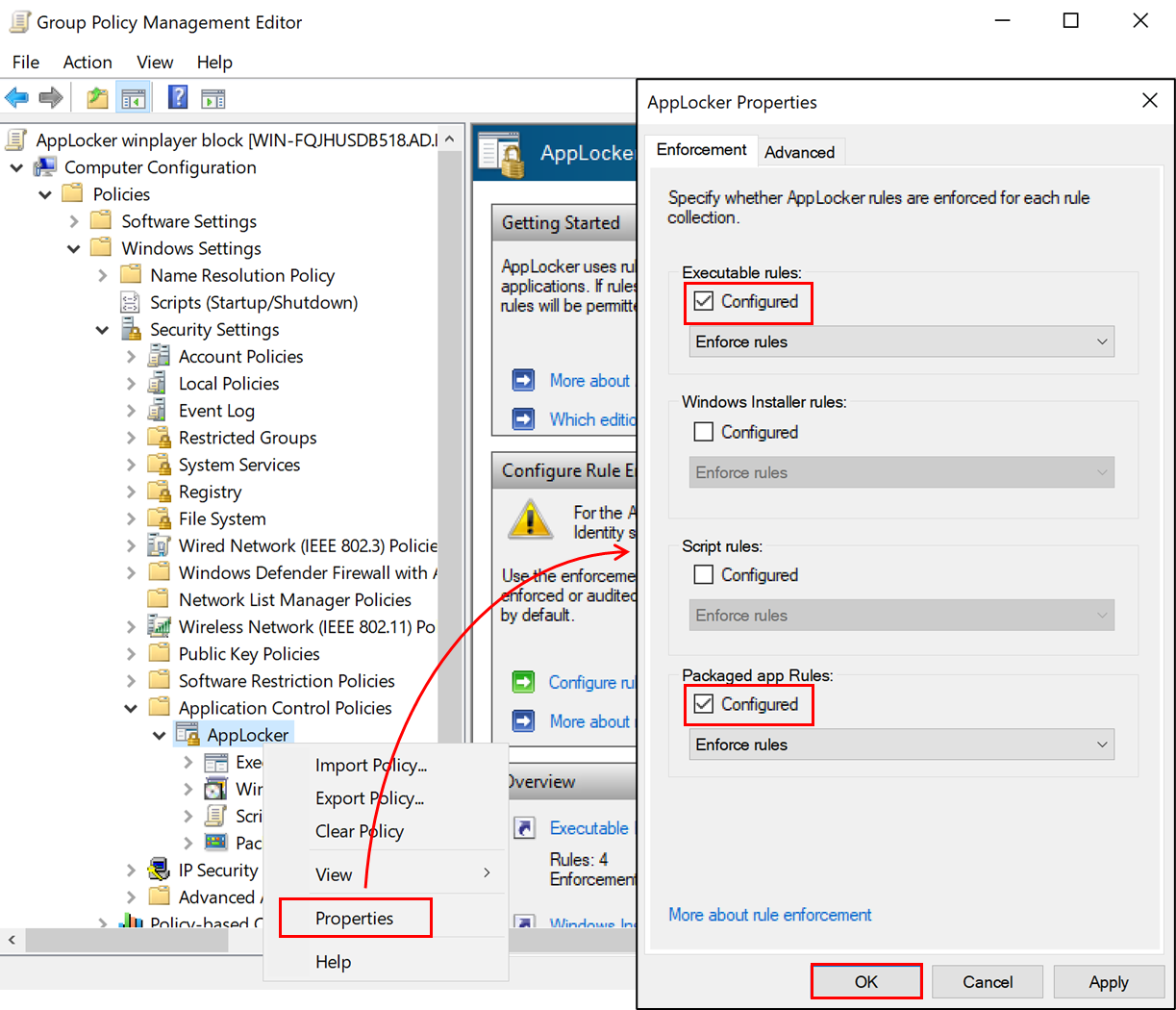

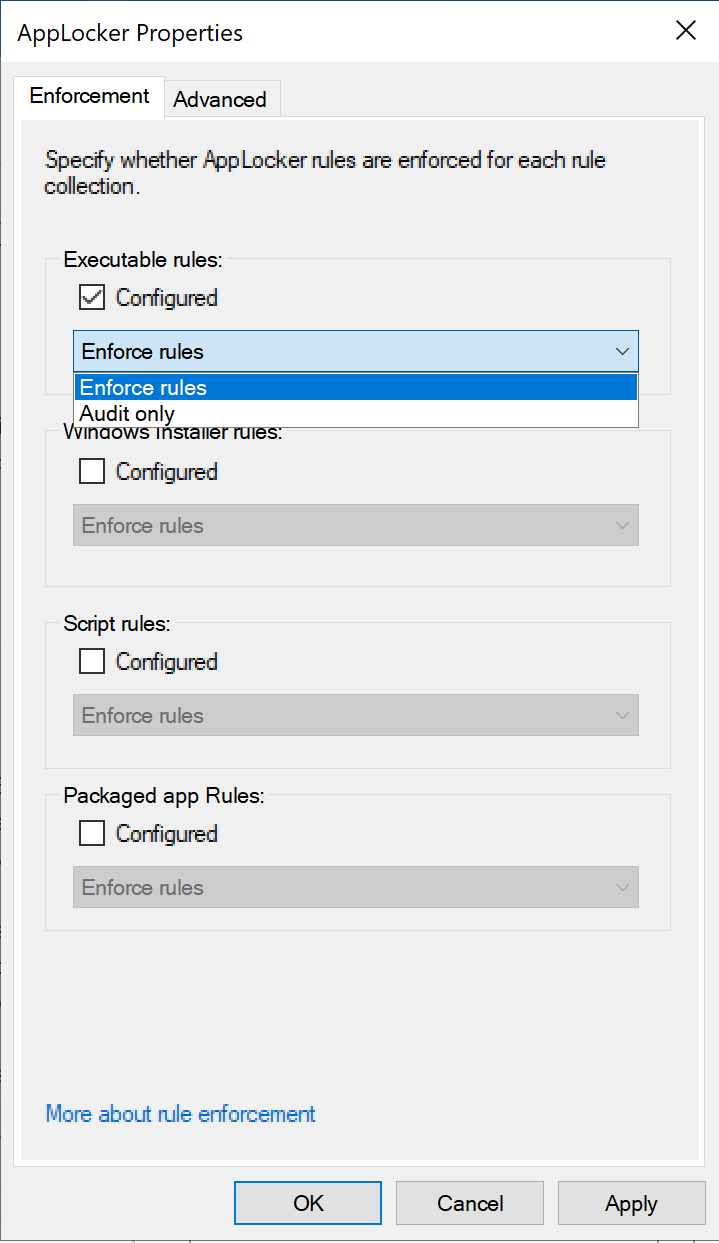

- [AppLocker] を右クリックして [プロパティ] をクリック

- AppLocker のプロパティより、実行可能ファイルの規則とパッケージ アプリの規則に関して、構成済みにチェック マークを入れる。

このチェックを入れないと、AppLocker に関連した複数の GPO を作成した場合、規則が実施されないことがあるため、必ずチェックを入れてください。詳細は下記に記載(「AppLocker のプロパティについて」)

以上でポリシーの作成が完了しました。

- グループ ポリシー管理エディターを閉じる。

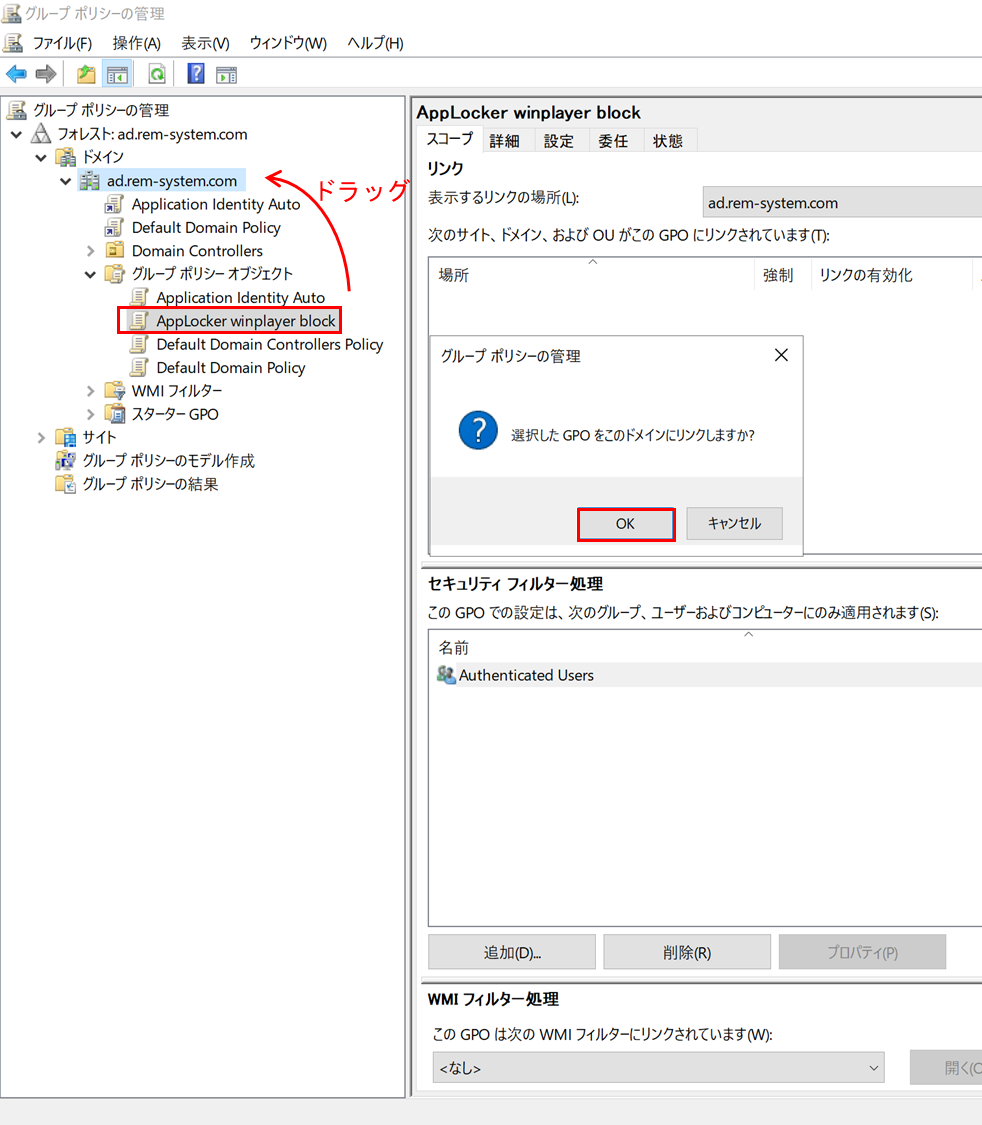

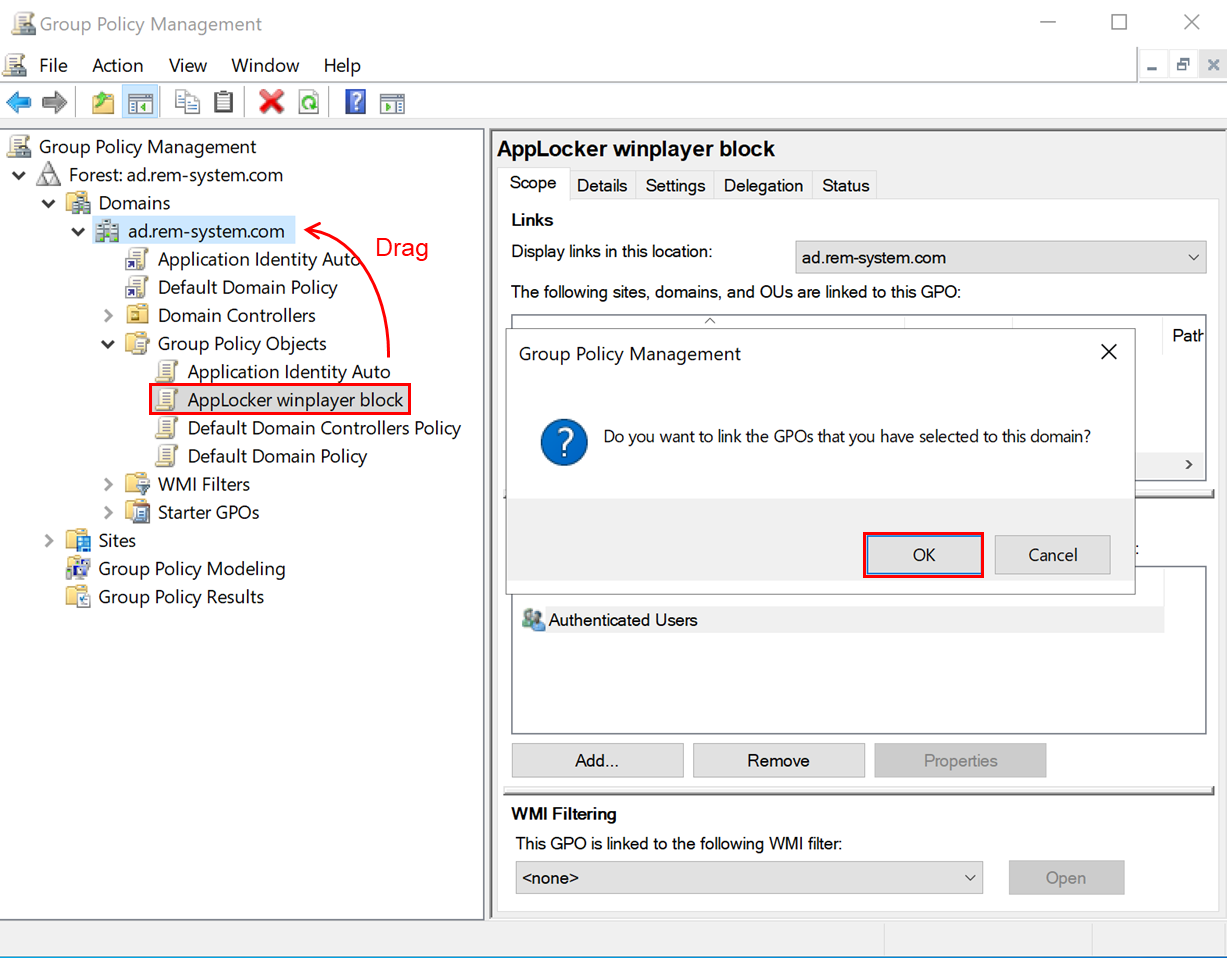

- 先ほどと同様に、作成したポリシーをドメイン直下にドラッグ

- [グループ ポリシーの管理] ウィンドウより、[OK] をクリック

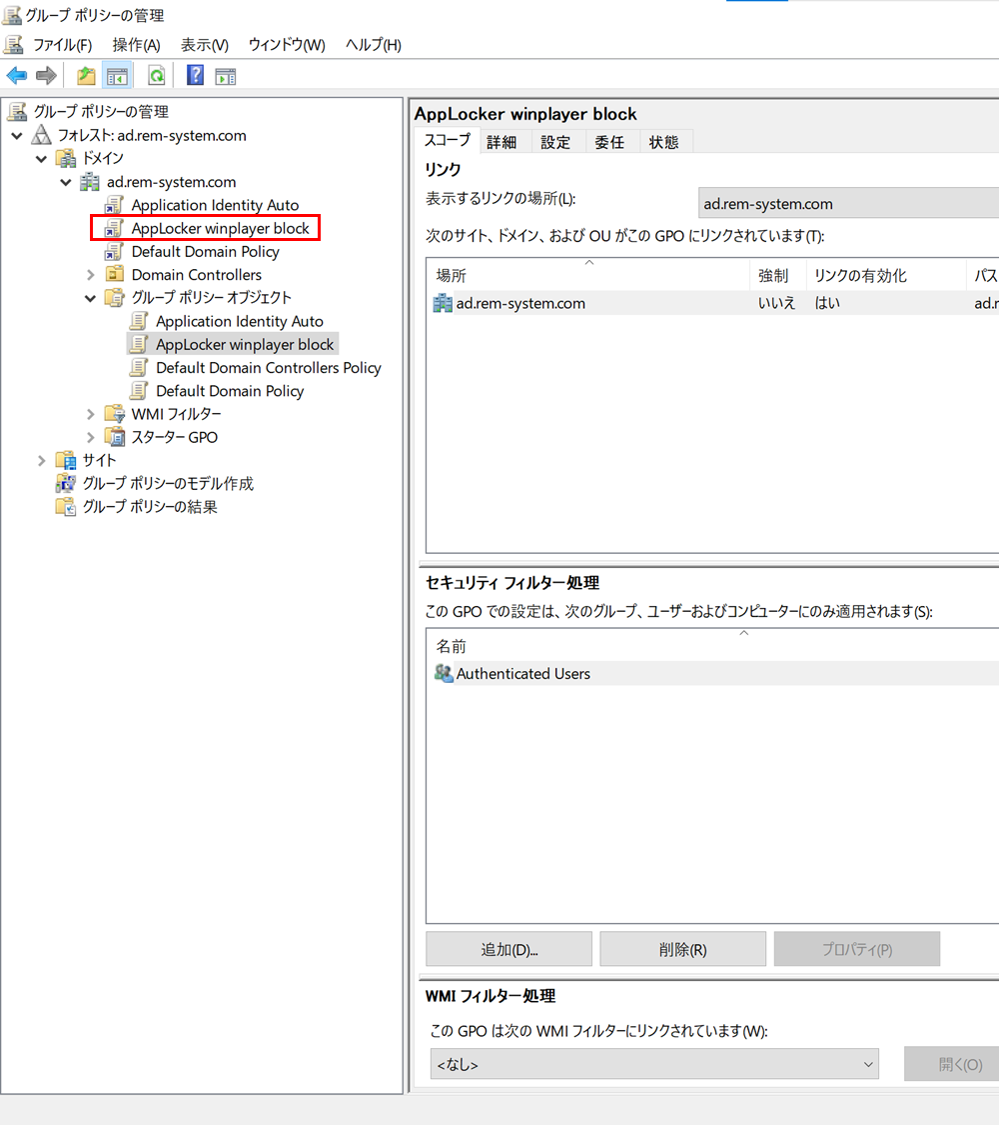

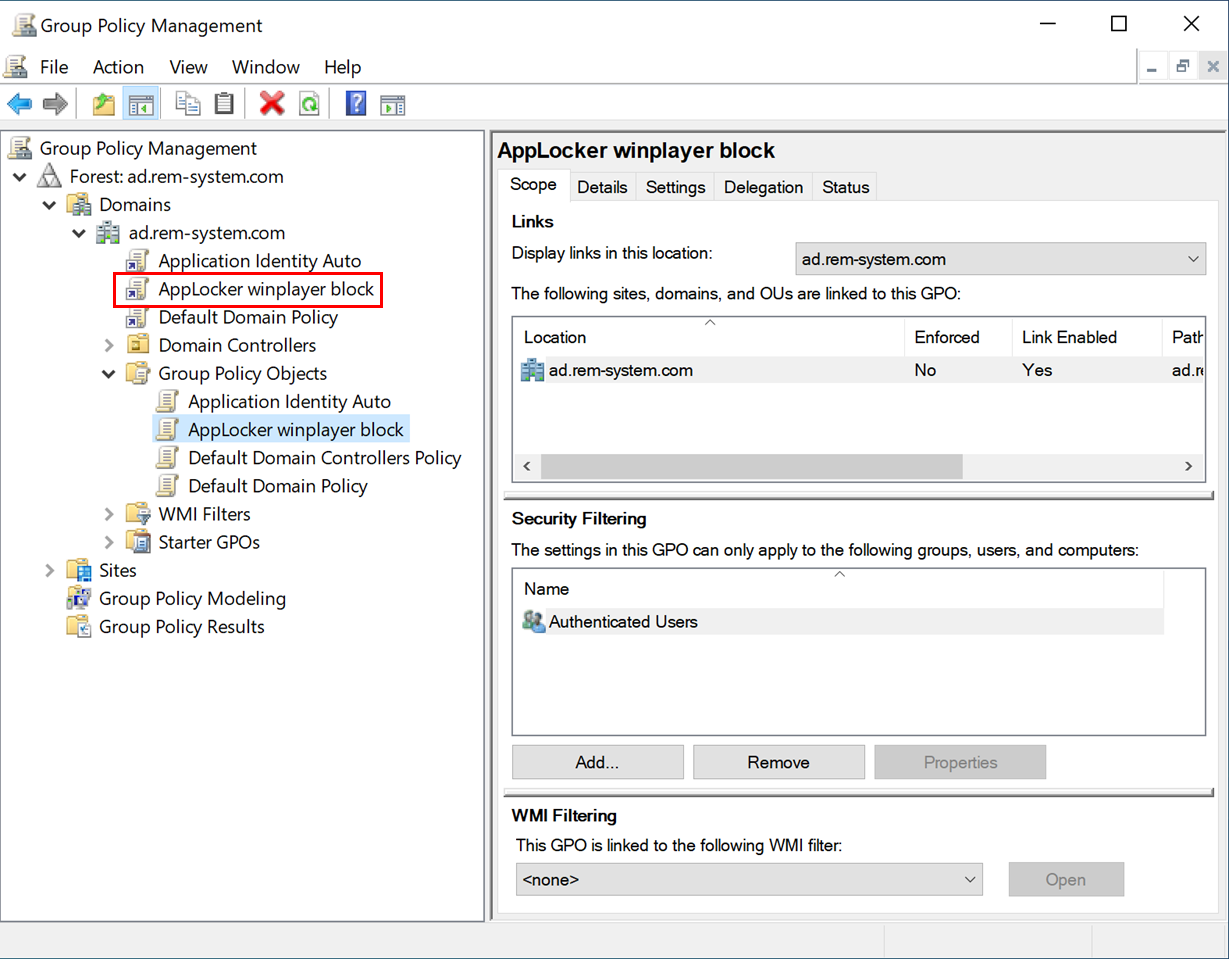

ポリシーがドメイン直下にリンクされました。

実際に作成したポリシーを、ドメインに参加している端末を操作して規則を適用します。

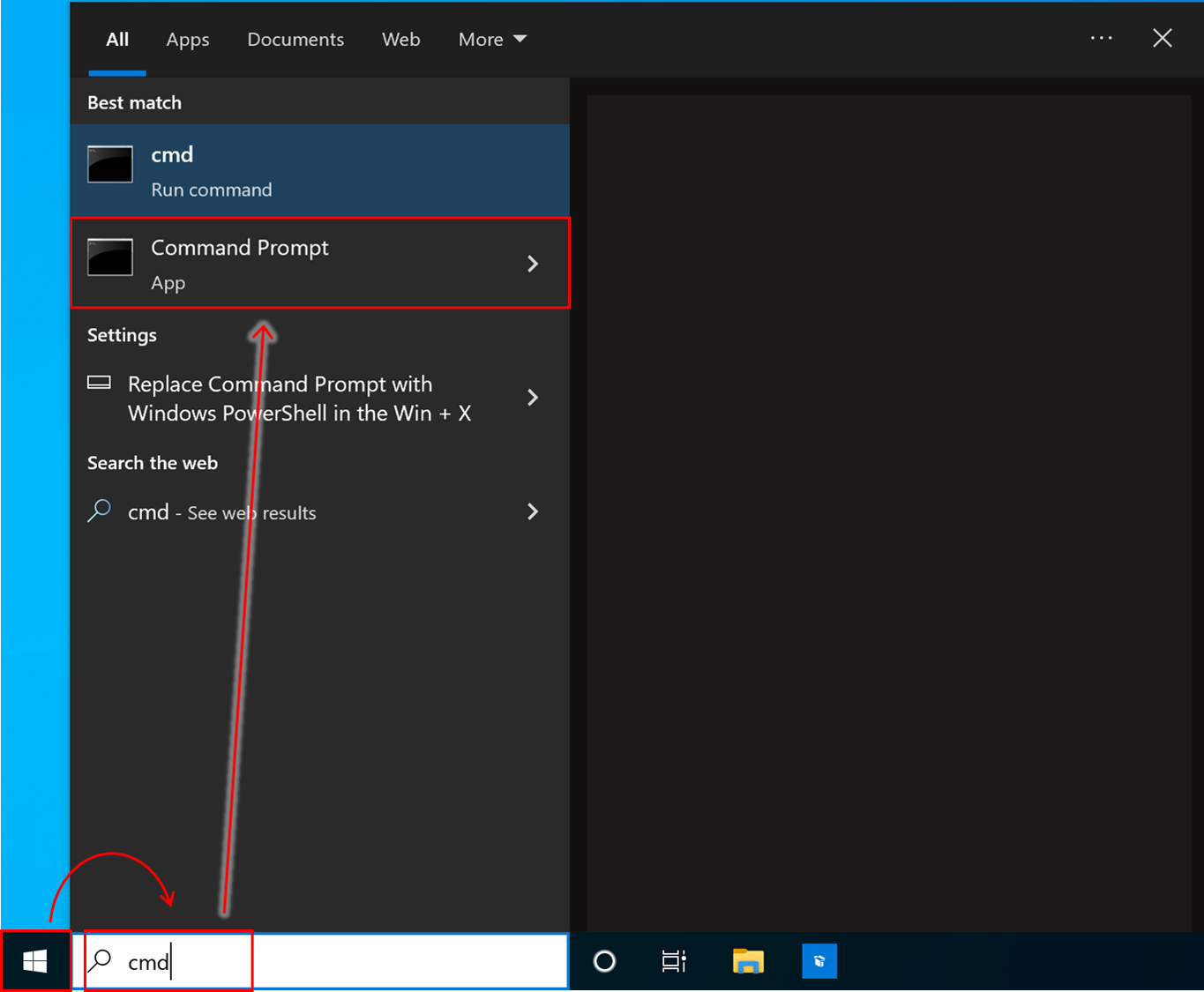

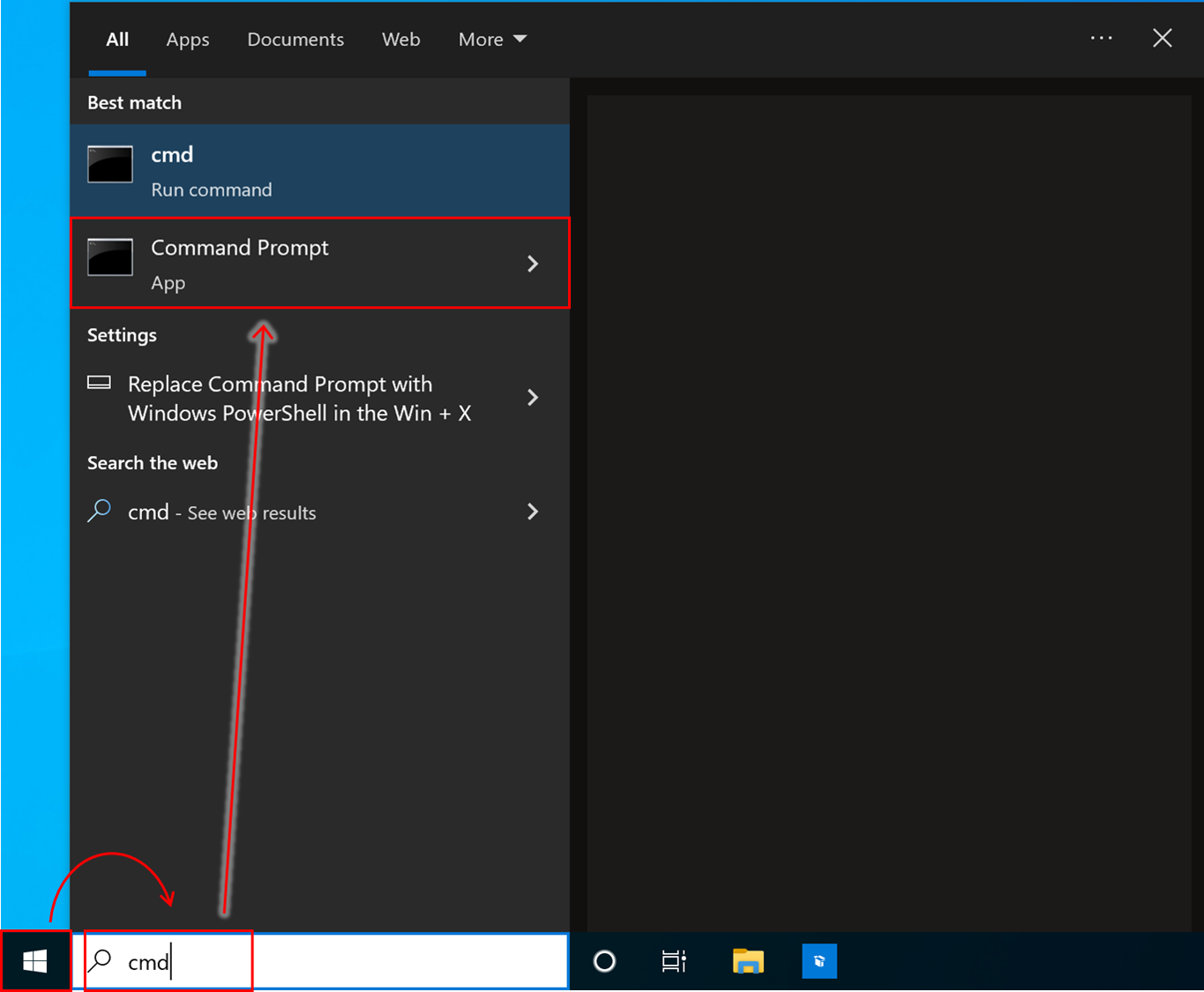

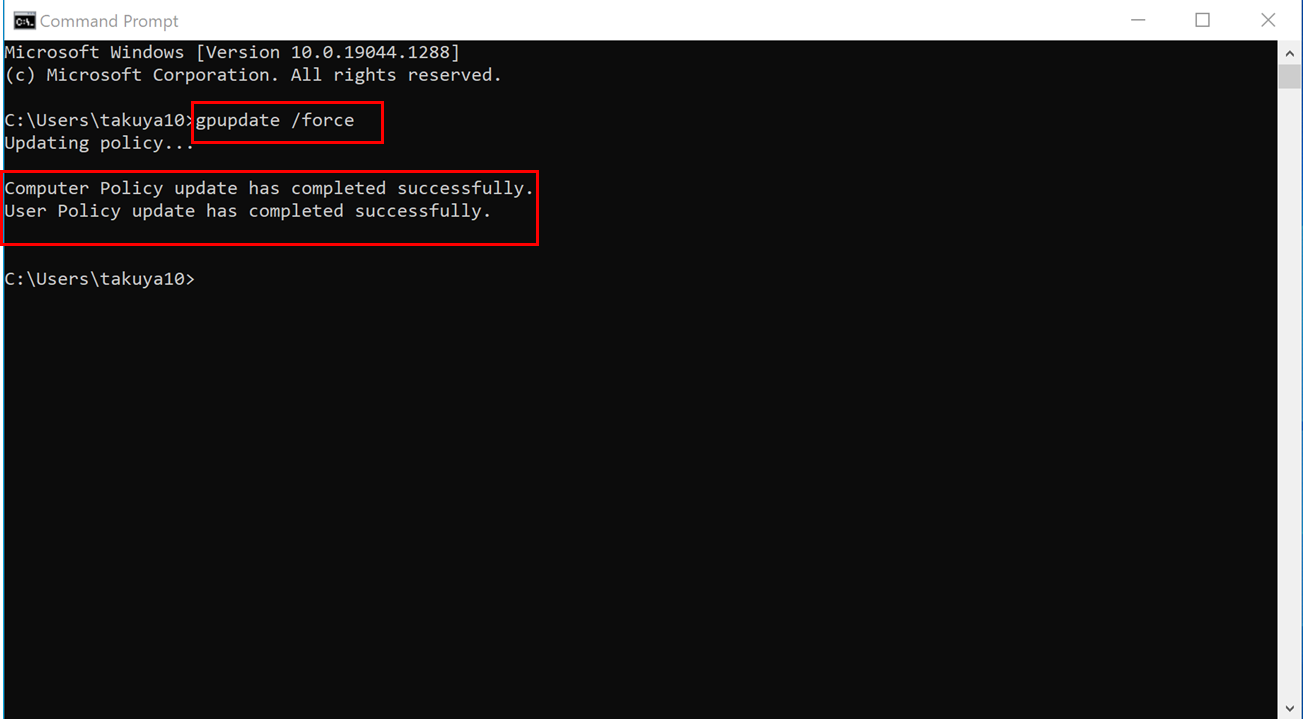

- スタートメニューをクリック

- 「cmd」と入力

- “Command Prompt” (コマンド プロンプト) を管理者権限で起動

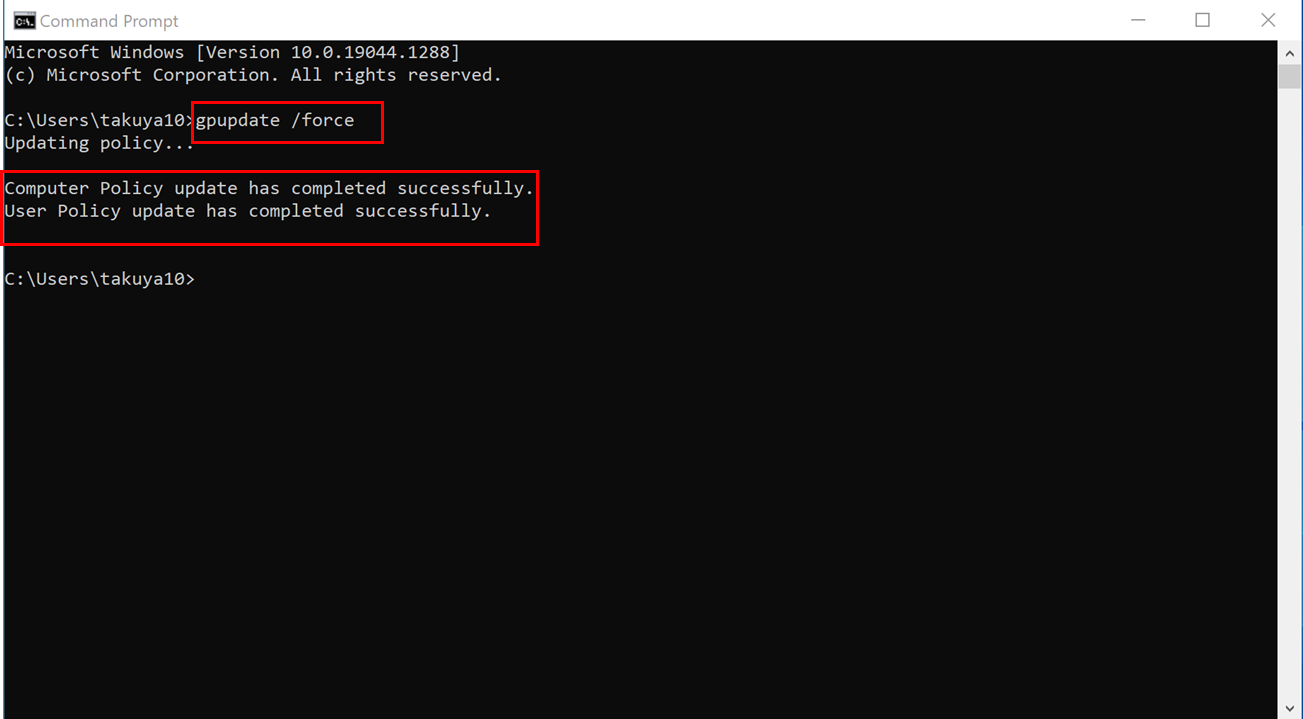

- 「gpupdate /force」と入力して、Enter キーを押してコマンドを実行

- “Computer Policy update has completed successfully.” (コンピュータ ポリシーの更新が正常に完了しました。) という文字が表示されることを確認

- 端末の再起動

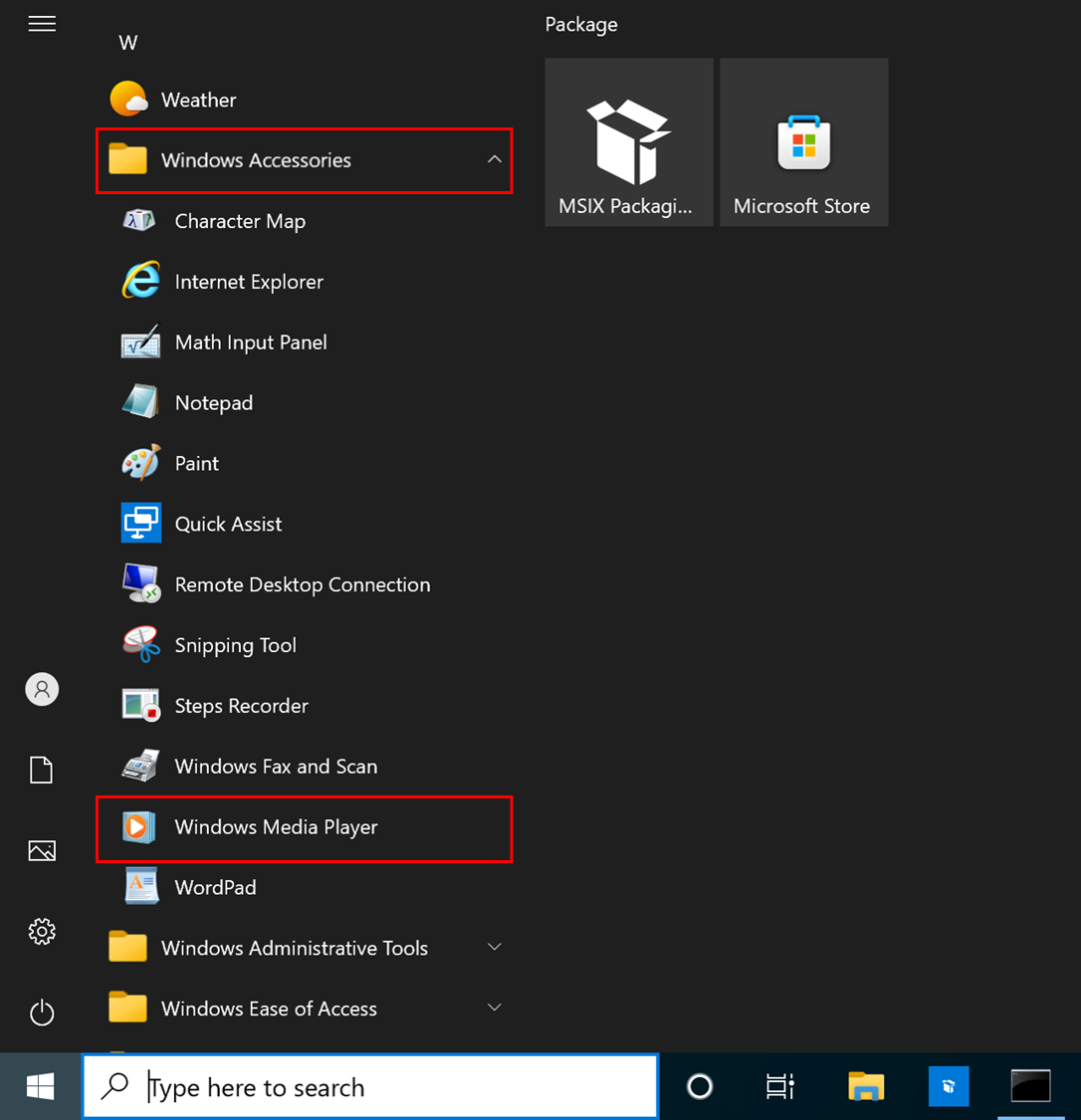

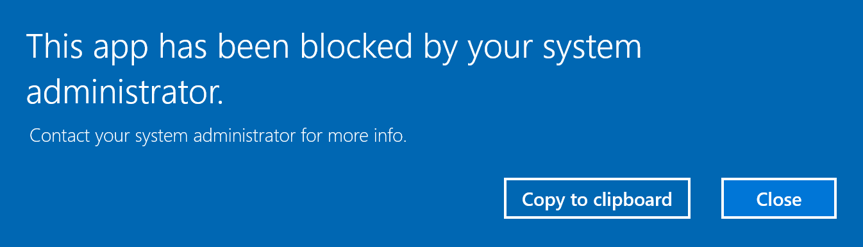

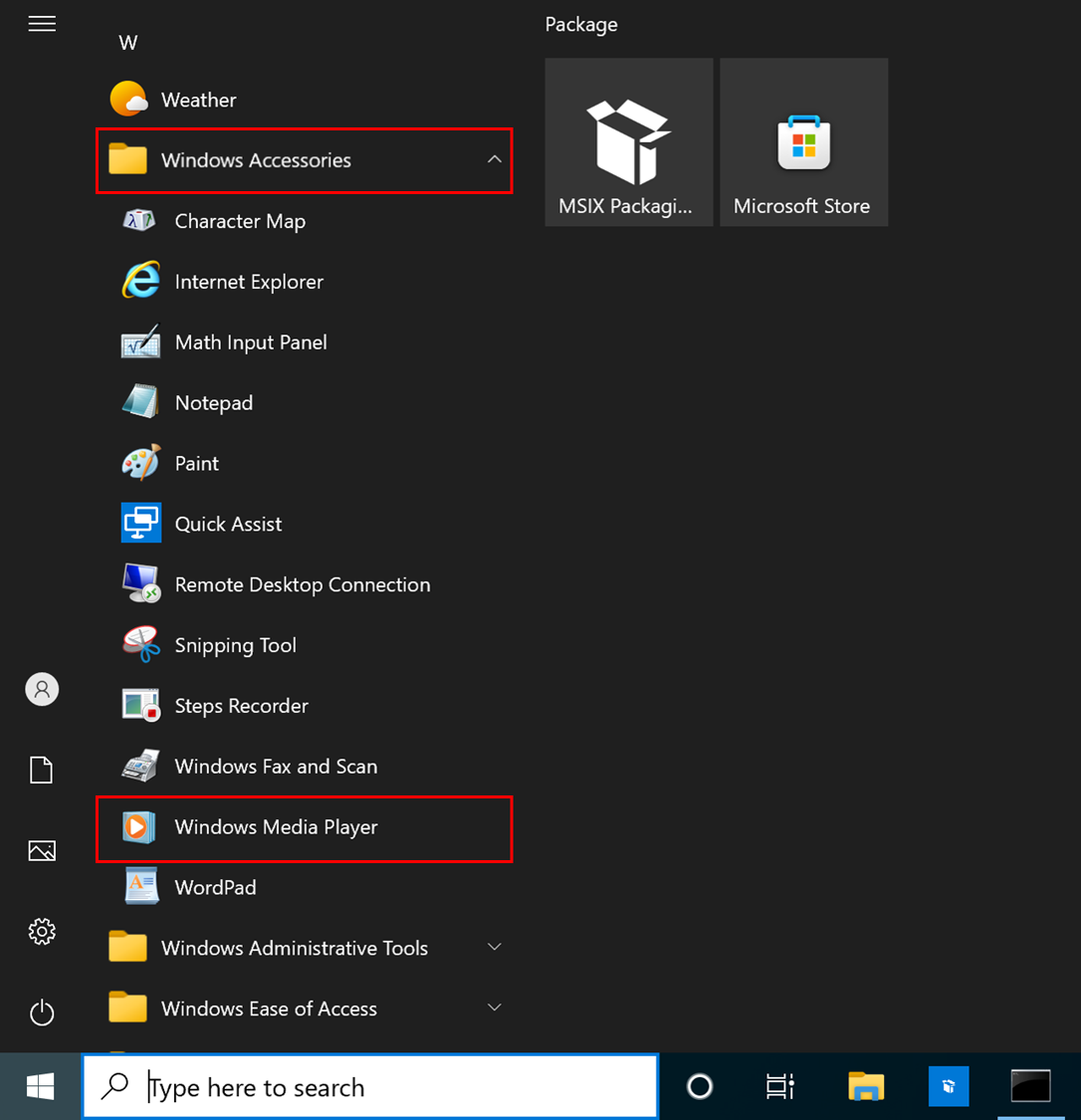

規則が適用されたのを実際にアプリケーションを実行して確認しましょう。

今回は、Windows Media Player を実行します。

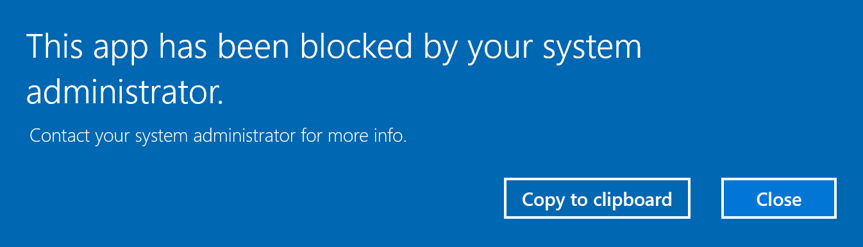

“This app has been blocked by your system administrator.” (このアプリは、システム管理者によってブロックされています。) という文字が表示され、アプリの実行が拒否されました。

ここまでの手順で、AppLocker によるアプリケーションの起動を制限することが可能となりましたが、より詳細な設定を行われる際に重要な情報として AppLocker のプロパティ設定があります。以降ではプロパティ画面での設定についてご説明します。

AppLocker のプロパティについて

AppLocker のプロパティ画面では、以下の表に示す3つの選択肢があります。

| ファイルの起動制御 | 起動制限ログの記録 | |

|---|---|---|

| 構成済み無し | その他のポリシーの設定に依存 | 実施 |

| 規則の実施 | 実施 | 実施 |

| 監査のみ | 実施なし | 実施 |

そのため、作成した規則を確実に実施させるためには、以下の2点を行う必要があります。

- 構成済みにチェック マークを入れる。

- 規則の実施を選択

ただし、構成済みにチェック マークを入れなくても規則が実施されることがあります。

このことに関して、複数の例を挙げて解説したいと思います。

構成済み無しのみが存在する場合

2つの GPO それぞれに AppLocker のポリシー(ポリシー1、または、ポリシー2)を作成し、下記の表に示すように設定を行った場合を考えます。

| ポリシー 1 | ポリシー 2 | |

|---|---|---|

| 実行可能ファイルの規則 | 構成済み無し | 構成済み無し |

| 拒否設定したアプリケーション | Windows Media Player | Internet Explorer |

この場合は、 Windows Media PlayerとInternet Explorer が起動制御されます。

構成済み無しと構成済みそれぞれが存在する場合

2つの GPO それぞれに AppLocker のポリシー(ポリシー1、または、ポリシー2)を作成し、下記の表に示すように設定を行った場合を考えます。

| ポリシー 1 | ポリシー 2 | |

|---|---|---|

| 実行可能ファイルの規則 | 構成済み無し | 規則の実施 |

| 拒否設定したアプリケーション | Windows Media Player | Internet Explorer |

この場合は、 Windows Media Player と Internet Explorer が起動制御されます。

構成済み無しと監査のみがそれぞれ存在する場合

2つの GPO それぞれに AppLocker のポリシー(ポリシー1、または、ポリシー2)を作成し、下記の表に示すように設定を行った場合を考えます。

| ポリシー 1 | ポリシー 2 | |

|---|---|---|

| 実行可能ファイルの規則 | 構成済み無し | 監査のみ |

| 拒否設定したアプリケーション | Windows Media Player | Internet Explorer |

この場合は、Windows Media Player と Internet Explorer が起動制御されず、起動されたという警告ログが残ります。

警告ログは、イベント ビューアーより、[アプリケーションとサービス ログ]-[Microsoft]-[WIndows]-[AppLocker] をクリックし、設定した規則の種類を選択することで確認することができます。

まとめ

このように、AppLocker のプロパティで各規則について「構成済み無し」とした場合、必ずしもアプリケーションの起動は制限されません。

AppLocker の設定する際には、基本的に AppLocker のプロパティにおいて、以下の設定を2点を行ってください。

- 構成済みにチェック マークを入れる。

- 規則の実施を選択

この内容の詳細については、「こちら」をご覧ください。

このブログの内容がお役に立てれば幸いです!

このブログの内容は、 Microsoft の公開情報をおまとめしております.

(This blog summarizes information found in public documentation from Microsoft.)

同様の内容を、英語でのブログでは提供されておりませんため、以降では、日本語と同じ内容を英語でも記載しております。

(Such content was not provided in English, so you can find the English translation below.)

How to set up AppLocker with Active Directory

Hello everyone.

This is Takuya Kamei from the Windows support team.

AppLocker is a feature that controls the execution of specific applications by specific users or groups.

In this article, we will describe how to restrict the start of an application using Active Directory and AppLocker.

Table of Contents

- What is AppLocker

- Differences between AppLocker and Software Restriction Policies

- Requirements for using AppLocker

- Environment used in this article

- Configure automatic startup of Application Identity service

- AppLocker policy setting

- About AppLocker properties

What is AppLocker

There are many different applications in the world. Organizations and businesses need to take security measures by allowing or denying the execution of specific applications or only specific versions of them.

AppLocker can be used to meet these needs. AppLocker rules can be created via group policy and set to allow or deny the execution of applications that meet the rule’s conditions.

AppLocker is implemented as a successor to Software Restriction Policy and is available on Windows 7, Windows Server 2008 R2, and later.

Differences between AppLocker and Software Restriction Policies

AppLocker and Software Restrictions Policies can be used to control the execution of applications, etc. in domain members.

Software Restriction Policies are listed as a deprecated feature since they aren’t being actively developed and may be removed in future updates. For more information, please click here.

In addition, if both AppLocker policies and Software Restriction Policies are applied to a computer running Windows 7 or later, the settings of the Software Restriction Policies are ignored, and only AppLocker settings will be applied.

Requirements for using AppLocker

AppLocker is available for the Windows versions and editions listed in this documentation.

Also, for Windows 10 and Windows 11, edition checks for AppLocker were removed. For more information, refer to this article.

Environment used in this article

Domain controller: Windows Server 2022

Domain member: Windows 10 Enterprise

Configure automatic startup of Application Identity service

Application Identity must be running to use AppLocker.

Since the default setting is “manual”, change the setting so that the service starts automatically on domain members.

- On Server Manager, click [Tools]-[Group Policy Management]

![[Server Manager] Window](./en_image40.png)

- On the [Group Policy Management] window, navigate to [Forest:arbitrary domain name]-[Domains]-[arbitrary domain name]-[Group Policy Objects].

- Click [New].

![[Group Policy Management] windows](./en_image3.png)

- On the [New GPO] window, Enter a GPO name of your choice in the [Name] field (In this case, “Application Identity Auto”) .

- Click [OK].

![[New GPO] window](./en_image4.png)

- Make sure that [Application Identity Auto] Policy has been added to [Group Policy Objects].

- Right-click [Application Identity Auto] Policy.

- Click [Edit].

- On the [Group Policy Management Editor] window, click [Computer Configuration]-[Policies]-[windows Settings]-[Security Settings]-[System Services].

- From the list of services, right-click [Application Identity].

- Click [Properties].

- On the [Applicaition Identity Properties] window, mark the [Define this policy setting] checkbox.

- As service startup mode, select [Automatic].

- Click [OK].

![[Applicaition Identity Properties] window](./en_image7.png)

- From the list of services, make sure that the startup type of the Application Identity service is Automatic.

- Close the [Group Policy Management Editor] window.

With these steps, we were able to create a policy that starts the Application Identity service automatically.

To apply this policy, link the GPO to the domain.

- Drag and drop the GPO (In this case “Application Identity Auto”) to [Domain]-[arbitrary Domain Name].

- On the [Group Policy Management] window, click [OK].

- Make sure that the [Application Identity Auto] policy is linked directly under the domain.

With these steps, the [Application Identity] service for domain members is set to start automatically.

AppLocker policy setting

With AppLocker, you can restrict various types of applications, as shown in the table below.

| Rule collection | Associated file formats |

|---|---|

| Executable files | .exe, .com |

| Scripts | .ps1, .bat, .cmd, .vbs, .js |

| Windows Installer files | .msi, .msp, .mst |

| Packaged apps Packaged app installers |

.appx |

| DLL files | .dll, .ocx |

In addition, there are two ways to setup AppLocker: deny list and allow list. The differences between them are shown in the table below.

| deny list | allow list | |

|---|---|---|

| Launching specific applications | Deny | Allow |

| How to set up | Create default rules allowing all apps to launch Creating rules to deny the execution of specific apps |

Creating rules allowing specific apps to launch |

AppLocker settings are usually configured as a deny list, in which you select the apps you don’t want to be launched.

In contrast, the allow list allows only specific applications, and prevents others from launching.

When AppLocker is configured as a allow list, various unexpected problems may occur because many applications that are essential for Windows to work properly, might be restricted.

If you have a problem after setting up the allow list type, first try to remove the AppLocker setting and check whether the issue is resolved.

In this article, I will introduce

- How to set up a deny list type of executable files.

Important information about using executable file rules

When using AppLocker’s executable file rules to prevent a specific file from launching, you also need to create the default rule for packaged app rules, as shown in the steps below.

Note that this also applies to situations in which you do not need to prevent any packaged apps (UWP apps) from launching.

When apply deny rules for executable files without creating the default rule for packaged apps, some system UWP apps might be blocked, causing unexpected problems such as Start Menu not responding. For more information, please check this article.

Control the startup of executable files

In this section, we will restrict the launch of Windows Media Player.

- On the [Group Policy Management] window, right-click [Group Policy Objects].

- Click [New].

- On the [New GPO] window, Enter a GPO name of your choice text in the [Name] field (In this case, “AppLocker winplayer block”).

- Click [OK].

- Right-click the GPO [AppLocker winplayer block] you created.

- Click [Edit].

![[New GPO] Window](./en_image11.png)

First, create default rules. Without this, all executable files will be restricted from running. This is because AppLocker will deny execution if there are no rules (allow nor deny) for executing the file.

By creating default rules, executable files necessary for Windows to run properly (located in the “Program Files” and “Windows” folders) are allowed to be executed.

For more information, please click here.

- On the [Group Policy Management Editor] window, right-click [Computer Configuration]-[Policies]-[Windows Settings]-[Security Settings]-[Application Control Policies]-[AppLocker]-[Executable Rules].

- Make sure that three rules have been added.

- Click [Executable Rules].

- Click [Create New Rule].

- Click [Next].

- Select Action:[Deny].

- Click [Next].

In this case, we will select “Publisher” as the condition to restrict the application.

- Select [Publisher] for unsigned application launch control.

- Select [File hash] for unsigned application launch control.

- Click Reference file:[Browse].

- In the dialog box, select an executable file (.exe, .com).

- In this case, we will select “C:\Program Files\Windows Media Player\wmplayer.exe”.

Make sure the file is selected.

- Click [Next].

In this case, we won’t set any exceptions because this is a deny list setting.

- Click [Next].

You can add a name and description for the rule.

- In this case, we won’t change anything, so we just click [Next].

- Make sure the rule is newly created.

We have created a rule that allows all executables to start and a rule that denies the start of a specific application (in this case, Windows Media Player).

The Default Rules allow all executables including Windows Media Player to launch, however if both “allow” and “deny” rules exist, the “deny” rule will be applied and the execution of Windows Media Player is denied. For more information, please click here.

With these steps, we have configured the rules for executables.

Next, we need to configure the rules for packaged applications.

If you do not set this, even Windows applications (such as Microsoft Photos and MSN Weather) will be restricted from launching.

- Right-click [AppLocker]-[Package app Rules]

- Click [Create Default Rules]

- Make sure one rule has been added

- Right-click [AppLocker] and click [Properties]

- On the [AppLocker Properties] window, mark the “Configured” checkbox and Select [Enforce rules] for executable rules and packaged app rules.

Be sure to check this box, otherwise the rule may not be enforced if multiple GPOs associated with AppLocker are created. Details are described below(About AppLocker Properties)

The policy has been now created successfully.

- Close the [Group Policy Management Editor] window

- Just like the previous steps, drag the created policy directly under the domain.

- On the [Group Policy Management] window, click [OK]

The policy is now linked directly under the domain.

Now, apply the rules to the domain member.

- Open the Start menu.

- Type “cmd”

- Launch “Command Prompt” as an administrator.

- Type “gpupdate /force” and press Enter to execute the command.

- Make sure a message saying, “Computer Policy update has completed successfully.” is displayed.

- Restart the domain member.

Let’s confirm that the rule has been applied by actually trying to launch the application.

In this case, we will try and launch Windows Media Player.

The text “This app has been blocked by your system administrator” is displayed and the application will not launch.

Now you can control the startup of applications with AppLocker!

——Additional information——

There are some important points about AppLocker’s property settings that you need to know when configuring more detailed policies. In the following section, we will talk about these settings.

About AppLocker properties

In AppLocker properties, there are three choices shown in the table below.

| Application launch control | Recording of startup restriction logs | |

|---|---|---|

| Not Configured | Depend on other policy settings | enforced |

| Enforce rules | enforced | enforced |

| Audit only | Not enforced | enforced |

Follow these two steps below to apply created rules properly.

- Mark the “Configured” checkbox

- Select [Enforce rules]

However, there are cases in which the rule may be enforced without marking the “configured” checkbox.

I would like to explain this with several examples.

When only Not configured exists

Consider a case where an AppLocker policy (Policy 1 or Policy 2) is created for each of the two GPOs and configured as shown in the table below.

| Policy 1 | Policy 2 | |

|---|---|---|

| Executable file rules | Not configured | Not configured |

| Applications set to Deny | Windows Media Player | Internet Explorer |

In this case, Windows Media Player and Internet Explorer are restricted from launching.

When there are Not configured and Enforce rules

Consider a case where an AppLocker policy (Policy 1 or Policy 2) is created for each of the two GPOs and configured as shown in the table below.

| Policy 1 | Policy 2 | |

|---|---|---|

| Executable file rules | Not configured | Enforce rules |

| Applications set to Deny | Windows Media Player | Internet Explorer |

In this case, Windows Media Player and Internet Explorer are restricted from launching.

When there are Not configured and Audit only

Consider a case where an AppLocker policy (Policy 1 or Policy 2) is created for each of the two GPOs and configured as shown in the table below.

| Policy 1 | Policy 2 | |

|---|---|---|

| Executable file rules | Not configured | Audit only |

| Applications set to Deny | Windows Media Player | Internet Explorer |

In this case, Windows Media Player and Internet Explorer will not be restricted from launching. A Warning event will be logged, stating the application was launched.

The warning log can be viewed in the Event Viewer by clicking [Applications and Services Logs]-[Microsoft]-[Windows]-[AppLocker] and selecting the type of rule you have configured.

Summary

To summarize the points above, setting “not configured” for each rule in the AppLocker properties doesn’t necessarily restrict application from launching.

When setting up AppLocker, follow two steps below to apply the created rules properly.

- Mark the “Configured” checkbox

- Select [Enforce rules]

For more information, please click here.

I hope this blog helps you when setting up AppLocker!