※ 本記事はマイクロソフト社員によって公開されております。

こんにちは。Windows プラットフォーム サポートです。

今回は 2022 年 1 月以降の更新プログラムを適用した後、信頼関係を跨いだ認証に失敗する事象についてご案内いたします。

2022 年 1 月の更新プログラムには、CVE-2022-21857 の脆弱性対応のため、NTLM パススルー認証の強化がされております。

この機能修正により、信頼オブジェクト (以下 TDO) に信頼先フォレストのドメイン名を格納する “msDS-TrustForestTrustInfo” という属性値をチェックするようになっております。

通常、”msDS-TrustForestTrustInfo” 属性は、[Active Directory ドメインと信頼関係] (domain.msc) 上から信頼関係を信頼関係先の資格情報を用いて双方に作成すれば値が設定され、

直ちに設定されなくとも PDC エミュレーターの役割をもつドメイン コントローラーにて 8 時間おきに信頼関係先にチェックが実施され、値が設定されます。

しかしながら、信頼関係元フォレスト・信頼関係先フォレストそれぞれで信頼関係を作成して上記の 8 時間毎のチェックが実施される前や何等かの要因で “msDS-TrustForestTrustInfo” 属性に値が設定されないと、以下の事象が発生します。

- フォレスト信頼の新規構築後に行う名前サフィックス ルーティングの更新に失敗し、信頼関係を跨いだ Kerberos 認証が失敗する。

- “msDS-TrustForestTrustInfo” 属性が空であるため、信頼関係を跨いだ NTLM 認証が失敗する。

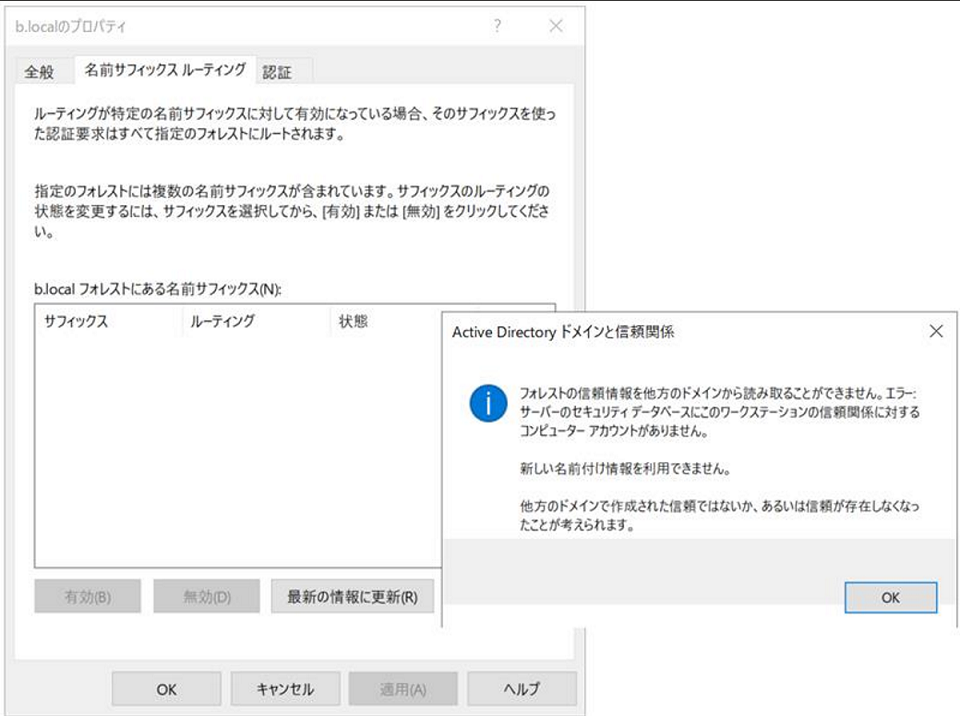

※ 名前サフィックス ルーティングの更新のため、[最新の情報に更新] ボタンを押下すると以下のようなエラーが出力されます。

これらの事象の対処方法としては以下 2 つの方法があります。

(1) PDC エミュレーターの役割を持つドメイン コントローラーにて、以下のコマンドを実行する。

netdom trust <LocalForest> /Domain:<TrustingForest> /InvokeTrustScanner ※ <LocalForest> には自ドメインの FQDN を、<TrustingForest> には信頼関係先ドメインの FQDN を指定します。

※ このコマンドは 2022 年 1 月以降の更新プログラムを適用したドメイン コントローラーにて実行できます。

上記のコマンドを実行することで “msDS-TrustForestTrustInfo” 属性に値が設定され、信頼関係を跨いだ NTLM 認証が利用できるようになります。

また、フォレスト信頼の名前サフィックス ルーティングの更新も行えるようになりますので、更新後に信頼関係を跨いだ Kerberos 認証が利用できるようになります。

(2) 一度信頼関係を削除して以下の方法で信頼関係を結びなおす。

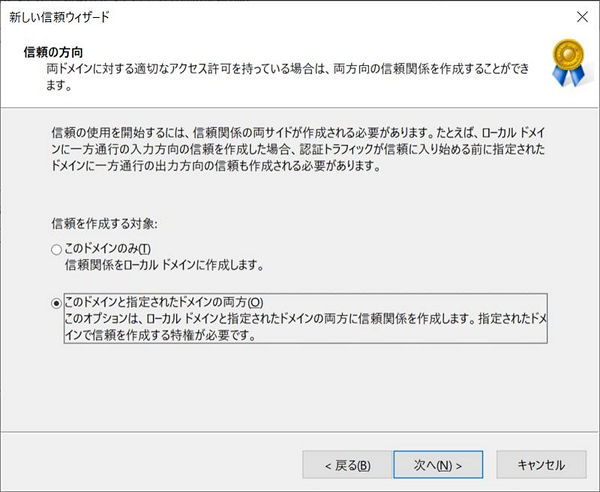

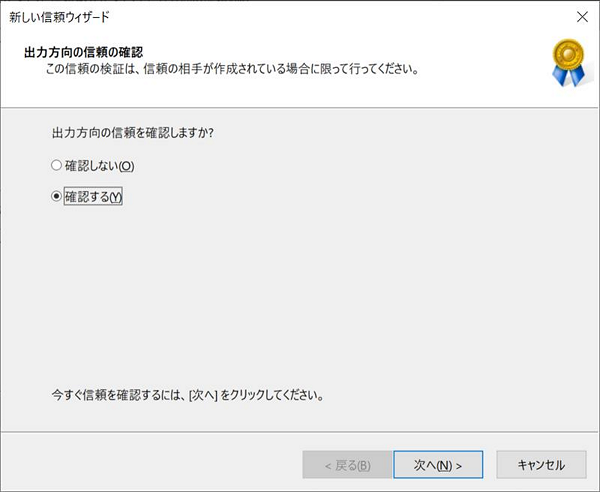

信頼関係を構築するウィザード中で、以下のいずれかを選択します。

・[信頼の方向] 画面にて、”このドメインと指定されたドメインの両方” を選択する。

・[信頼の方向] 画面にて、”このドメインのみ” を選択し、その後の信頼関係の確認画面にて “確認する” を選択する。

信頼関係の構築作業中に上記のいずれかを選択することで、初めから名前サフィックス ルーティングが設定された状態になり、事象を回避することができます。

なお、2022 年 1 ~ 4月の更新プログラムを適用している環境では、信頼関係の名前サフィックス ルーティングの更新や検証を実行した際に「システム リソース不足」を示すエラーが出力され、更新や検証ができないという不具合が生じます。

netdom コマンドにより “msDS-TrustForestTrustInfo” 属性に値を追加し、信頼関係の名前サフィックス ルーティングの更新を行う場合は、2022 年 5 月以降の更新プログラムを適用した状態で実施いただきますようお願いいたします。

■参考情報

Windows更新プログラムは、CVE-2022-21857 の新しい NTLM パススルー認証保護を追加します。

URL:https://docs.microsoft.com/ja-jp/troubleshoot/windows-server/windows-security/windows-updates-add-new-ntlm-pass-through-authentication-protections