こんにちは。Azure Virtual Desktop (AVD) サポートの村井です。

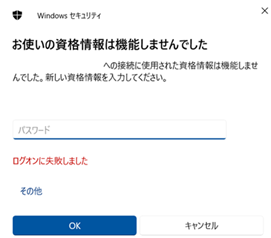

昨今、 Microsoft Entra 参加の AVD をご利用頂いているユーザーから “お使いの資格情報は機能しませんでした” といったメッセージでログオンに失敗する事象のお問い合わせを頂戴しております。そこで、本ブログでは、 Microsoft Entra 参加の AVD セッション ホストにログイン時のログオン失敗事象のトラブルシューティングと詳細な調査が必要になる際のご確認いただく設定等の情報をご案内いたします。

1. 接続不可事象に関して

本ブログは、 Microsoft Entra 参加の AVD セッション ホスト接続時の場合を想定しております。

正しいユーザー名とパスワードを入力したにもかかわらず、下記の添付画像のように接続不可の事象が発生した場合のトラブルシューティングになります。

2. RDP プロパティとユーザーロールの設定による原因に関して

Microsoft Entra 参加しているセッション ホストへの接続は、シナリオによっては RDP プロパティの設定が必須となっております。

具体的には、セッション ホストと接続元のクライアントが同じテナントに参加していない場合、下記の URL リンク先の技術文書の RDP プロパティの設定が必要となります。

RDP プロパティ設定

targetisaadjoined:i:1

—————–技術文書より抜粋開始

ローカル PC がこれらの条件のいずれかを満たしていない場合は、ホスト プールにカスタム RDP プロパティとして targetisaadjoined:i:1 を追加します。 これらの接続は、セッション ホストにサインインするときにユーザー名とパスワードの資格情報を入力するように制限されています。

—————–技術文書より抜粋終了

また、ユーザーには、権限が必要になります。下記の URL リンク先の技術文書の権限をご確認ください。

—————–技術文書より抜粋開始

Microsoft Entra 参加済み VM の場合、Active Directory または Microsoft Entra Domain Services ベースのデプロイの要件に加えて、次の 2 つの追加作業を行う必要があります。

• ユーザーが VM にサインインできるよう、仮想マシン ユーザー ログイン ロールをユーザーに割り当てます。

• ローカル管理特権を必要とする管理者に仮想マシン管理者ログイン ロールを割り当てます。

—————–技術文書より抜粋終了

“RDP プロパティの設定” と “ユーザーへの権限付与” が正しく行われているかをご確認ください。

3. 多要素認証 (MFA) 設定による接続不可事象に関して

Microsoft Entra 参加のセッション ホストのログイン時に、MFA サインイン方法が要求されると接続不可の事象が発生します。

MFA 設定は本ブログの 3.1 と 3.2 の設定が該当します。万が一 Microsoft Entra 参加のセッション ホストで、 接続不可事象が発生した場合は、3.1 あるいは 3.2 の設定を一時的に “無効” に頂き、接続が可能になるかをご確認ください。また、 3.1 と 3.2 の設定を併用し Microsoft Entra 参加の AVD を使用することは不可となっております。

MFA サインイン方法ではなく、 AVD 使用時に MFA を要求させたい場合は 4. をご確認ください。

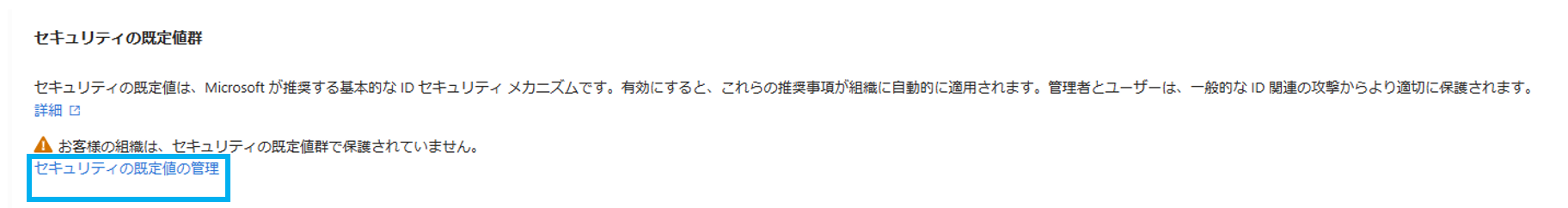

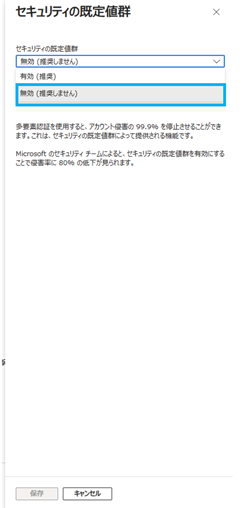

3.1 セキュリティ既定値群の設定に関して

セキュリティの既定値群は、下記の設定から確認可能です。

-Azure Portal

-Microsoft Entra ID

-プロパティ

下記の画像の設定が表示されますため、 [有効] になっている場合、テナント全体で Azure サービスを利用時に MFA が要求される動作となります。 そのため、Microsoft Entra 参加のセッション ホストに接続できなくなります。[無効] に設定いただいた場合に AVD に接続できるかをご確認ください。設定変更は、下記の添付画像の青枠となります。

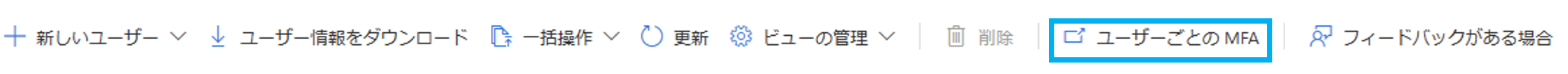

3.2 ユーザーごとの MFA の設定に関して

ユーザーごとの MFA は下記の設定で確認可能です。

-Azure Portal

-Microsoft Entra ID

-ユーザー

-ユーザーごとの MFA

対象のユーザーを選択し、下記の画像の設定になります。

設定が [有効] になっているユーザーは、 Azure サービスを利用時に MFA が要求される動作となります。

Microsoft Entra 参加のセッション ホストに接続時の認証時にも MFA が要求されてしまい、ログインができなくなります。

上記添付画像の青枠の設定から [無効] に設定いただき AVD に接続可能かをご確認ください。

3.1 と 3.2 の設定が有効化されている場合は、一度無効化いただき、 AVD に接続できるかをご確認ください。

4. AVD と 条件付きアクセスと MFA 設定に関して

AVD では Windows リモート デスクトップ クライアントに対して条件付きアクセスの設定から Microsoft Entra ID 認証から MFA を要求させることが可能となっております。MFA が要求されるタイミングとしては、 Windows リモート デスクトップ クライアントを起動いただきデスクトップ等のアイコンをクリックし対象の AVD 環境に接続するタイミングで Microsoft Entra ID 認証を要求することが可能となります。

AVD の条件付きアクセスによる MFA の設定方法に関しては下記の URL リンク先の技術文書をご確認ください。

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/set-up-mfa

サインイン頻度

Windows リモート デスクトップ クライアント上で、 一度 [登録] がされた Microsoft Entra ID 認証に対して、

“サインイン頻度” を設定することで、ユーザーが設定した時間が経過すると再度 Microsoft Entra ID 認証を要求させることが可能となります。

設定の詳細は下記の URL リンク先の技術文書に記載がございます。

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/set-up-mfa#configure-sign-in-frequency

ユーザーが設定した時間が経過後の接続時に再度 Microsoft Entra ID が要求される動作となります。そのため、 AVD をご利用頂き、設定時間が経過しましても認証が要求されるや接続が切断されるといった動作にはなりません。すでに接続しており設定時間を経過した場合は、次回接続時にMicrosoft Entra ID 認証が要求されます。こちらも併せてご利用をご検討ください。

条件付きアクセスの MFA で除外いただくアプリに関して

条件付きアクセスでの MFA 設定時の留意点

Azure VM Sigin-in 時に MFA を設定することにより、下記の URL リンク先の技術文書の接続不可の事象が発生する場合がございます。

—————–技術文書より抜粋開始

リソースにアクセスする前に MFA または従来のユーザー単位で有効化/適用された Microsoft Entra 多要素認証を求める条件付きアクセス ポリシーを構成している場合、VM へのリモート デスクトップ接続を開始する Windows 10 以降の PC が、Windows Hello などの強力な認証方法を使用して確実にサインインするようにする必要があります。 リモート デスクトップ接続に強力な認証方法を使用していない場合は、このエラーが表示されます。

—————–技術文書より抜粋終了

AVD に接続するクライアントコンピューターに Windows Hello 等の強力な認証でログインできない環境の場合、

Azure Windows 仮想マシン サインイン アプリは、 MFA の “除外” にご設定ください。

5. 本ブログで事象が解消しなかった場合の対応に関して

本ブログの 2. 3. 4. の設定をご確認いただきましても、解消しなかった際の接続不可事象の対応をご案内いたします。

ご共有いただく情報に関して

本ブログの内容をご確認いただき、事象が解消しません場合、本ブログの ア. から コ. の情報をご確認いただき弊社に情報をご共有ください。

切り分けの結果に関して

ア. “資格情報が機能しませんでした。” のメッセージで接続不可事象が発生するセッション ホストが 1 台のみあるいは複数のセッションホストで発生しますでしょうか。

イ. Windows リモート デスクトップ クライアントで接続している場合、 Web クライアントで接続した場合は接続可能でしょうか。

ウ. 特定のユーザーのみで事象が発生しておりますでしょうか、あるいは複数のユーザーで事象が発生しておりますでしょうか。

エ. AVD を構築いただいた当初から事象が発生しておりますでしょうか、あるいは何かの設定変更を契機に発生しましたでしょうか。

オ. 可能な場合、 Windows Update をセッション ホスト上でご実施いただき、最新の更新プログラムを適用後も事象が発生しますでしょうか。

カ. 条件付きアクセスを設定している場合 (例 特定のクライアントの IP のみを接続を許可する等) 、条件付きアクセスを無効化した場合も事象が発生しますでしょうか。

発生時の情報に関して

キ. 事象が発生する ”リソース グループ名”, “ホスト プール名”, “セッション ホスト名”, “事象が発生する UPN” をご共有ください。

ク. 事象の発生 (資格情報が機能しませんでしたが発生) を確認したおおよその日時をご教授ください。

ケ. 本ブログの 2. と 3. の設定を変更した際の確認結果を弊社にご共有ください。

コ. 下記のリンク先のブログをご確認いただき MSRD-Collect を取得ください。

上記 URL の MSRD-Collect は、セッション ホストとセッション ホストに接続する接続元のクライアント コンピューターの計 2 台で取得いただき結果をご共有ください。

セッション ホストで取得する場合は “isTtarget” で取得ください。コマンドで実行する場合は下記のコマンドになります。

1 | .\MSRD-Collect.ps1 -Core -Machine isAVD -isTarget |

クライアントで取得する場合は “isSource” で取得ください。コマンドで実行する場合は下記のコマンドになります。

1 | .\MSRD-Collect.ps1 -Core -Machine isAVD -isSource |

まとめ

本ブログ記事では Microsoft Entra ID 参加の AVD セッション ホストの接続不可の事象に関してご案内いたしました。

接続不可の事象が発生した時に確認すべき設定をご案内いたしました。こちらのブログをご確認いただきましても、事象が解消しない場合は、事象発生時の状況のご確認と情報を採取いただき弊社にご共有頂けますと幸いでございます。

本記事は、マイクロソフト社員によって公開されております。

ユーザー>本記事は、マイクロソフト社員によって公開されております。