本記事はマイクロソフト社員によって公開されております。

こんにちは。Windows Commercial Support Directory Services チームです。

今回は、エンタープライズ ルート CA の移行手順をご紹介いたします。

はじめに移行時の注意事項について記載しております。長くなりまして恐縮ですが、

移行に当たりこれらの注意事項の認識が無いことで問題に発展したお問い合わせを受けることが多く、ご一読いただけますと幸いでございます。

手順については「2. 移行手順について 」に記載しておりますので、手順について参照したい場合は読み飛ばしていただいて問題ございません。

1. 移行時の注意事項について

①CA の切り戻しについて

CA の移行はおおまかに 「①旧 CA で現在の CA 情報をバックアップ」「②旧 CA のアンインストール」「③取得したバックアップを基に新 CA でリストア」の順でご実施いただく形となりますが、よくあるご質問といたしまして、切り戻しの工数削減のためといった理由で「旧 CA をインストールしたまま(稼働したまま)移行することは可能か」というお問い合わせをいただくことがございます。

結論といたしまして、新旧の並行稼働は基本的に不可であることにご留意くださいますようお願いいたします。

特にエンタープライズ CA の場合、Active Directory と連携しておりますので、フォレスト内に同一 CA が稼働することで予期せぬ動作を引き起こす可能性がございます。

また、切り戻し手順実施の際にも予期せぬ問題に繋がる可能性がございますので、移行の場合には新 CA へ構成を復元する前に、旧 CA を削除いただくことが手順として必要となることを念頭に置いていただければと存じます。

移行時の問題発生に備えるという意味では、CA のバックアップを確実に取得いただくこと、

移行にあたり無用な問題を避けるためには、旧 CA をアンインストールし、新 CA をインストールする、という流れを守っていただくことが肝要となります。

なお、切り戻し手順は以下のページにおまとめしておりますので、必要に応じてご参照いただけますと幸いです。

②旧 CA の CDP について

エンタープライズ CA をご利用の環境において、既定では最新の CRL や CA 証明書は、Active Directory の構成パーティション上(LDAP パス)にCRL 配布ポイント (CDP) を持っており、自動的に公開されております。

具体的なパスは以下のような設定となっております。(<> で囲まれた名前が変数となります)

ldap:///CN=<”CATruncatedName”><”CRLNameSuffix”>,CN=<”ServerShortName”>,CN=CDP,CN=Public Key Services,CN=Services,<”ConfigurationContainer”><”CDPObjectClass”>

パスの各変数について詳細な説明は省略させていただきますが、

上記パスのうち、「ServerShortName」 は CA サーバーの NetBIOS 名となりますので、CA サーバーの移行を行うと、移行先のサーバーの NetBIOS 名 に置き換わります。

したがって、移行に伴いホスト名が変更となる場合このLDAP パス中のホスト名を指す 「ServerShortName」 変数に新 CA のホスト名が利用されるため、パスが変わってしまうことになります。

そのため、もし上記パスが変化することを考慮せず移行を行った場合、移行前に発行した証明書のCDPのCRLが更新されなくなります。

ひいては、移行前に発行した証明書の失効確認が行えず、旧CAから発行された証明書を利用した機能に影響を及ぼす可能性がございます。

例えば、fabrikam.com というドメインで、移行前のホスト名がfabrikam-CAの場合、CDPは以下のようなパスとなります。

CN=fabrikam-CA,CN=CDP,CN=Public Key Services,CN=Services,CN=Configuration,DC=fabrikam,DC=com

一方で、移行後はfabrikam-CA2というホスト名のサーバーとなる場合、CDPは以下となります。

CN=fabrikam-CA2,CN=CDP,CN=Public Key Services,CN=Services,CN=Configuration,DC=fabrikam,DC=com

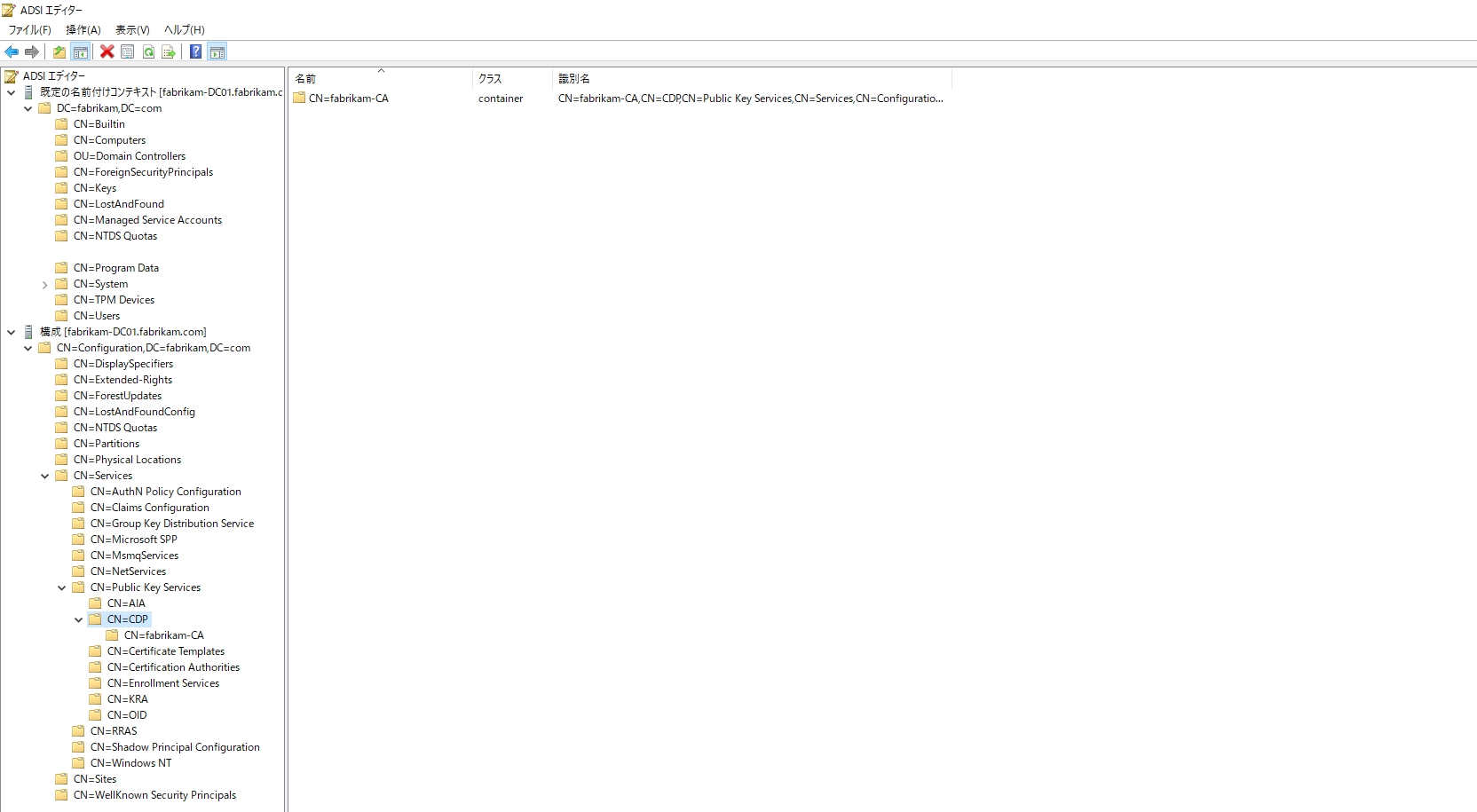

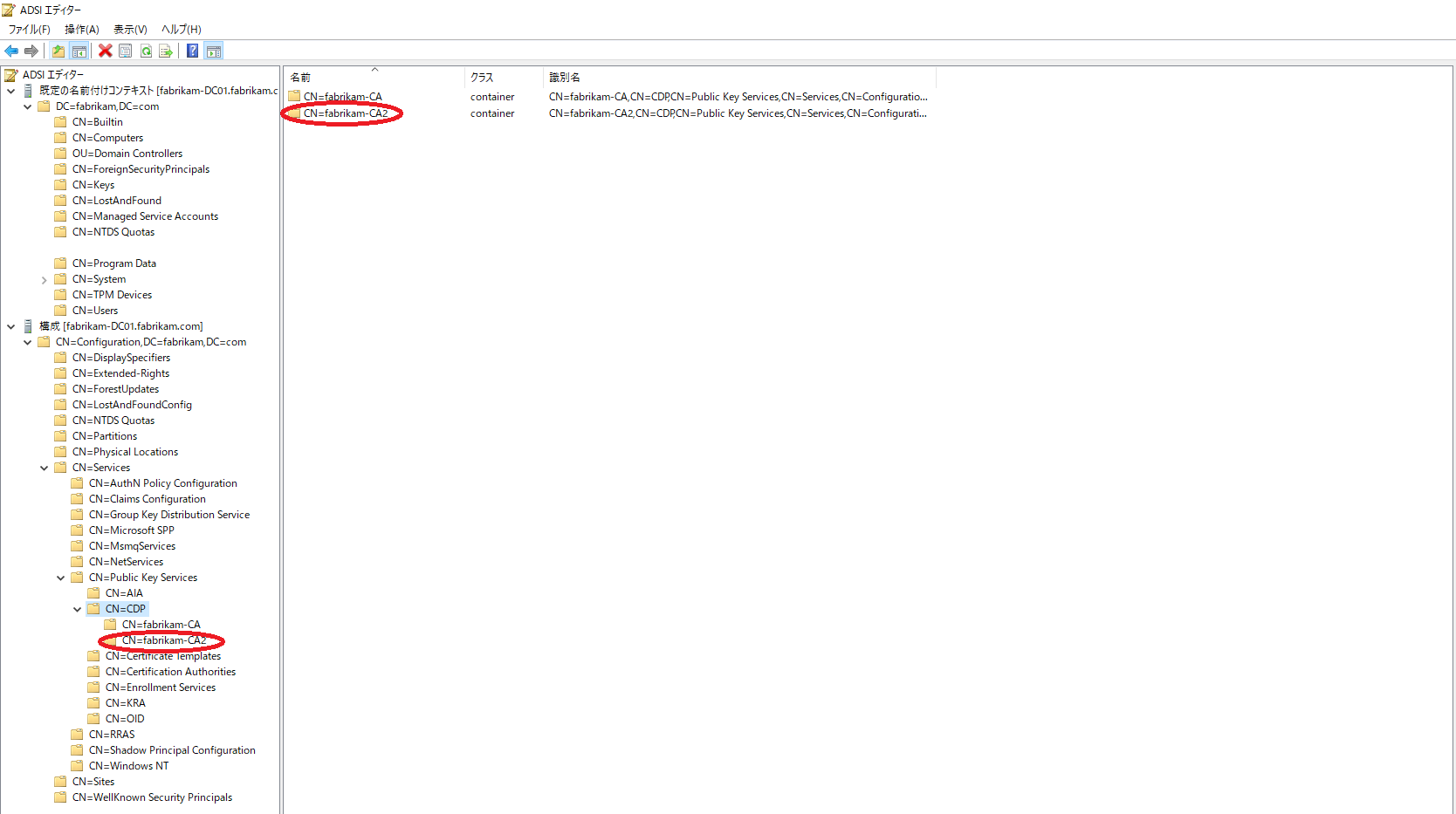

実際のCDP(構成パーティション上の CDP 配下)は以下の画像の通りです。

移行前はCN=fabrikam-CAというコンテナの中にCRLが公開されますが、移行後はCN=fabrikam-CA2というコンテナの配下にCRLが公開されていることが確認できます。

//移行前の CDP パーティション

//移行後の CDP パーティション

このようにホスト名が変更になる場合、移行前と移行後でCDPが変わってしまうため、旧証明書の失効確認を旧 CDP (例でいうfabrikam-CA) を明示的に追加していただく対応が必要となることにご留意いただければ幸いでございます。

後述の手順では上記を考慮し、「(11) 新 CA で、旧 CRL 配布ポイント (CDP) に対して、最新の CRL を公開し続ける設定を実施する」での設定をご実施いただくことで、失効確認を旧 CDP の LDAP パスに対して参照し続けることができ、旧証明書 (旧ホスト名で発行した証明書) を利用した機能に影響を与えず移行することを可能としております。

2. 移行手順について

移行手順の概要

CA の移行手順については、ご利用の CA の種類などによって変わってまいります。

ここでは一例として表題の通り、お問い合わせでもよくいただきます「エンタープライズ ルート CA」を既定値で運用されており、 証明機関のみの役割を持つ場合についての手順をご紹介いたします。

※例えば下位CAであったり、証明機関 Web 登録の機能も持つという場合には追加で手順必要となるなど、内容が異なってまいりますのでご留意ください。

概要は以下の通りです。移行前と移行後でホスト名が変更になる場合、省略可能な手順がありますので、詳細は各手順をご確認いただけますと幸いです。

(2) 旧 CA で、証明書テンプレートをバックアップする

(3) 旧 CA で、CRL の有効期限を延長し、公開する

(4) 旧 CA で、証明書サービスをアンインストールする

(5) 新 CA で、既定の証明書テンプレートをロードしないように、CA 構成ファイル (CAPolicy.inf) を作成する

(6) 新 CA で、証明書サービスをインストールする

(7) 新 CA で、CA 証明書 (秘密キー) 及び CA データベースを復元する

(8) 新 CA で、バックアップした CA の構成情報を編集する

(9) 新 CA で、CA 構成情報を復元する

(10) 新 CA で、証明書テンプレートをリストアする

(11) 新 CA で、旧 CRL 配布ポイント (CDP) に対して、最新の CRL を公開し続ける設定をする

(12) DC 上で、新 CA のコンピューター アカウントが、旧 CDP/AIA (LDAP 箇所) に情報を公開するための、アクセス許可を設定する

(13) 新 CA で、CRL を公開できることを確認する

(14) 実際に証明書を利用している環境(ドメイン環境、ワークグループ環境)で、旧証明書が継続利用できるかどうかを検証する

(1) 旧 CA で、CA データベース、CA 証明書と秘密キー、構成情報、CDP/AIA の設定を保存する

- 移行に際して必要となる 旧 CA の “CA データベース” のバックアップを採取する

1-1. 旧 CA に管理者ユーザーでログオンします。

1-2. [スタート] - [管理ツール] - [証明機関] をクリックします。

1-3. [<CA 名>] を右クリックし [すべてのタスク] から [CA のバックアップ] を選択します。

1-4. “証明機関のバックアップ ウィザードの開始” が表示されましたら、[次へ] をクリックします。

1-5. [バックアップを作成する項目] の選択で、[秘密キーとCA証明書]、[証明書データベースおよび証明書データベースのログ] にチェックを入れます。

1-6. [バックアップを作成する場所] を任意の場所 (例:C:\Ca_Backup) に設定し、[次へ] をクリックします。

1-7. パスワードを設定する画面で、パスワードを設定し、[次へ] をクリックします。パスワードは、CA 復元の際に必要となるため控えておいて下さい。

1-8. [完了] ボタンをクリックし、上記 1-6. で指定した場所に、下記のファイルが保存されていることを確認します。

=========================

C:\Ca_Backup\CA_NAME.p12

C:\Ca_Backup\Database\certbkxp.dat

C:\Ca_Backup\Database\edb#####.log

C:\Ca_Backup\Database\CA_NAME.edb

=========================

旧 CA の構成情報(レジストリ)をバックアップする

2-1. 旧 CA に管理者ユーザーでログオンします。

2-2. [スタート] - [ファイル名を指定して実行] から、regedit.exe と入力し、[Enter] キーを押します。

2-3. 下記のレジストリを右クリックし、[エクスポート] をクリックします。HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration

2-4. 上記 1-6. と同じフォルダ配下に、任意のファイル名 (例:certsrv.reg) を指定し、保存します。拡張子は .reg ファイルとして保存します。

2-5. レジストリ エディタを閉じます。

- CA 移行完了後の検証に利用するため、直近で発行された証明書をエクスポートする

3-1. 旧 CA に管理者ユーザーでログオンします。

3-2. [スタート] - [管理ツール] - [証明機関] をクリックします。

3-3. [発行した証明書] から、任意の証明書(なるべく直近で発行された証明書)をダブルクリックします。

3-4. [詳細] タブにて、[ファイルにコピー] ボタンをクリックします。

3-5. 証明書のエクスポートウィザードが表示されたら、[次へ] をクリックします。

3-6. ここで、[証明書と一緒に秘密キーをエクスポートしますか?] と表示された場合には、[いいえ、秘密キーをエクスポートしません] をクリックして、[次へ] をクリックします。

(※ この画面は、エクスポートする証明書によっては、表示されない場合があります。表示されない場合には、次の 3-7. の手順にお進みください。)

3-7. エクスポートファイル形式として、[DER encoded binary X.509 (.CER)] を選択します。

3-8. 上記 1-6. と同じフォルダ配下の、任意のファイル名 (例:C:\Ca_Backup\old-example.cer) を指定して、[次へ] をクリックします。

3-9. [完了] ボタンをクリックします。

3-10. [詳細] タブの画面に戻ったら、[OK] をクリックして閉じます。 - 上記 1,2 で採取したバックアップファイルを、新 CA の任意の場所にコピーしておきます。

(2) 旧 CA で、証明書テンプレートをバックアップする

証明書テンプレートの実体は、Active Directory データベース、つまり、ドメイン コントローラー上に保存されています。

そのため、CA を移行した場合でも、証明書テンプレートの実体は、Active Directory データベースに残っており、削除されることはありません。

しかしながら、どの証明書テンプレートを使用した証明書を発行できるかという、CA ごとに保持されている設定については、

CA を移行したタイミングで削除されてしまいますので、新 CA に手動で再設定する必要があります。

なお、旧 CA で、どの証明書テンプレートを使用しているかは、以下の手順で保存できます。

- 旧 CA に管理者ユーザーでログオンします。

- [スタート] - [管理ツール] - [証明機関] をクリックします。

- 画面左にて、[<CA 名>] - [証明書テンプレート] をクリックします。

- [証明書テンプレート] を [右クリック] - [一覧のエクスポート] をクリックします。

- バックアップフォルダに、任意のファイル名を入力し、保存します。(※ ここで保存したファイルは、(10) の手順で使用します。)

(3) 旧 CA で、CRL の有効期限を延長し、公開する

CA の移行中に、既存の CRL の有効期限が切れてしまわないように、以下の手順で予め CRL の有効期限を延長し、公開していただくことをお勧めいたします。

- 旧 CA に管理者ユーザーでログオンします。

- [スタート] - [管理ツール] - [証明機関 (ローカル)] をクリックします。

- [<CA 名>] - [失効した証明書] を右クリックし、[プロパティ] をクリックします。

- [CRL 公開のパラメーター] タブにて、以下の設定を行い、[OK] をクリックします。(※ 以下は、CRL の有効期限を 14 日に設定する設定例です)

[CRL 公開期間] : 1 週 -> 2 週 に変更

[Delta CRL を公開する] - [公開期間] : 1 日 -> 2 週 に変更

- [<CA 名>] - [失効した証明書] を右クリックし、[すべてのタスク] - [公開] をクリックします。

- [新しい CRL] が選択されていることを確認し、[OK] をクリックします。

※上記 6. を実施後、エラーが発生していない限りは、特にダイアログは表示されません。

そのため、以下の手順で実際に新しい CRL が公開されているかご確認ください。 - [<CA 名>] - [失効した証明書] を右クリックし、[プロパティ] をクリックします。

- [CRL の表示] タブにて、[CRL の表示] ボタンをクリックします。

- [全般] タブにて、[次の更新予定] が上記 4. で指定した期間になっていることを確認します。

- [OK] ボタンをクリックし、プロパティ ダイアログを閉じます。

(4) 旧 CA で、証明書サービスをアンインストールする

- 旧 CA に管理者ユーザーでログオンします。

- [サーバー マネージャ] を開き、画面右上から [管理] をクリックします。

- [役割と機能の削除] をクリックします。

- [開始する前に] の画面が表示される場合には、[次へ] ボタンをクリックします。

- [サーバーの役割の削除] 画面で、[Active Directory 証明書 サービス] のチェックボックスを OFF にして、[次へ] ボタンをクリックします。

- [削除] ボタンをクリックし、ウィザードを進めます。

- 削除が完了したら、[閉じる] ボタンをクリックします。

- 再起動が求められましたら、[はい] ボタンをクリックし OS を再起動します。

(5) 新 CA で、既定の証明書テンプレートをロードしないように、CA 構成ファイル (CAPolicy.inf) を作成する

証明書サービスをインストールしますと、既定の証明書テンプレート(複数)が利用されるように、CA が構成されます。

その結果、管理者が適切な証明書テンプレートを利用するよう、CA の構成変更を行うまでの間に、意図しない証明書が発行されてしまう可能性があります。

この問題に対応するためには、

証明書サービスがインストールされた時に、既定の証明書テンプレートが利用されないように、構成ファイル (CAPolicy.inf) を作成してから、証明書サービスをインストールします。

- 新 CA で、エクスプローラを開きます。

- 画面上部に表示されたメニューの中から、[表示] をクリックします。

- 画面上部に表示されたリボンの中から、[ファイル名拡張子] のチェックボックスを ON にします。

- “C:\Windows\CAPolicy.inf” ファイルを作成します。

4-1. C:\Windows フォルダを開きます。

4-2. 表示された画面を右クリックし、[新規作成] - [テキスト ドキュメント] をクリックします。

4-3. ファイル名として、CAPolicy.inf と入力し、[Enter] キーを押します。

4-4. 拡張子を変更することを警告する画面が表示されますが、[はい] をクリックします。 - 上記 4. で作成した CAPolicy.inf をダブルクリックし、下記内容(2 行)を追記し、上書き保存します。

============================

[Certsrv_Server]

LoadDefaultTemplates = 0

============================

(6) 新 CA で、証明書サービスをインストールする

※証明書サービスをインストールすると、CA サーバーのホスト名の変更や、ドメイン参加や離脱ができなくなります。

そのため、当手順を実施する前に、必要に応じて CA サーバーのホスト名の変更、ドメイン参加や離脱の作業を実施してください。

<証明機関のインストール>

- 新 CA に管理者ユーザーでログオンします。

- [サーバー マネージャ] を開き、画面上部より [管理] - [役割と機能の追加] をクリックします。

- [開始する前に] 画面が表示された場合には、[次へ] をクリックします。

- [インストールの種類の選択] にて [役割ベースまたは機能ベースのインストール] を選択し、[次へ] をクリックします。

- [対象サーバーの選択] にて、[サーバー プールからサーバーを選択] を選択し、[サーバー プール] に表示されているホストを選択し、[次へ] をクリックします。

- [サーバーの役割の選択] にて [Active Directory 証明書サービス] を選択し、[次へ] をクリックします。

※ チェックを入れた際に [Active Directory 証明書サービスに必要な機能を追加しますか] のダイアログが表示された場合、[管理ツールを含める] をチェックし [機能の追加] をクリックします。 - [機能の選択] にて既定のまま [次へ] をクリックします。

- [Active Directory 証明書サービス] にて [次へ] をクリックします。

- [役割サービスの選択] では [証明機関] を選択し [次へ] をクリックします。

- 以後、既定のまま [次へ] をクリックし、ウィザードを最後まで進めます。

- ウィザードの最後に表示される、[インストールオプションの確認] にて [インストール] をクリックします。

<証明機関の構成>

- [サーバー マネージャ] を開き画面上部の [通知] アイコンをクリックし、[対象サーバーに Active Directory 証明書サービスを構成する] をクリックします。

- [資格情報] にて、インストールを行う管理者アカウントを指定し、[次へ] をクリックします。

- [役割サービス] にて [証明機関] を選択し [次へ] をクリックします。

- [セットアップの種類] にて 旧 CA に合わせて [エンタープライズ] を指定し、[次へ] をクリックします。

- [CA の種類] にて 旧 CA に合わせて [ルート CA] を指定し、[次へ] をクリックします。

- [秘密キー] にて、[既存の秘密キーを使用する] および [証明書を選択し、関連付けられている秘密キーを使用する] を選択し、[次へ] をクリックします。

- [既存の証明書] にて [インポート] をクリックします。(1) の手順で バックアップした <CA 名>.p12 ファイルを選択してパスワードを入力し、[OK] をクリックします。

- 表示された証明書を選択して、[次へ] をクリックします。

- [CA データベース] にて、証明書データベース、および証明書データベース ログの場所を指定して、[次へ] をクリックします。(※ (8) の手順で 旧 CA の構成情報をインポートしますため、ここでは既定の設定のまま進めて問題ありません)

- 最後に、[構成] ボタンをクリックします。

- 構成が終了しましたら [閉じる] ボタンをクリックします。

(7) 新 CA で、CA 証明書 (秘密キー) 及び CA データベースを復元する

- 新 CA に管理者ユーザーでログオンします。

- スタート画面から、[Windows 管理ツール] - [証明機関] を開きます。

- [<CA 名>] を右クリックし、[すべてのタスク] から [CA の復元] を選択します。

※証明書サービスを停止する旨の確認メッセージが表示された場合は、[OK] をクリックして、証明書サービスを停止します。 - [証明機関の復元ウィザードの開始] 画面にて、[次へ] ボタンをクリックします。

- [復元する項目] にて、[秘密キーと CA 証明書]、及び、[証明書データベースおよび証明書データベースのログ] のチェックボックスを ON にします。

- [この場所から復元する] の項目にて [参照] ボタンをクリックし、先の手順 (1)-1-6 で保存したバックアップフォルダ (例:C:\Ca_Backup) を指定して、[次へ] をクリックします。

- [パスワード] の項目にて、先の手順 (1)-1-7 で指定したパスワードを入力して、[次へ] をクリックします。

- [証明機関の復元ウィザードの完了] 画面にて、[完了] ボタンをクリックします。

- 証明書サービスを開始するかどうかを確認するダイアログが表示されましたら、[いいえ] をクリックします。

(8) 新 CA で、バックアップした CA の構成情報を編集する

旧 CA と新 CA の構成情報の整合性を取るために、事前にエクスポートしたレジストリ情報を編集します。

※当作業は、新 CA をインストールした際の CA データベースのディレクトリや、CA のホスト名が、旧 CA と異なる場合のみ実施します。

- 事前に採取した構成情報のバックアップ (レジストリ ファイル) を右クリックし、[編集] をクリックします。

(※ 編集を行う “前” のレジストリ ファイルは、移行に失敗した場合の切り戻しに使用するため、削除せずに残しておいてください。) - 以下の項目を編集し、ファイルを上書き保存します。

// CA のホスト名

以下のエントリにある値を、<新 CA の FQDN 名> に変更します。CAServerName

(9) 新 CA で、CA 構成情報を復元する

- 新 CA に管理者ユーザーでログオンします。

- 事前に採取した構成情報のバックアップ (レジストリ ファイル) をダブル クリックし、構成情報をインポートします。

(※ レジストリの変更を警告するダイアログが表示されますが、[はい] をクリックして続行してください。) - スタート画面から、[Windows 管理ツール] - [証明機関] を開きます。

- [証明機関 (ローカル)] - [<CA 名>] を右クリックし、[すべてのタスク] - [サービスの開始] をクリックし、証明書サービスを開始します。

(※ 既に開始している場合には、一度 [サービスの停止] をクリックしてから、[サービスの開始] をクリックしてください。)

(10) 新 CA で、証明書テンプレートをリストアする

- 新 CA に管理者ユーザーでログオンします。

- スタート画面から、[Windows 管理ツール] - [証明機関] を開きます。

- 画面左にて、[<CA 名>] - [証明書テンプレート] を右クリックし、[新規作成] - [発行する証明書テンプレート] をクリックします。

- (2) の手順でエクスポートしたテンプレートと、同じテンプレートを選択し、[OK] をクリックします。

(11) 新 CA で、旧 CRL 配布ポイント (CDP) に対して、最新の CRL を公開し続ける設定を実施する

※ホスト名を変更しない場合、この手順は省略可能です。

Base CRL ファイルは、既定で 7 日で有効期限が切れるため、常に最新の CRL をクライアントからアクセスできる場所に、公開し続ける必要があります。

そのため、以下の手順では、旧証明書に記載されている 旧 CRL 配布ポイント (CDP) に対して、最新の CRL を公開し続けるように、新 CA の設定を行います。

// CDP (LDAP 箇所)

- 新 CA に管理者ユーザーでログオンします。

- [スタート] - [管理ツール] - [証明機関] をクリックします。

- [<CA 名>] を右クリックし、プロパティをクリックします。

- [拡張機能] タブをクリックします。

- プルダウンメニューから [CRL 配布ポイント (CDP)] をクリックします

- 追加をクリックし 下記を入力します

ldap:///CN=<”CATruncatedName”><”CRLNameSuffix”>,CN=<”旧 CA の NetBIOS 名”>,CN=CDP,CN=Public Key Services,CN=Services,<”ConfigurationContainer”><”CDPObjectClass”>

下記のチェック ボックスを ON にします。

・ [この場所にCRLを公開する]

・ [Delta CRLをこの場所に公開する]

・ [CRL に含め、クライアントはこれを使って、Delta CRL の場所を検索する][OK] をクリックします。

証明書サービスの再起動を求められるので、証明書サービスを再起動します。

(12) DC 上で、新 CA のコンピューター アカウントが、旧 CDP/AIA (LDAP 箇所) に情報を公開するための、アクセス許可を設定する

※ホスト名を変更しない場合、この手順は省略可能です。

エンタープライズ CA の場合、最新の CRL や CA 証明書は、Active Directory 上(LDAP パス)に、自動的に公開されます。

その公開先である、Active Directory 上のコンテナには、CA のコンピューター アカウントに対して、フルコントロールアクセス権が付与されています。

そのため、旧 CDP や AIA に対して、新 CA のコンピューター アカウントが情報を公開し続けられるよう、Active Directory 上のアクセス許可を設定します。

- ドメイン コントローラーに、Enterprise Admins グループのメンバーでログオンします。

- [スタート] - [ファイル名を指定して実行] の順にクリックし、「dssite.msc」と入力して、[Enter] キーを押します。

- 画面左の最上位ノード(”Active Directory サイトとサービス”)をクリックして、ハイライトさせます。

- [表示] メニューの [サービス ノードの表示] をクリックします。

- コンソール ツリーで、[Services] - [Public Key Services] を展開し、[AIA] をクリックします。

- 画面右の詳細ウィンドウで、<CA 名> を右クリックし、[プロパティ] をクリックします。

- [セキュリティ] タブをクリックし、[追加] をクリックします。

- [オブジェクトの種類] をクリックし、[コンピューター] をクリックして、[OK] をクリックします。

- 新 CA のホスト名を入力し、[OK] をクリックします。

- [許可] 列で、[フル コントロール] をクリックします。

- 旧 CA のホスト名をクリックし、[削除] をクリックします。

- [適用],[OK] の順にクリックします。

- コンソール ツリーで、[CDP] を展開し、旧 CA のホスト名をクリックして、ハイライトさせます。

- 画面右の詳細ウィンドウで、[cRLDistributionPoint] 項目を右クリックし、[プロパティ] をクリックします。

- [セキュリティ] タブをクリックし、[追加] をクリックします。

- [オブジェクトの種類] をクリックし、[コンピューター] をクリックして、[OK] をクリックします。

- 新 CA のホスト名を入力し、[OK] をクリックします。

- [許可] 列で、[フル コントロール] をクリックし、[適用] をクリックします。

- 旧 CA のホスト名をクリックし、[削除] をクリックします。

- [適用],[OK] の順にクリックします。

(13) 新 CA で、CRL を公開できることを確認する

クライアント端末の [信頼されたルート証明機関] ストアにルート証明書が登録されていると、そのルート証明機関は信頼されます。

また、そのルート証明機関の配下にある中間証明機関も信頼されます。

証明機関を信頼すれば、その証明機関で発行している証明書も信頼できることになります。

そのため、Web サーバーから提示されたサーバー証明書は信頼できる証明書と判断されるようになります。

(14) 実際に証明書を利用している環境(ドメイン環境、ワークグループ環境)で、旧証明書が継続利用できるかどうかを検証する

旧証明書が、CA 移行後も正常に利用できるかどうかを、検証します。

検証を目的とする属性(CDP や AIA)は、全証明書に共通して含まれているため、検証のために使用する証明書は、どの証明書であっても問題ありません。

従いまして、今回は、旧 CA のバックアップを取得したときにエクスポートしておいた証明書を利用して、検証を行う手順をご案内いたします。

また、以下の検証は、実際に証明書を利用している環境(ドメイン環境、ワークグループ環境)ごとに、実施してください。

- 実際に証明書を利用しているコンピューターに、任意のユーザーでログオンします。

- 旧 CA のバックアップを取得したときにエクスポートした旧証明書を、当該コンピューターにコピーします。

- 以下のコマンドを実行します。

certutil -v -urlfetch -verify <旧証明書のパス>

例:certutil -v -urlfetch -verify C:\old-example.cer

- 証明書のチェーンごとに記録される、下記 4 つの項目の URL をご確認ください。

・ 証明書 AIA

・ 証明書 CDP

・ Base CRL CDP

・ 証明書 OCSP

// 正常性の確認方法

各項目に URL が 1 つ以上存在する場合、1 つでも [OK] または [確認済み] の文字が存在すれば、その証明書は利用可能であると判断できます。

この際、 [失敗] の文字が混在していても問題ございません。

また、各項目に URL が 1 つも存在しない場合、[URL なし] と表記されますが、この場合も問題ございません。

3. 補足情報

以下の公開情報内で、CA の移行に関する情報をご案内しております。よろしければご参照ください。

Migrate the Certification Authority

AD CS Migration: Migrating the Certification Authority

更新履歴

2025/06/09 : 本ブログの公開