本記事はマイクロソフト社員によって公開されております。

こんにちは。Windows Commercial Support Directory Services サポートチームです。

2022 年 10 月にリリースされた更新プログラムでは、CVE-2022-38042 への対処として、コンピューターオブジェクトの再利用によるセキュリティリスクを低減するために、ドメイン参加時に追加のセキュリティチェックが実装されております。

このセキュリティ強化に伴い、ドメイン参加に失敗するようになったというお問い合わせを多くいただいておりますため、

今回は、この追加されたセキュリティチェックの動作についてご案内させていただきます。

ドメイン参加時の追加のセキュリティチェックの動作について

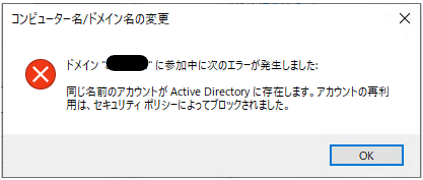

ドメイン参加時に、Active Directory データベース上に同一名のコンピューターオブジェクトが存在している場合 (※) 、後述するセキュリティチェックが行われ、条件を満たすことが出来なかった場合、以下のエラーメッセージが表示され、ドメイン参加に失敗いたします。

※コンピューターオブジェクトを再利用するケースだけでなく、事前にコンピューターオブジェクトを作成しドメイン参加を行うケースも該当します。

** エラーメッセージ

1 | ドメイン "Domain Name" に参加中に次のエラーが発生しました: |

※この時、ドメイン参加を試行したマシン上のSystem イベントログでは、イベントID:4101(ソース:NetJoin) が記録され、本イベントログから、既存のコンピューターオブジェクトの DN (distinguishedName 属性) が確認できます。

このセキュリティチェックの条件は、2023 年 3 月の更新プログラムでさらに変更が加わっているため、2022 年 10 月の更新プログラムにおける動作と、2023 年 3 月の更新プログラムにおける動作に分けてご案内いたします。

▼ 2022 年 10 月の更新プログラムにおけるセキュリティチェックの動作

ドメイン参加するマシンに2022 年 10 月の更新プログラムが適用されている場合、以下の条件の内、どれか1つでも満たしていれば、ドメイン参加が可能となります。(いずれの条件も満たさない場合には、ドメイン参加がブロックされます。)

条件 ①:再利用するコンピューターオブジェクトの ms-DS-CreatorSID 属性 (※1) に格納されているユーザーと、ドメイン参加時に利用するユーザーが同一ユーザーであること

条件 ②:再利用するコンピューターオブジェクトの ms-DS-CreatorSID 属性が存在しない場合、コンピューターオブジェクトの所有者 (※2) と、ドメイン参加時に利用するユーザーが同一ユーザーであること

条件 ③:再利用するコンピューターオブジェクトの ms-DS-CreatorSID 属性が存在しない場合、コンピューターオブジェクトの所有者が、”Domain Admins” であること

※1: ms-DS-CreatorSID属性 は、コンピューターオブジェクトの作成権限を持たない一般のドメインユーザーによるドメイン参加操作にて、初めて作成されるコンピューターオブジェクトである場合に格納される属性であり、ドメイン参加を行ったユーザーのSID が格納されます。そのため、事前にコンピューターオブジェクトを作成する運用の場合や、Account Operators 権限等のコンピューターオブジェクトの作成権限を持つ管理者アカウントでドメイン参加させる場合には、本属性には値が入りません。

※2: 所有者は、 対象のコンピューターオブジェクトのアクセス制御リスト (ACL) 上の所有者を意味します。つまり、”Active Directory ユーザーとコンピューター” 上で対象コンピューターオブジェクトのプロパティの”セキュリティの詳細設定” 画面で表示される所有者を指します。

▼ 2023 年 3 月の更新プログラムにおけるセキュリティ チェックの動作

2023 年 3 月の更新プログラムでは、条件 ③ の所有者の定義が拡張されると共に、新しいグループ ポリシーが追加され、信頼されたコンピューターオブジェクトの所有者を定義することが可能となりました。

そのため、2023 年 3 月の更新プログラムを、ドメイン参加するマシンとドメイン コントローラー両方に適用している場合には、以下の条件の内、どれか1つでも満たしていれば、ドメイン参加が可能となりました。

条件 ①:再利用するコンピューターオブジェクトの ms-DS-CreatorSID 属性に格納されているユーザー とドメイン参加時に利用するユーザーが同一ユーザーであること

条件 ②:再利用するコンピューターオブジェクトの ms-DS-CreatorSID 属性が存在しない場合、コンピューターオブジェクトの所有者と、ドメイン参加時に利用するユーザーが同一ユーザーであること

条件 ③:再利用するコンピューターオブジェクトの ms-DS-CreatorSID 属性が存在しない場合、コンピューターオブジェクトの所有者が、”Domain Admins “、”Enterprise Admins”、”Builtin-Administrators” のいずれかであること

条件 ④:再利用するコンピューターオブジェクトの ms-DS-CreatorSID 属性が存在しない場合、コンピューターオブジェクトの所有者が、グループ ポリシー [ドメイン コントローラー: ドメイン参加中のコンピューター アカウントの再利用を許可する] で許可されたユーザー、もしくはグループであること

大きな変更点としては条件④となりますが、特定のユーザーもしくはグループを、グループ ポリシーにて信頼されたコンピューターアカウントの所有者として定義することでセキュリティ チェックの条件を満たすことが可能となりました。

本変更により、例えば、事前に特定の作業用アカウントでコンピューターオブジェクトを作成する運用の場合でも、対象アカウントをグループ ポリシーで許可することで、既存の運用に影響が生じることなくドメイン参加が行えるようになります。

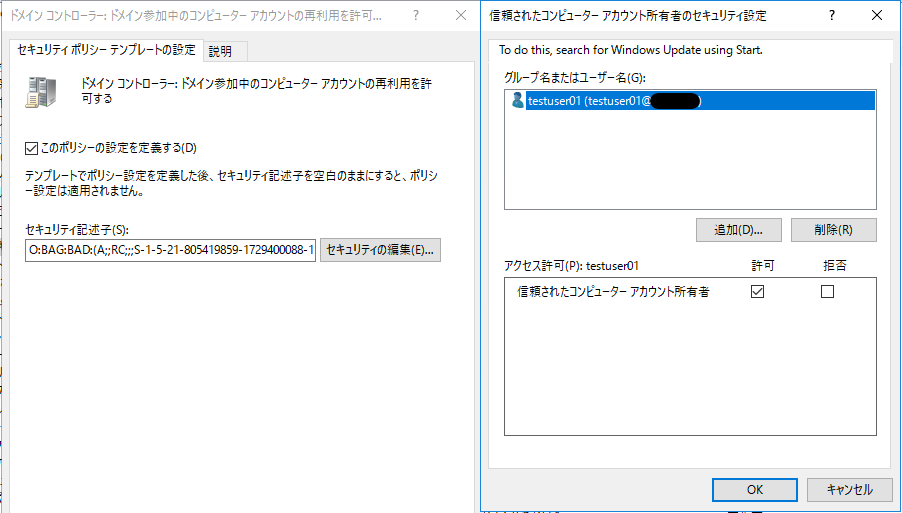

▼ 新しく追加されたグループ ポリシー『ドメイン コントローラー: ドメイン参加中のコンピューター アカウントの再利用を許可する』について

本ポリシーは、2023 年 3 月の更新プログラムをドメイン コントローラーに適用することで追加されます。

- ポリシー詳細

[ コンピューターの構成] - [ポリシー] - [Windows の設定] - [セキュリティの設定] - [ローカル ポリシー] - [セキュリティ オプション]

ポリシー名:『ドメイン コントローラー: ドメイン参加中のコンピューター アカウントの再利用を許可する』

“このポリシーの設定を定義する” にチェックを入れ、”セキュリティ編集” ボタンをクリックすると、セキュリティの設定画面が表示されます。

本画面にてユーザーやグループを追加し、”信頼されたコンピューターアカウント 所有者” の許可にチェックを入れることで、追加されたユーザーやグループが所有者であるコンピュー ターオブジェクトは許可対象となります。

** 留意事項

該当ポリシーには、対象コンピューター オブジェクトの所有者アカウントを追加します。この設定により、任意のユーザーが対象コンピューター オブジェクトをドメインに再参加させることが可能になります。

例えば、Computer01 オブジェクトの所有者が User01 である場合、このポリシーに User01 を追加することで、User01 以外の一般ユーザーが対象コンピューターをドメインに参加させることができるようになります。

本ポリシーの適用対象はドメイン コントローラーとなりますため、ドメイン コントローラーが所属するOU (Domain Controllers OU) にリンクされたGPO にて設定します。

なお、2023 年 3 月の更新プログラムが適用されたドメイン コントローラーにて、当該ポリシーの設定を行った場合でも、ドメイン参加を行うマシンに2023 年 3 月の更新プログラムが適用されていない場合は、有効な設定とならないためご留意ください。

本セキュリティ チェックによりドメイン参加がブロックされる場合の対処について

事前にコンピューターオブジェクトを作成し、作成者と別のユーザーでドメイン参加を行う運用の場合、

ドメイン参加マシンとドメイン コントローラーに2023 年 3 月の更新プログラムを適用頂き、新しく追加されたグループ ポリシーを利用して、コンピューターオブジェクトの作成者 (所有者) を許可することをご検討ください。

また、上記のような運用が無く、意図せずコンピューターオブジェクトの再利用となることでドメイン参加がブロックされた場合には、既存のコンピューターオブジェクトを削除した上でドメイン参加を実施ください。

補足 1 :NetJoinLegacyAccountReuse レジストリについて

今回のセキュリティ チェックの一時的な緩和策として公開しておりました NetJoinLegacyAccountReuse レジストリにつきましては、2024 年 8 月 の更新プログラムにて無効化されました。

補足 2 :ドメイン再参加(再利用)に必須な権限について

Active Directory 上にコンピューター オブジェクトが存在する場合に、そのオブジェクトを使用してドメイン参加を行うために必要な権限は以下の通りです。

つまり、以下の権限を有していることを前提として、今回のセキュリティ 強化の判定条件を満たすことでドメイン再参加が可能となります。

※権限の追加は、対象のコンピューター オブジェクトの [プロパティ] > [セキュリティ] タブから設定できます。

** 権限

・[DNS ホスト名への検証された書き込み]

・[サービス プリンシパル名への検証された書き込み]

・[アカウントの制限 の書き込み]

・[パスワードのリセット]

※対象のコンピューターオブジェクトに対してドメイン参加を行うアカウントが上記権限を有している必要があります。

補足 3 :グループ ポリシーと権限追加の設定例

ドメイン コントローラーの System イベントに ID:16998 が記録されている場合の対処例となります。

- 所有者の確認

ドメイン コントローラーに管理者としてログオンし、PowerShell を起動します。

以下のコマンドを実行します。

Get-ADUser “イベント ID:16998 の Computer Account Owner に記載されている SID”

出力された所有者の SamAccountName をメモしておきます。

- グループ ポリシーの設定

ドメイン コントローラーにて管理者でログオンし、グループ ポリシーの管理エディターを開きます。

Default Domain Controllers Policy を編集し、以下のパスに移動します。

[ コンピューターの構成] - [ポリシー] - [Windows の設定] - [セキュリティの設定] - [ローカル ポリシー] - [セキュリティ オプション]

ポリシー名:『ドメイン コントローラー: ドメイン参加中のコンピューター アカウントの再利用を許可する』[このポリシーの設定を定義する] にチェックをいれ、[セキュリティの編集] をクリックします。

[追加] をクリックし、上記「所有者の確認」にて確認したユーザーを追加します。

コマンド プロンプトを開き、gpupdate /force を実行します。

- アクセス権の追加

- ドメイン コントローラーに管理者でログオンします。

- [Active Directory ユーザーとコンピューター] を開きます。

- 上部メニューの [表示] から [拡張機能] にチェックを入れて有効にします。

- 再利用するコンピューター オブジェクトのプロパティを開きます。

- [セキュリティ] - [詳細設定] - [追加] - [プリンシパルの選択] から再参加で利用するユーザー名を追加します。

- 一番下までスクロールし、[すべてクリア] をクリックし、以下のチェックを入れます。

・[DNS ホスト名への検証された書き込み]

・[サービス プリンシパル名への検証された書き込み]

・[パスワードのリセット]

・[アカウントの制限 の書き込み]

- 再参加で利用するユーザーにてドメイン参加が可能かを確認します。

参考情報

・KB5020276 - Netjoin: ドメイン参加のセキュリティ強化の変更

・CVE-2022-38042: Active Directory Domain Services Elevation of Privilege Vulnerability

更新履歴

2023/3/23 : 本ブログの公開

2023/8/22 : NetJoinLegacyAccountReuse レジストリの削除スケジュールの延期に伴い、記事修正

2024/8/8 : NetJoinLegacyAccountReuse レジストリの削除スケジュールの延期に伴い、記事修正

2024/9/20 : NetJoinLegacyAccountReuse レジストリの削除に伴い、記事修正

2025/7/2 : 「補足 2 :ドメイン再参加(再利用)に必須な権限について」の追加

2025/7/24 : 「補足 3 :グループ ポリシーと権限追加の設定例」の追加